昨日の時点で「CookieBomb」の新しいコードを発見したので、ここに報告させて頂きます。

全体的な感染しくみが変わっていませんが、ブラウザの「cookie」は転送条件になって、次の段階「CookieBomb」のサーバに転送されます。

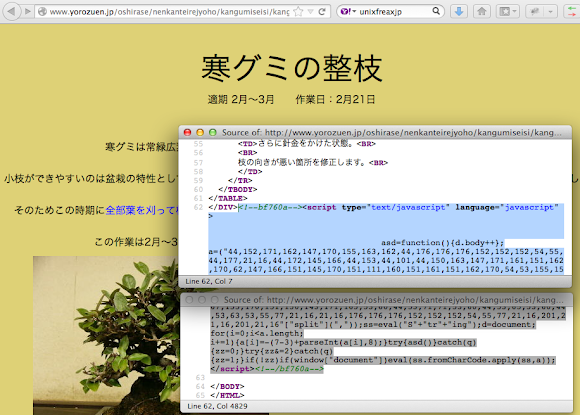

下記は感染されたページとなります。未だ感染されている最中なので、セキュリティ調査以外の目的でアクセスしないでください。

どんなコードかというと↓

そのコードを分析。新しいコードのデサインが下記になります↓

今回は2段階のcatchクッションが使われていると分かりました。オートメーションツールに検知が出来ないように細工したようですね。

続いて調査をし、decodeしたらCookieBomb(受側)のリダイレクションマルウェア新サーバに向いると分かりましたので...

すぐにあちこちのブロックの手続きをやっていました。

New #CookieBomb server side in action #NOW, #BLOCK this: biznes,bz/counter.php

Verdict = see pic

#MalwareMustDie! pic.twitter.com/N1avit62a5

— Hendrik ADRIAN (@unixfreaxjp) February 21, 2014ポイントは上記の感染コードがGoogle検索で「grep」をすると出来るので、国内のI.R.(Incident and Response)の皆様はご確認して下さい。

0 件のコメント:

コメントを投稿