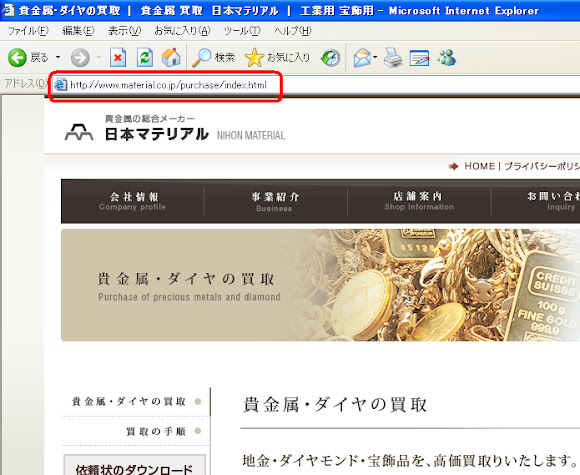

↑マルウェア感染コードを発見しました。

ダウンロード証拠↓

--2013-03-27 16:37:16-- hxxp://www.material.co.jp/purchase/index.html Resolving www.material.co.jp... seconds 0.00, 115.146.1.33 Caching www.material.co.jp => 115.146.1.33 Connecting to www.material.co.jp|115.146.1.33|:80... seconds 0.00, connected. : GET /purchase/index.html HTTP/1.0 Host: www.material.co.jp HTTP request sent, awaiting response... : HTTP/1.1 200 OK Date: Wed, 27 Mar 2013 07:37:04 GMT Server: Apache Last-Modified: Sun, 24 Mar 2013 13:04:23 GMT ETag: "566851e-2f00-514ef9d7" Accept-Ranges: bytes Content-Length: 12032 Keep-Alive: timeout=15, max=100 Connection: Keep-Alive Content-Type: text/html 200 OK Length: 12032 (12K) [text/html] Saving to: `index.html' 2013-03-27 16:37:16 (986 KB/s) - `index.html' saved [12032/12032]

マルウェア転送コードのスナップショット写真↓

【重要】

ブラウザでアクセスしたらIFRAMEでユーザがマルウェア感染サイトに転送してしまいます。

古いJavaバーションが入ったPC「AND」Javaの設定が有効でしたらマルウェアに感染される可能性が高いです。

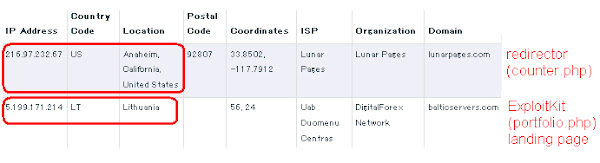

転送先のURLのファイルを調査をすると↓

Resolving harvestglobal.com... seconds 0.00, 216.97.232.67 Caching harvestglobal.com => 216.97.232.67 Connecting to harvestglobal.com|216.97.232.67|:80... seconds 0.00, connected. : GET /counter.php HTTP/1.0 Referer: http://www.material.co.jp/purchase/index.html User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: harvestglobal.com Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 HTTP request sent, awaiting response... : HTTP/1.1 200 OK Date: Wed, 27 Mar 2013 07:38:56 GMT Server: Apache/1.3.42 (Unix) Sun-ONE-ASP/4.0.2 Resin/2.1.13 mod_fastcgi/2.4.6 mod_log_bytes/1.2 mod_bwlimited/1.4 mod_au th_passthrough/1.8 FrontPage/5.0.2.2635 mod_ssl/2.8.31 OpenSSL/0.9.8e-fips-rhel5 X-Powered-By: PHP/4.4.9 Connection: close Content-Type: text/html 200 OK Length: unspecified [text/html] Saving to: `counter.php' 2013-03-27 16:39:09 (38.8 MB/s) - `counter.php' saved [2364]

中身は暗号されたマルウェア感染コード↓

クラックすると下記のIFRAME転送コードを発見↓

そのサイトを調査しましたら「マルウェア感染/Exploit Kit」のサイトですね↓

↑見た目では(また)「SWEET ORANGE EXPLOIT KIT」ですね。

ページのファイル中身はExploit Kitの感染JavaScriptコードを発見しました。

先ずはダウンロード証拠↓

--2013-03-27 16:43:38-- hxxp://jinfret.info/bug/captchas/portfolio.php?release=79 Resolving jinfret.info... seconds 0.00, 5.199.171.214 Caching jinfret.info => 5.199.171.214 Connecting to jinfret.info|5.199.171.214|:80... seconds 0.00, connected. : GET /bug/captchas/portfolio.php?release=79 HTTP/1.0 Referer: http://harvestglobal.com/counter.php Host: jinfret.info HTTP request sent, awaiting response... : HTTP/1.1 200 OK Server: nginx Date: Wed, 27 Mar 2013 00:43:28 GMT GMT Content-Type: text/html Connection: keep-alive Expires: Thu, 01 Jan 1970 00:00:01 GMT Content-Length: 2788 200 OK Registered socket 1896 for persistent reuse. Length: 2788 (2.7K) [text/html] Saving to: `portfolio.php' 2013-03-27 16:43:39 (69.5 MB/s) - `portfolio.php' saved [2788/2788]

中身の感染コード↓

↑2つJavaのjarファイルがあり、両方はJava Exploit感染ファイルです↓

ファイル情報↓

2013/03/27 16:46 38,156 xIwuomem.jar 58707ebd4ab2f3913c34b1f1b8510da8 2013/03/27 16:48 14,736 yiMsEg.jar 22927a84d1610fb7bdabace8d9c47ec2

Java有効されたブラウザの感染再現調査↓

古いJavaバーションによる別々のjarのダウンロードを行う(PCAPレコード証拠)↓

そしてマルウェア感染仕組みが始まる↓

xIwuomem.jarはCVE-012-1723 Java Exploit

yiMsEg.jarはCVE-013-0422 Java Exploit

証拠として、すべて感染ファイルセット↓

【Exploit Kitのネットワーク情報】

【アンチウイルスの検知率はどんな感じ?】

はっきり、低いです、証拠↓

「xIwuomem.jar」のVTスキャンURL→【クリック】

MD5: 58707ebd4ab2f3913c34b1f1b8510da8 File size: 37.3 KB ( 38156 bytes ) File name: xIwuomem.jar File type: ZIP DetectionRatio: 3 / 46 【マルウェア名】 TrendMicro-HouseCall : TROJ_GEN.F47V0326 TrendMicro : EXPL_CVE20121723 Kaspersky : UDS:DangerousObject.Multi.Generic「xIwuomem.jar」のVTスキャンURL→【クリック】

MD5: 22927a84d1610fb7bdabace8d9c47ec2 File size: 14.4 KB ( 14736 bytes ) File name: yiMsEg.jar File type: JAR DetectionRatio: 3 / 43 【マルウェア名】 ESET-NOD32 : a variant of Java/Exploit.Agent.NNM Kaspersky : UDS:DangerousObject.Multi.Generic Comodo : UnclassifiedMalware

【感染原因】

脆弱性、FTP/SSH管理アカウント情報の盛れ

--

【ご注意】

本件のポストに書いた情報は(c)0day.jpのマルウェア研究調査の物となります。調査内容の無断転載禁止です。使いたい方は@unixfreaxjpにご連絡下さい。

メールフォームも改竄されていました。

返信削除そこからも通報、自動返信メールがスパムフォルダに来ていたので今まで気付かなかったん。

ドメインはスパム判定されているようです。

またスパムの踏み台になってるのか…

現時点未修復