www.eonet.ne.jp / 218.251.89.6下記のURLにSweet Orange Exploit Kitマルウェア感染URLを発見しました↓

hxxp://www.eonet.ne.jp/%7Ekeifu

上記のURLをダウンロードしたら↓(下記はDLのログ)

--2013-03-25 12:58:27-- hxxp://www.eonet.ne.jp/%7Ekeifu Resolving www.eonet.ne.jp... seconds 0.00, 218.251.89.6 Caching www.eonet.ne.jp => 218.251.89.6 Connecting to www.eonet.ne.jp|218.251.89.6|:80... seconds 0.00, connected. GET /%7Ekeifu hxxp/1.0 Referer: なんでも User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: www.eonet.ne.jp Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 hxxp request sent, awaiting response... : hxxp/1.1 301 Moved Permanently Date: Mon, 25 Mar 2013 03:58:19 GMT Server: Apache Location: hxxp://www.eonet.ne.jp/~keifu/ Content-Length: 238 Keep-Alive: timeout=1, max=200 Connection: Keep-Alive Content-Type: text/html; charset=iso-8859-1 : 301 Moved Permanently Registered socket 1896 for persistent reuse. Location: hxxp://www.eonet.ne.jp/~keifu/ [following] Skipping 238 bytes of body: [<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN"> <html><head> <title>301 Moved Permanently</title> </head><body> <h1>Moved Permanently</h1> <p>The document has moved <a href="hxxp://www.eonet.ne.jp/~keifu/">here</a>.</p> </body></html> ] done. --2013-03-25 12:58:27-- hxxp://www.eonet.ne.jp/~keifu/ Reusing existing connection to www.eonet.ne.jp:80. Reusing fd 1896. : GET /~keifu/ hxxp/1.0 Referer: なんでも User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: www.eonet.ne.jp Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 hxxp request sent, awaiting response... : hxxp/1.1 200 OK Date: Mon, 25 Mar 2013 03:58:19 GMT Server: Apache Last-Modified: Sun, 24 Mar 2013 20:14:40 GMT ETag: "13543c-2bf-4d8b156910c00" Accept-Ranges: bytes Content-Length: 703 Keep-Alive: timeout=1, max=199 Connection: Keep-Alive Content-Type: text/html : 200 OK Length: 703 [text/html] Saving to: `index.html' 2013-03-25 12:58:27 (20.5 MB/s) - `index.html' saved [703/703]

下記の画像ように、index.htmlファイルの下にIFRAMEマルウェア転送コードが書いてあります↓

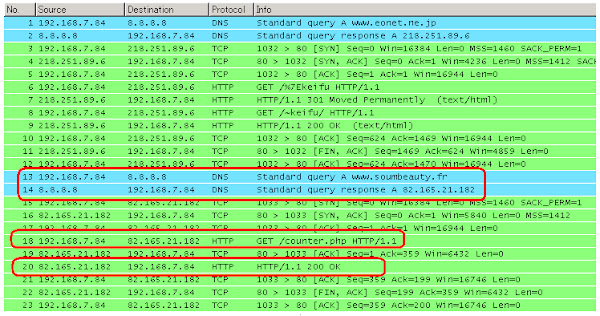

このページをアクセスしたらそのURLに転送されます、PCAPデータの証拠↓

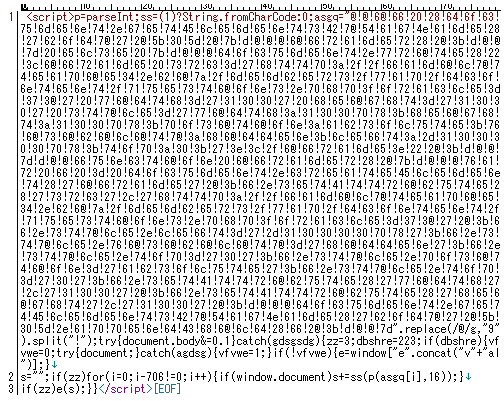

そして転送先のページにまたマルウェア転送コードを発見しました↓

そのページダウンロード証拠↓

--2013-03-25 12:52:57-- hxxp://www.soumbeauty.fr/counter.php Resolving www.soumbeauty.fr... seconds 0.00, 82.165.21.182 Caching www.soumbeauty.fr => 82.165.21.182 Connecting to www.soumbeauty.fr|82.165.21.182|:80... seconds 0.00, connected. GET /counter.php HTTP/1.0 Referer: hxxp://www.eonet.ne.jp/%7Ekeifu User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: www.soumbeauty.fr Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 HTTP request sent, awaiting response... : HTTP/1.1 200 OK Date: Mon, 25 Mar 2013 03:52:49 GMT Server: Apache X-Powered-By: PHP/5.4.12 Connection: close Content-Type: text/html 200 OK Length: unspecified [text/html] Saving to: `counter.php' 2013-03-25 12:52:58 (34.8 MB/s) - `counter.php' saved [2423]中身は下記のエンコディングされたコード↓

decodeしたら下記のjavascript IFRAMEマルウェア転送コードを見えます↓

【重要】

ブラウザでアクセスが来るとIFRAMEに書いたURLまた転送されてしまいますので、Sweet Orange Exploit Kitのマルウェア感染ページ(landing page)にアクセスしてしまいます。本件についてはIEやFirefox+古いJava有りブラウザでアクセスしたらjava exploitがダウンロードされてPCがマルウェアに感染される可能性が高いです。

そのSweet Orange Exploit Kitのページにあるコードはどんな物かを見てみましょう↓

ダウンロード証拠↓

中身はまたエンコーディングのコードがあり、decodeすると下記のコードを見えます↓

↑マークされた紫色がshellcodeで、翻訳すればexploitファイルダウンロードURLが見えます↓

【連絡先】

【ネットワーク登録・管理責任者】 a. [Domain Name] EONET.NE.JP d. [Network Service Name] eonet l. [Organization Type] Network Service m. [Administrative Contact] HS17557JP n. [Technical Contact] HA3280JP a. [JPNICハンドル] HS17557JP b. [氏名] 清水 弘規 c. [Last, First] Shimizu, Hironori d. [電子メイル] dbinfo@k-opti.ad.jp f. [組織名] 株式会社ケイ・オプティコム g. [Organization] K-Opticom Corporation a. [JPNICハンドル] HA3280JP b. [氏名] 赤沢 秀樹 c. [Last, First] Akazawa, Hideki d. [電子メイル] dbinfo@k-opti.ad.jp f. [組織名] 株式会社ケイ・オプティコム g. [Organization] K-Opticom Corporation

↑旧高等学校のウェブサイトなので、管理責任者が良く分かりませんが、私がトラフィックを見た限りではブラウザアクセスしているユーザがありますので、早めにマルウェアコードを削除して下さい。

念の為FTPログイン情報も変更して、ウェブサーバ提供しているファイルをスキャンした方がいいと思います。

【SweetOrange Exploit Kit 感染サーバ情報】

hxxp://familyteapie(n).bizをクリーンアップしました。

返信削除本件と関係有りマルウェア感染ドメイン(Sweet Orange EK)も潰しました↓

返信削除bignigthbrotherinc.biz

widgetcolorq8.biz

widgetcolorq3.biz

widgetcolorq1.biz

widgetcolorq10.biz

widgetcolorq4.biz

widgetcolorq5.biz

widgetcolorq6.biz

widgetcolorq9.biz

familyteapie3.biz

familyteapie10.biz

familyteapie1.biz

familyteapie6.biz

familyteapie8.biz

familyteapie5.biz

familyteapie4.biz

familyteapie2.biz

familyteapie7.biz

では、日本側のお手続きをお願い申し上げます。

返信削除ウェブサーバのセキュリティ状況を直ぐに確認しないとまた別の感染コードが出てくるよ…

お疲れ様です。

返信削除こちらからもeonet様につーほーしました。

ぐぐるのキャッシュは誘導先が違うとこのようでした。

放置するとScriptは更新するかもですね。

Exploit Kitに感染されたサーバなので、変わってもおかしくないですね…

返信削除最近日本のネットワークを平気に攻撃が来たので、頭にきちゃいました。

私がリーダーしている海外のチームで本件のExploit Kitに関係あるドメインとDNSを潰しました。証拠:【こちら】

#MalwareMUSTDie!!