----■下記のホスト/IP↓

huaidan.org / 106.187.42.180■下記のURL↓

hxxp://huaidan.org/wp-content/uploads/200708/clear3389.rar■ファイル情報↓

clear3389.rarはRARアーカイブファイルです↓ File name: clear3389.rar File size: 12.7 KB ( 12986 bytes ) MD5: 9f9849ba2b9273c821caf8c29c9b5619↑中身はマルウェア実行ファイルです↓File name: clear3389.exe File size: 32.0 KB ( 32768 bytes ) MD5: a695473047830e6071bc440dc6ab88c3イメージ↓

■下記のマルウェアを発見しました↓

アファイル :「clear3389.exe」 マルウェア種類: トロイ・スパイウェア/バックドア マルウェア名 : Win32/Trojan Genome/Click/HackTool マルウェア機能: トロイ、バックドア、スパイウェア 説明 : 感染されたPCの情報がリモートから見まれます(Trojan/Spyware) 感染されたPCはリモートからコントロールが出来ます(Bot) 感染されたPCにバックドアポートが開けます(Backdoor)■ダウンロード証拠↓

--00:54:41-- hxxp://huaidan.org/wp-content/uploads/200708/clear3389.rar => `clear3389.rar' Resolving huaidan.org... 106.187.42.180 Connecting to huaidan.org|106.187.42.180|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 12,986 (13K) [application/rar] 100%[====================================>] 12,986 --.--K/s 00:54:41 (810.17 KB/s) - `clear3389.rar' saved [12986/12986]■ウイルススキャン結果↓

MD5: 9f9849ba2b9273c821caf8c29c9b5619 File size: 12.7 KB ( 12986 bytes ) File name: clear3389.rar File type: unknown DetectionRatio: 27 / 43 Analysis date: 2012-02-18 16:02:56 UTC Resut: [CLICK] MD5: a695473047830e6071bc440dc6ab88c3 File size: 32.0 KB ( 32768 bytes ) File name: clear3389.exe File type: Win32 EXE DetectionRatio: 30 / 43 Analysis date: 2012-02-18 16:57:44 UTC ( Resut1: [CLICK] Resut2: [CLICK] Resut3: [CLICK] ----------------------------------------------------------- 現在のウイルススキャン結果/ウイルストータルより ----------------------------------------------------------- AhnLab-V3 - 20120213 AntiVir TR/Agent.DXD 20120213 Antiy-AVL Virus/Win32.Xorer.gen 20120213 Avast Win32:Trojan-gen 20120214 AVG Generic13.AABU 20120213 BitDefender Trojan.Generic.658878 20120214 ByteHero - 20120216 CAT-QuickHeal - 20120213 ClamAV - 20120214 Commtouch - 20120213 Comodo UnclassifiedMalware 20120213 DrWeb Trojan.Click.57896 20120214 Emsisoft Trojan.Win32.Genome!IK 20120214 eSafe Win32.TrojanHorse 20120213 eTrust-Vet - 20120213 F-Prot - 20120213 F-Secure Trojan.Generic.658878 20120214 Fortinet W32/Genome.FGS!tr 20120214 GData Trojan.Generic.658878 20120214 Ikarus Trojan.Win32.Genome 20120214 Jiangmin Trojan/Genome.njp 20120213 K7AntiVirus - 20120213 Kaspersky Trojan.Win32.Genome.fgs 20120214 McAfee Artemis!A69547304783 20120214 McAfee-GW-Edition Artemis!A69547304783 20120213 Microsoft - 20120213 NOD32 - 20120214 Norman W32/Agent.NBIC 20120213 nProtect Trojan.Generic.658878 20120213 Panda - 20120213 PCTools - 20120207 Prevx - 20120218 Rising Trojan.Win32.Generic.122B1984 20120213 Sophos Mal/Generic-L 20120214 SUPERAntiSpyware - 20120206 Symantec Trojan Horse 20120214 TheHacker - 20120213 TrendMicro TROJ_GENOME.BL 20120213 TrendMicro-HouseCall TROJ_GENOME.BL 20120214 VBA32 Trojan.Genome.fgs 20120213 VIPRE Trojan.Win32.Generic!BT 20120214 ViRobot - 20120213 VirusBuster Trojan.Genome!UPks0Fju5xA 20120213■マルウェア調査結果↓

バイナリ調査↓1. CRC Check Fail: Claimed: 0 Actual: 77,052 2. Using Packer/Compiler: Microsoft Visual C++ v6.0 3. Registry Malicious Operation Traces Found: (レジストリー変更・削除動き) OriginalFirstThunk: 0x64CC Characteristics: 0x64CC TimeDateStamp: 0x0 ForwarderChain: 0x0 Name: 0x65E2 FirstThunk: 0x6000 ADVAPI32.dll.RegDeleteValueA Hint[472] ADVAPI32.dll.RegCloseKey Hint[459] ADVAPI32.dll.RegEnumValueA Hint[481] ADVAPI32.dll.RegOpenKeyExA Hint[492] 4. Other Malicious Traces: (発見したあやしい動きのコード) OriginalFirstThunk: 0x64E0 Characteristics: 0x64E0 TimeDateStamp: 0x0 ForwarderChain: 0x0 Name: 0x6594 FirstThunk: 0x6014 0x406020 GetCurrentProcess 0x4060a0 GetProcAddress 0x4060a4 LoadLibraryA 0x4060ac CloseHandle 0x406058 HeapCreate 0x406060 VirtualAlloc行動分析調査↓

1. Depends on the command line, process can be instantly ended (exit 0) or daemonized. 2. Without parameter it will runs stdout/screen output; ================================================== ......3389................ ......MSN:pt007@vip.sina.com QQ....7491805 ..............pt007..........................! ....: clear3389 -h "clear3389 -h" //........ "clear3389 -a" //........3389............ "clear3389 -d MRU9" //..........3389........ ================================================== ↑間違いなく中国語で、中国で作った物ですね。 Snapshot:Is in chinese. 3. If executed by the below command line: 下記のコマンドで実行したポート3389が開いてマルウェアのプロセスが残っています。 リモートデスクトップと同じプロトコルの動きがあると確認しました。 clear3389.exe -d mru9 clear3389.exe -d mru8 clear3389.exe -d mru7 It will run as daemon and opening 3389 to a specific site:

マルウェア情報調査↓

■感染されたサイトの情報と連絡先↓

IP登録情報↓

a. [IPネットワークアドレス] 106.187.40.0/21 b. [ネットワーク名] LINODE f. [組織名] Linode, LLC g. [Organization] Linode, LLC m. [管理者連絡窓口] KB2156JP n. [技術連絡担当者] KB2156JP p. [ネームサーバ] ns1.linode.com p. [ネームサーバ] ns2.linode.com p. [ネームサーバ] ns3.linode.com p. [ネームサーバ] ns4.linode.com p. [ネームサーバ] ns5.linode.com [割当年月日] 2011/07/14 [返却年月日] [最終更新] 2011/08/11 09:59:04(JST) 上位情報 ---------- KDDI株式会社 (KDDI CORPORATION) [割り振り] 106.128.0.0/10 a. [JPNICハンドル] KB2156JP b. [氏名] Brett Kaplan c. [Last, First] Brett, Kaplan d. [電子メイル] bKaplan@linode.com f. [組織名] Linode, LLC g. [Organization] Linode, LLCインターネット図↓

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

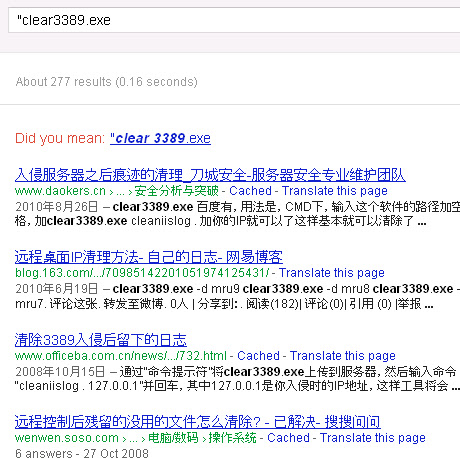

↑沢山結果が出ました。中国で結構使われているハッキングソフトです。

一つのページには使い方が書いてあります↓

↑沢山結果が出ました。中国で結構使われているハッキングソフトです。

一つのページには使い方が書いてあります↓

0 件のコメント:

コメントを投稿