会社ウェブプロキシ製品のレポート結果を確認した時に、本件のスパイウェアURLが発見しました。

スパイウェアをダウンロードして、結果が面白いと思っていますので、ここで説明します。

※注意点⇒このスパイウェアのURLが未だ「up&alive」状況ですので、

危険ですが専門じゃなかったらアクセスをしないで下さい!※

マルウェアのソース/URL情報↓

URL情報(隠した状態)

hxxp://posmi.net/sqlservt.exe

インターネット登録情報

ドメイン名: posmi.net

IPアドレス: 27.125.205.204

ドメインRegistrant↓

ドメインRegistration↓

スパイウェアが現時点未だ「UP」と「ALIVE」状況で、証拠は下記となります↓

hxxp://posmi.net/sqlservt.exe

インターネット登録情報

ドメイン名: posmi.net

IPアドレス: 27.125.205.204

ドメインRegistrant↓

Name : danaka tarou

Email : danaka_tarou@hotmail.com

Address : tokyo 2-8-1 shinjuku shinjuku-ku tokyo-to japan

Zipcode : 1600022

Nation : KR <==ここは気になるね。

Tel : 090-4929-3356

::Name Servers::

ns1.idcjp.jp

ns2.idcjp.jp

Email : danaka_tarou@hotmail.com

Address : tokyo 2-8-1 shinjuku shinjuku-ku tokyo-to japan

Zipcode : 1600022

Nation : KR <==ここは気になるね。

Tel : 090-4929-3356

::Name Servers::

ns1.idcjp.jp

ns2.idcjp.jp

ドメインRegistration↓

Domain Name: POSMI.NET

Registrar: YESNIC CO. LTD.

Whois Server: whois.yesnic.com

Referral URL: http://www.yesnic.com

Name Server: NS1.IDCJP.JP

Name Server: NS2.IDCJP.JP

Status: clientTransferProhibited

Updated Date: 27-jan-2011

Creation Date: 27-jan-2011

Expiration Date: 27-jan-2012

Registrar: YESNIC CO. LTD.

Whois Server: whois.yesnic.com

Referral URL: http://www.yesnic.com

Name Server: NS1.IDCJP.JP

Name Server: NS2.IDCJP.JP

Status: clientTransferProhibited

Updated Date: 27-jan-2011

Creation Date: 27-jan-2011

Expiration Date: 27-jan-2012

スパイウェアが現時点未だ「UP」と「ALIVE」状況で、証拠は下記となります↓

--00:09:49-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,146,368 (1.1M) [application/octet-stream]

100%[====================================>] 1,146,368 1.48M/s

00:09:50 (1.48 MB/s) - `sqlservt.exe' saved [1146368/1146368]

=> `sqlservt.exe'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,146,368 (1.1M) [application/octet-stream]

100%[====================================>] 1,146,368 1.48M/s

00:09:50 (1.48 MB/s) - `sqlservt.exe' saved [1146368/1146368]

バイナリーファイルの調査↓

ファイルの中身を調査した結果↓

MD5 : ab92e62e761cc00c697292067a4602aa

SHA1 : db1c88f36e7732e0f83f3638e6659bd9095e4b12

SHA256: e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d

File size : 1146368 bytes

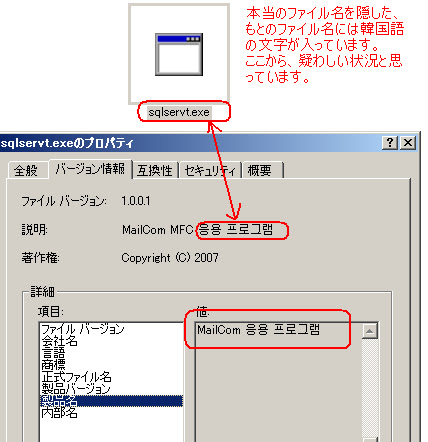

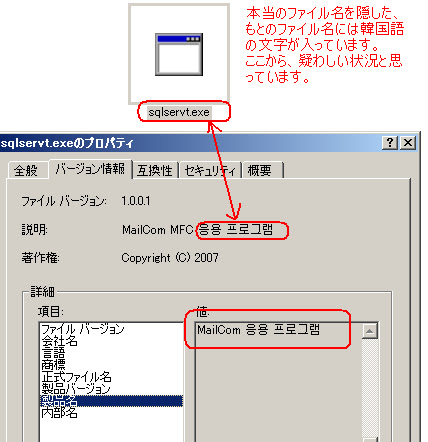

スナップショット↓

CharacterSet: Unicode

CodeSize: 712704

CompanyName: -

EntryPoint: 0x268000

FileDescription: MailCom MFC

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1120 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680

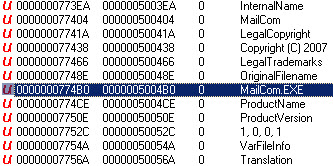

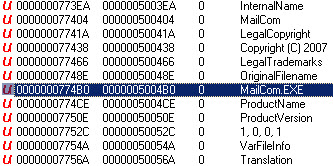

InternalName: MailCom

LanguageCode: Korean <==ここも気になります

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE <===気になります。

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00

UninitializedDataSize: 0

Packers (F-Prot): Themida <===気になります。

publisher....:

copyright....: Copyright (C) 2007

product......: MailCom __ ____ <==韓国語の文字、気になります

description..: MailCom MFC __ ____ <==韓国語の文字、気になります

original name: MailCom.EXE

internal name: MailCom

file version.: 1, 0, 0, 1

comments.....: n/a

signers......: -

signing date.: -

verified.....: Unsigned

スナップショット↓

MD5 : ab92e62e761cc00c697292067a4602aa

SHA1 : db1c88f36e7732e0f83f3638e6659bd9095e4b12

SHA256: e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d

File size : 1146368 bytes

スナップショット↓

CharacterSet: Unicode

CodeSize: 712704

CompanyName: -

EntryPoint: 0x268000

FileDescription: MailCom MFC

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1120 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680

InternalName: MailCom

LanguageCode: Korean <==ここも気になります

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE <===気になります。

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00

UninitializedDataSize: 0

Packers (F-Prot): Themida <===気になります。

publisher....:

copyright....: Copyright (C) 2007

product......: MailCom __ ____ <==韓国語の文字、気になります

description..: MailCom MFC __ ____ <==韓国語の文字、気になります

original name: MailCom.EXE

internal name: MailCom

file version.: 1, 0, 0, 1

comments.....: n/a

signers......: -

signing date.: -

verified.....: Unsigned

スナップショット↓

※上記の結果を見たらあやしいだと思って、調査を続きました。

sandbox調査(スパイウェアの動き調査)↓

下記のレジストリーが追加されました↓

下記のファイルが作られています↓

ネットワーク動きの調査結果↓

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom\Settings

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom\Settings

下記のファイルが作られています↓

%System%\durl.dat 0 bytes

%System%\main.dat 54 bytes <==バイナリーデータが入っています。

%System%\main.dat 54 bytes <==バイナリーデータが入っています。

ネットワーク動きの調査結果↓

このバイナリーを実行したらメモリーへロードされて、Windowsのプロセスになって残っています。

それで、パソコンのTCP/5011ポートを開いて、ずっと開いているままです。

このバイナリーもこのままでメモリーに残っています、切らない状況です。

次は、27.125.205.204のリモートマシンに繋ぐように見えています、

1回繋がったら、ずっと繋ぎ派なし状況です。

そして、「PC Name, OSName. CPU/Memory, IP address」の情報をリモートマシンに送ります。パケットキャップチャーで見たら下記のパケットデータを確認しました↓

↑上記のパケットキャップチャーのデータは2台調査PCの情報とが送られているように見えます。

それで、パソコンのTCP/5011ポートを開いて、ずっと開いているままです。

このバイナリーもこのままでメモリーに残っています、切らない状況です。

次は、27.125.205.204のリモートマシンに繋ぐように見えています、

1回繋がったら、ずっと繋ぎ派なし状況です。

そして、「PC Name, OSName. CPU/Memory, IP address」の情報をリモートマシンに送ります。パケットキャップチャーで見たら下記のパケットデータを確認しました↓

↑上記のパケットキャップチャーのデータは2台調査PCの情報とが送られているように見えます。

追加バイナリーアナリシス結果↓

SMTPクライアントソフトのロジックがこのバイナリーの中に入っています。という意味ではこのバイナリーがメールを送れます。

但し、メール文書の情報とMTAの情報が見つかりませんでしたが、若しくはパソコンのメールソフトにあるMTA情報とメールアドレス情報を使う可能性があります

但し、メール文書の情報とMTAの情報が見つかりませんでしたが、若しくはパソコンのメールソフトにあるMTA情報とメールアドレス情報を使う可能性があります

ウイルス対策のオンラインスキャン結果

マルウェアの確認為下記のサイトにスキャンしました、下記のURLに結果を見えます

http://virusscan.jotti.org/en/scanresult/5250f02534d14140d0571d34ae6b4fbbb85ad24a

http://www.virustotal.com/file-scan/report.html?id=e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d-1304754599

http://virusscan.jotti.org/en/scanresult/5250f02534d14140d0571d34ae6b4fbbb85ad24a

http://www.virustotal.com/file-scan/report.html?id=e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d-1304754599

調査結果↓

1. バイナリーの形がThemidaパッカー(packer)種類を使っているので、非常にあやしいです、最近色んなマルウェアがパッカー種類を結構使っているみたいで、目的はスキャンで抜けるように使ったかと思われます。

2. TCPポートを開く事に当たって、トロイバックドアのマルウェア種類可能性です。

3. リモートホストに繋ぐ動き確認に当たって、トロイバックドアのマルウェア種類可能性が出ます。

4. パソコンにある情報が集まって外に送る事に当たって、スパイウェアのマルウェア種類可能性が出ます。

5. 実行したらメールソフトでは無いように見えますが、メールを送れる機能があると、メールワームの可能性があります。

※上記の5点に当たって本件はマルウェアです。マルウェア名可能性は下記となります↓

2. TCPポートを開く事に当たって、トロイバックドアのマルウェア種類可能性です。

3. リモートホストに繋ぐ動き確認に当たって、トロイバックドアのマルウェア種類可能性が出ます。

4. パソコンにある情報が集まって外に送る事に当たって、スパイウェアのマルウェア種類可能性が出ます。

5. 実行したらメールソフトでは無いように見えますが、メールを送れる機能があると、メールワームの可能性があります。

※上記の5点に当たって本件はマルウェアです。マルウェア名可能性は下記となります↓

Trojan/Win32.MSender AhnLab-V3

Win32/Themida AVG

Trojan.Generic.5848996 Bitdefender

BackDoor.Skydance.239 Dr.Web

Trojan.Generic.5848996 F-Secure

Win32/Packed.Themida.AAF NOD32/ESET

Mal/Behav-374 Sophos

TROJ_GEN.F43C3E6 TrendMicro

Win32/Themida AVG

Trojan.Generic.5848996 Bitdefender

BackDoor.Skydance.239 Dr.Web

Trojan.Generic.5848996 F-Secure

Win32/Packed.Themida.AAF NOD32/ESET

Mal/Behav-374 Sophos

TROJ_GEN.F43C3E6 TrendMicro

追加情報↓

1. バイナリーに書いたもとのバイナリー名が「MalCom.exe」と見えていますが、ウェブで検索したら下記の結果が見えています↓

http://windowcpu.com/bbs/board.php?bo_table=exe_m&wr_id=296

↓↓

「…Win32/Trojan.ダウンローダ, Win32/Spyware.MailCom.exe, スパイウェアです。

パソコンを使うユーザーの情報などを収集し、それを情報収集者である特定のサーバに自動的に送信します。

または有害な悪性コードをダウンロードしたり、ダウンロードしたプログラムをローカルのシステム上で実行し、

他のプログラムがインストールされます…」

2. 韓国パソコンでコンパイルしたバイナリーですが、日本にあるマシンからダウンロードが出来てしまいますので、明確に確認しました。このマルウェア(スパイウェア)を提供しているドメイン名の登録情報を見たら「KR」(韓国/Korea)って書いてあります。

3. 発見したウェブページのIPアドレスと繋ぎ先IPアドレスが同じIP(27.125.205.204)です。スパイウェアの仕組みが動いている可能性があると思われます。そのマシンの情報をちらっと見たら、ファイやウォールされている状況で、恐らくWindowsのマシンです、ウェブサーバとターミナルサーバが動いているはずです。

http://windowcpu.com/bbs/board.php?bo_table=exe_m&wr_id=296

↓↓

「…Win32/Trojan.ダウンローダ, Win32/Spyware.MailCom.exe, スパイウェアです。

パソコンを使うユーザーの情報などを収集し、それを情報収集者である特定のサーバに自動的に送信します。

または有害な悪性コードをダウンロードしたり、ダウンロードしたプログラムをローカルのシステム上で実行し、

他のプログラムがインストールされます…」

2. 韓国パソコンでコンパイルしたバイナリーですが、日本にあるマシンからダウンロードが出来てしまいますので、明確に確認しました。このマルウェア(スパイウェア)を提供しているドメイン名の登録情報を見たら「KR」(韓国/Korea)って書いてあります。

3. 発見したウェブページのIPアドレスと繋ぎ先IPアドレスが同じIP(27.125.205.204)です。スパイウェアの仕組みが動いている可能性があると思われます。そのマシンの情報をちらっと見たら、ファイやウォールされている状況で、恐らくWindowsのマシンです、ウェブサーバとターミナルサーバが動いているはずです。

説明以上です。このIPにあるマルウェアを止めて欲しいです。宜しくお願いします。

-----対応フォロータイムライン------------

Sun May 8 02:38:38 JST 2011、ダウンロードが出来ていました↓

--02:39:05-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe.3'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,146,368 (1.1M) [application/octet-stream]

100%[====================================>] 1,146,368 1.57M/s

02:39:05 (1.57 MB/s) - `sqlservt.exe.3' saved [1146368/1146368]

=> `sqlservt.exe.3'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,146,368 (1.1M) [application/octet-stream]

100%[====================================>] 1,146,368 1.57M/s

02:39:05 (1.57 MB/s) - `sqlservt.exe.3' saved [1146368/1146368]

Sun May 10 21:27:00 JST 2011、追加情報、①ダウンロードが出来ていましたが、マルウェアのバイナリが変りました!

今日URLのダウンロードを確認したら、念のためにスパイウェアのバイナリー(sqlservt.exe)をダウンロード後にチェックしましたが、バイナリが変りました!下記は証拠です↓(全てバイナリーを保存しました)

DIRコマンドで比較したら、ファイルサイズと日付けの確認が出来ます↓

↑では、このサイトの管理している方が新しいバイナリーを5月9日にサーバにアップロードした!と確認が出来ましたね。(wgetコマンドではサーバ日付けのままでファイルをダウンロードしますから)

では、新しいバイナリーどんなファイルでしょうか?これから調査結果を説明します。

バイナリー自体の情報↓

下記のファイルを作られます↓

下記のレジストリーを追加されてます↓

実行したら、前回のバイナリーと同じ動きが確認出来た↓

では、まったく同じマルウェアなんだけど、何故か作り直しましたか?↓

前回のバイナリーはあちこちマルウェア対策ソフトの検知が出来たので、新しいマルウェアのバイナリーを作り直したらAV製品の検知率が未だ低いので、これは目的です!

ファイル名について

Fri May 13 22:30:00 JST 2011、追加情報、また…マルウェアのバイナリが変りました!

新しいバイナリーになった、同じファイル名、マルウェアの動きも同じです、VIRUSTOTALのスキャン結果は↓

http://www.virustotal.com/file-scan/report.html?id=40582afdcf1a7dbff8af23728e8f0724a2302b01d6fc34cef3e004e956a8150c-1305303326

※JPCERT/CCやIPAのご担当者様へ、もしこのブログの内容を読んだら早めにこのマルウェアサイト/URLを止めて欲しいです。お願いします!!

Thu May 17 15:27:00 JST 2011、追加情報、マルウェアのバイナリが削除されました!対応完了です!

本日JPCERT/CC様から報告が届きました、本件のマルウェアが削除されています↓

マルウェアのURLに確認したら、HTTPの404エラーページとなります↓(何故か韓国語ですが…)

それでは、本件のマルウェア対応が終了です!皆様のご協力頂き本当に感謝致します。もし皆様がマルウェアURLが見つかりましたら、似たような対応をやりましょう。宜しくお願いします。

--21:28:52-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe.5'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,154,560 (1.1M) [application/octet-stream]

100%[====================================>] 1,154,560 1.26M/s

21:28:53 (1.25 MB/s) - `sqlservt.exe.5' saved [1154560/1154560]

=> `sqlservt.exe.5'

Resolving posmi.net... 27.125.205.204

Connecting to posmi.net|27.125.205.204|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,154,560 (1.1M) [application/octet-stream]

100%[====================================>] 1,154,560 1.26M/s

21:28:53 (1.25 MB/s) - `sqlservt.exe.5' saved [1154560/1154560]

DIRコマンドで比較したら、ファイルサイズと日付けの確認が出来ます↓

※2011年5月8日にダウンロードしたマルウェアバイナリーは↓

2011/04/27 18:34 1,146,368 sqlservt.exe.3

※2011年5月10日にダウンロードしたマルウェアバイナリーは↓

2011/05/09 20:37 1,154,560 sqlservt.exe.5

2011/04/27 18:34 1,146,368 sqlservt.exe.3

※2011年5月10日にダウンロードしたマルウェアバイナリーは↓

2011/05/09 20:37 1,154,560 sqlservt.exe.5

↑では、このサイトの管理している方が新しいバイナリーを5月9日にサーバにアップロードした!と確認が出来ましたね。(wgetコマンドではサーバ日付けのままでファイルをダウンロードしますから)

では、新しいバイナリーどんなファイルでしょうか?これから調査結果を説明します。

バイナリー自体の情報↓

Hash Check:

MD5 : 5eba1e67ddb726d77c10f49d24e44877

SHA1 : 1abd1f69c49656a01cba73dfab17e5000e043fc0

SHA256: 4ad466b593c67ee9a57304bc7df82631270b2726e378c06f5e4f370aee3abe3b

ssdeep: 24576:XMly+RfC+qTb+oj/8pekYEGc3p8WvbQqN/zTRsMSEqwfPo40O:YpC+qf+ojcekbP3io0q

/sJZJ4

File size : 1154560 bytes

Sigcheck:

publisher....:

copyright....: Copyright (C) 2007

product......: MailCom __ ____

description..: MailCom MFC __ ____

original name: MailCom.EXE

internal name: MailCom

file version.: 1, 0, 0, 1

comments.....: n/a

signers......: -

signing date.: -

verified.....: Unsigned

PEiD: -

packers : Themida

ExifTool:

file metadata

CharacterSet: Unicode

CodeSize: 712704

CompanyName:

EntryPoint: 0x26d000

FileDescription: MailCom MFC

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1128 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680

InternalName: MailCom

LanguageCode: Korean

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00

UninitializedDataSize: 0

MD5 : 5eba1e67ddb726d77c10f49d24e44877

SHA1 : 1abd1f69c49656a01cba73dfab17e5000e043fc0

SHA256: 4ad466b593c67ee9a57304bc7df82631270b2726e378c06f5e4f370aee3abe3b

ssdeep: 24576:XMly+RfC+qTb+oj/8pekYEGc3p8WvbQqN/zTRsMSEqwfPo40O:YpC+qf+ojcekbP3io0q

/sJZJ4

File size : 1154560 bytes

Sigcheck:

publisher....:

copyright....: Copyright (C) 2007

product......: MailCom __ ____

description..: MailCom MFC __ ____

original name: MailCom.EXE

internal name: MailCom

file version.: 1, 0, 0, 1

comments.....: n/a

signers......: -

signing date.: -

verified.....: Unsigned

PEiD: -

packers : Themida

ExifTool:

file metadata

CharacterSet: Unicode

CodeSize: 712704

CompanyName:

EntryPoint: 0x26d000

FileDescription: MailCom MFC

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1128 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680

InternalName: MailCom

LanguageCode: Korean

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00

UninitializedDataSize: 0

下記のファイルを作られます↓

前回と同じく↓

%System%\durl.dat 0 bytes

%System%\main.dat 54 bytes

%System%\durl.dat 0 bytes

%System%\main.dat 54 bytes

下記のレジストリーを追加されてます↓

前回と同じく↓

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom\Settings

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom

HKEY_CURRENT_USER\Software\Local AppWizard-Generated Applications\MailCom\Settings

実行したら、前回のバイナリーと同じ動きが確認出来た↓

前回と同じく、パソコンのTCP/5011ポートを開いて、ずっと開いているままです。

このバイナリーもこのままでメモリーに残っています、切らない状況です。

次は、27.125.205.204のリモートマシンに繋ぐように見えています、

1回繋がったら、ずっと繋ぎ派なし状況です。

そして、「PC Name, OSName. CPU/Memory, IP address」の情報をリモートマシンに送ります。前回と同じパケットキャップチャー結果もを確認しました。

このバイナリーもこのままでメモリーに残っています、切らない状況です。

次は、27.125.205.204のリモートマシンに繋ぐように見えています、

1回繋がったら、ずっと繋ぎ派なし状況です。

そして、「PC Name, OSName. CPU/Memory, IP address」の情報をリモートマシンに送ります。前回と同じパケットキャップチャー結果もを確認しました。

では、まったく同じマルウェアなんだけど、何故か作り直しましたか?↓

前回のバイナリーはあちこちマルウェア対策ソフトの検知が出来たので、新しいマルウェアのバイナリーを作り直したらAV製品の検知率が未だ低いので、これは目的です!

前回検知した結果は↓

VirusTotalでのスキャンResult:21 /42 (50.0%)

http://www.virustotal.com/file-scan/report.html?id=e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d-1304754599

今回は↓

VirusTotalでのスキャンResult:9 /42 (21.4%)

http://www.virustotal.com/file-scan/report.html?id=4ad466b593c67ee9a57304bc7df82631270b2726e378c06f5e4f370aee3abe3b-1305007175

VirusTotalでのスキャンResult:21 /42 (50.0%)

http://www.virustotal.com/file-scan/report.html?id=e64e14e1056ba47f06fcd5ff33d3982c3008ca8a4e60f0f1fe5bcb8085cb938d-1304754599

今回は↓

VirusTotalでのスキャンResult:9 /42 (21.4%)

http://www.virustotal.com/file-scan/report.html?id=4ad466b593c67ee9a57304bc7df82631270b2726e378c06f5e4f370aee3abe3b-1305007175

ファイル名について

次の質問は、何故バイナリーが変ったけど、マルウェア/スパイウェアのファイル名が変更されてないの?↓

この回答は簡単ですので、本件のスパイウェアのURLを多分あちこちに配りました、このマルウェアの管理者が出来たら配ったURLをキープしたいわけですからファイル名が変更されずに新しいマルウェアをアップロードしたと思います。

この回答は簡単ですので、本件のスパイウェアのURLを多分あちこちに配りました、このマルウェアの管理者が出来たら配ったURLをキープしたいわけですからファイル名が変更されずに新しいマルウェアをアップロードしたと思います。

Fri May 13 22:30:00 JST 2011、追加情報、また…マルウェアのバイナリが変りました!

新しいバイナリーになった、同じファイル名、マルウェアの動きも同じです、VIRUSTOTALのスキャン結果は↓

http://www.virustotal.com/file-scan/report.html?id=40582afdcf1a7dbff8af23728e8f0724a2302b01d6fc34cef3e004e956a8150c-1305303326

※JPCERT/CCやIPAのご担当者様へ、もしこのブログの内容を読んだら早めにこのマルウェアサイト/URLを止めて欲しいです。お願いします!!

Thu May 17 15:27:00 JST 2011、追加情報、マルウェアのバイナリが削除されました!対応完了です!

本日JPCERT/CC様から報告が届きました、本件のマルウェアが削除されています↓

マルウェアのURLに確認したら、HTTPの404エラーページとなります↓(何故か韓国語ですが…)

それでは、本件のマルウェア対応が終了です!皆様のご協力頂き本当に感謝致します。もし皆様がマルウェアURLが見つかりましたら、似たような対応をやりましょう。宜しくお願いします。

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

自分のホームページにアクセスすると他のホームページが現れます。とても困っていて、こちらのページを拝見しました。専門的で解りませんが、警察に連絡しても、全然わからない人ばっかり見たいで・・・。きちんとネットのことがわかる人を配置して欲しいです。ちなみにhttp://derakoubou.comですが、外国人の女性が笑っている画面が出ます。しかも名前は弊社の会社名です。

返信削除