本日感染されたウェブサーバが発見しました。

そのサーバがマルチプルドメインが対応しているサーバですが、HTTPが外からダウンロードが出来る様に穴が開けたみたいです。

いくつか管理サーバのフォルダーにはマルウェアが発見されています。

何故か発見が出来たかとK-SHIELDメールフィルターアプライアンスに何通かマルウェアメールが発見されて、メールに書いたURLが感染されたサーバに向いている状況です。

一つのIPアドレスすのサーバに合計が9個ぐらいマルウェアが発見しましたので非常にびっくりしました。そのぐらいマルウェア数は日本のサーバには誤検知以外なケースが未だ見たことが無い(Gumblarの時期には見たがそれは特別かと思います)ので、詳しく調査しました。

マルウェアの種類は2つ種類です、トロイダウンローダーやドロッパー、それとバンキング経由のトロイ/ボットネット経由のマルウェアです。本件は間違いなくマルウェアです、誤検知ではありません。念のためにURLが確認が出来るように下記の情報に設定しました。調査の為にマルウェアを全てダウンロードしました、ウェブ感染する為に作ったマルウェアですね、カスタマイズアイコン迄作ってくれた、ファイルはそのままで実行ファイルになったけど。物の形とフォルダーの情報を良く見たら、海外から入れたんじゃないかと思われます。下記には詳細情報を書きましたので、ぜひ、見て下さい。

JCERT/CCさんへ、本件に付いて私は連絡先に付いて何処のドメインの管理者に連絡すれば分からないので、早めに下記に書いたウェブフォルダーを止めて下さい。

下記はダウンロードしたマルウェア・ファイルのその物です、研究PCから画像を取りました↓

下記のネットワーク情報にこのフォルダーが発見しました、PS:本件のマルウェアがwgetではアクセスが出来ないので、curl又はブラウザーでアクセス確認をしました。

IPアドレス: 202.41.215.157

ローケーション情報↓

このサーバに下記のドメインが提供しております↓

all-pc.jp aqtis.co.jp

arvisconti.com atlassp.net

emotion-web.com enso-haken.com

gaia-ns.com goose7.com

hakuraku.net hnk-web.com

hyougoisoren.net iko-yokobe.com

iss-muse.net josuiki.net

kaitoriou.com karuizawanet.com

lic-net.com lightheart-market.com

luna-space.com okaimono.cc

p-labrador.com ragdoll.jp

sansei-t.com shimin-kouryu.net

thisistanaka.com www.aqtis.co.jp

www.goose7.com www.iko-yokobe.com

www.karuizawanet.com www.lic-net.com

www.r-house1.com www.ragdoll.jp

www.thisistanaka.com www2157.maxs.ne.jp

ローケーション情報↓

このサーバに下記のドメインが提供しております↓

all-pc.jp aqtis.co.jp

arvisconti.com atlassp.net

emotion-web.com enso-haken.com

gaia-ns.com goose7.com

hakuraku.net hnk-web.com

hyougoisoren.net iko-yokobe.com

iss-muse.net josuiki.net

kaitoriou.com karuizawanet.com

lic-net.com lightheart-market.com

luna-space.com okaimono.cc

p-labrador.com ragdoll.jp

sansei-t.com shimin-kouryu.net

thisistanaka.com www.aqtis.co.jp

www.goose7.com www.iko-yokobe.com

www.karuizawanet.com www.lic-net.com

www.r-house1.com www.ragdoll.jp

www.thisistanaka.com www2157.maxs.ne.jp

マルウェアのダウンロードURLが下記のサイトに向いています↓

「ALL-PC.JP」 http://all-pc.jp/

スパムメールに書いたダウンロードURLの形は例えば↓

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=FilePage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public/GanjaBoy90&File=anti-spyware.com

(追加情報)本日5月5日のスパムサンプルを見た限りでは上記のURLに向いているスパムメールが未だ届きました、2通の最新版サンプルがあります、内容は英文です、アダルト薬経由スパム、メール文書にあるリンクを押したらマルウェアがダウンロードしてしまいます。スクリーンショットは下記のようになります↓

上記のスパムメール形はHTMLメールですね、中身を見たら(テキストで)、リンクに書いたアダルト薬ドメインは完全に嘘で、マルウェアURLに飛ばすよう仕組みと見えています。Microsoft社のメーラー製品で(MSオートルック/OutlookExpress/Mail)もしこのスパムメールを開くと自動でマルウェアのURLへ飛ばせるようになっています。書いたURLをクリックせずに自動でマルウェアファイルのダウンロード・ポップアップが出る事可能性が高いです。他のメーラーですとスパムに書いたリンクをクリックしないとマルウェアがダウンロードされていません。

↑それで、ウェブサイトのホームページのスクリーンショットは下記となります↓

スパムメールに書いたダウンロードURLの形は例えば↓

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=FilePage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public/GanjaBoy90&File=anti-spyware.com

(追加情報)本日5月5日のスパムサンプルを見た限りでは上記のURLに向いているスパムメールが未だ届きました、2通の最新版サンプルがあります、内容は英文です、アダルト薬経由スパム、メール文書にあるリンクを押したらマルウェアがダウンロードしてしまいます。スクリーンショットは下記のようになります↓

上記のスパムメール形はHTMLメールですね、中身を見たら(テキストで)、リンクに書いたアダルト薬ドメインは完全に嘘で、マルウェアURLに飛ばすよう仕組みと見えています。Microsoft社のメーラー製品で(MSオートルック/OutlookExpress/Mail)もしこのスパムメールを開くと自動でマルウェアのURLへ飛ばせるようになっています。書いたURLをクリックせずに自動でマルウェアファイルのダウンロード・ポップアップが出る事可能性が高いです。他のメーラーですとスパムに書いたリンクをクリックしないとマルウェアがダウンロードされていません。

↑それで、ウェブサイトのホームページのスクリーンショットは下記となります↓

↑普通のオンライン販売サイトですね。

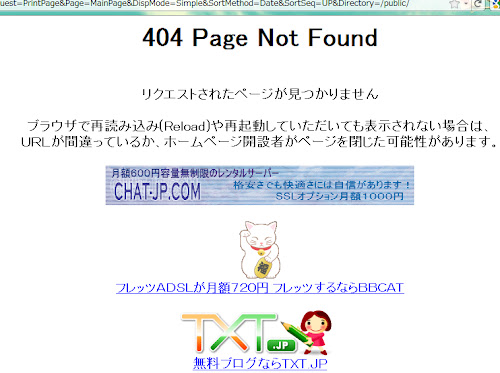

マルウェアが入っているページは、良く見たらファイルアップロードが出来るようなCGIと見えます。この原因でマルウェアがアップロードされたかと思います。

そのページの右下にアップロードCGIソフト情報です、スクリーンショット↓↓

↑このCGIツール/ソフトを使うと、外から色々アップロードファイルが出来ますので、アップロードされた物がマルウェアになる可能性があるのでこのツールを使っている方々には気をつけてお願いします。

本件のサイトとIP情報をもっと詳しいネットワーク情報を調べたら、結果は下記となります↓

ALL-PC.JPに付いて;; AUTHORITY SECTION:

all-pc.jp. 3600 IN NS dns.all-pc.jp.

all-pc.jp. 3600 IN NS ns.maxs.ne.jp.

all-pc.jp. 3600 IN NS ns.all-pc.jp.

all-pc.jp. 3600 IN NS dns.maxs.ne.jp.

;; ADDITIONAL SECTION:

ns.maxs.ne.jp. 2203 IN A 211.9.137.130

ns.all-pc.jp. 3600 IN A 211.9.137.130

dns.maxs.ne.jp. 1078 IN A 211.9.137.134

dns.all-pc.jp. 3600 IN A 211.9.137.134

;; Query time: 37 msec

;; SERVER: 202.238.95.24#53(202.238.95.24)

;; WHEN: Wed May 4 23:58:40 2011

;; MSG SIZE rcvd: 185

WHOISでIP情報を調べたら下記の情報が出ました↓

inetnum: 202.41.208.0 - 202.41.223.255

netname: CTC

descr: Chubu Telecommunications Co.,Inc.

descr: Sakae 2-2-5, Naka-ku, Nagoya-shi,460-0008 Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : abuse@ctc.ad.jp

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

changed: hm-changed@apnic.net 20031229

changed: ip-apnic@nic.ad.jp 20060303

source: APNIC

irt: IRT-APNIC-AP

address: Brisbane, Australia

e-mail: helpdesk@apnic.net

abuse-mailbox: security@apnic.net

admin-c: HM20-AP

tech-c: NO4-AP

auth: MD5-PW $1$4Xs0dCYW$2n3kQaMpxGmUyAcaKYaui/

remarks: APNIC is a Regional Internet Registry.

remarks: We do not operate the referring network and

remarks: is unable to investigate complaints of network abuse.

remarks: For more information, see www.apnic.net/irt

mnt-by: APNIC-HM

changed: hm-changed@apnic.net 20101111

changed: hm-changed@apnic.net 20110124

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 202.41.215.128 - 202.41.215.191

netname: AXISZ-NET

descr: axisz net

country: JP

admin-c: BT018JP

tech-c: BT018JP

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20041004

source: JPNIC

all-pc.jp. 3600 IN NS dns.all-pc.jp.

all-pc.jp. 3600 IN NS ns.maxs.ne.jp.

all-pc.jp. 3600 IN NS ns.all-pc.jp.

all-pc.jp. 3600 IN NS dns.maxs.ne.jp.

;; ADDITIONAL SECTION:

ns.maxs.ne.jp. 2203 IN A 211.9.137.130

ns.all-pc.jp. 3600 IN A 211.9.137.130

dns.maxs.ne.jp. 1078 IN A 211.9.137.134

dns.all-pc.jp. 3600 IN A 211.9.137.134

;; Query time: 37 msec

;; SERVER: 202.238.95.24#53(202.238.95.24)

;; WHEN: Wed May 4 23:58:40 2011

;; MSG SIZE rcvd: 185

WHOISでIP情報を調べたら下記の情報が出ました↓

inetnum: 202.41.208.0 - 202.41.223.255

netname: CTC

descr: Chubu Telecommunications Co.,Inc.

descr: Sakae 2-2-5, Naka-ku, Nagoya-shi,460-0008 Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : abuse@ctc.ad.jp

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

changed: hm-changed@apnic.net 20031229

changed: ip-apnic@nic.ad.jp 20060303

source: APNIC

irt: IRT-APNIC-AP

address: Brisbane, Australia

e-mail: helpdesk@apnic.net

abuse-mailbox: security@apnic.net

admin-c: HM20-AP

tech-c: NO4-AP

auth: MD5-PW $1$4Xs0dCYW$2n3kQaMpxGmUyAcaKYaui/

remarks: APNIC is a Regional Internet Registry.

remarks: We do not operate the referring network and

remarks: is unable to investigate complaints of network abuse.

remarks: For more information, see www.apnic.net/irt

mnt-by: APNIC-HM

changed: hm-changed@apnic.net 20101111

changed: hm-changed@apnic.net 20110124

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 202.41.215.128 - 202.41.215.191

netname: AXISZ-NET

descr: axisz net

country: JP

admin-c: BT018JP

tech-c: BT018JP

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20041004

source: JPNIC

何故かこのウェブフォルダーがマルウェアに感染された分からないけど(サーバのログを見えません)、恐らくこのサーバの管理者が今迄マルウェアがあると気づいていないだろうと思われます。

下記は感染されたフォルダー情報とマルウェアスキャン結果情報です↓

1) フォルダー名「GanjaBoy90」↓

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=MainPage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public/GanjaBoy90#FileList

⇒2個マルウェアファイルが発見、スキャン結果は「こちら」と「こちら」

2) フォルダー名「ybhalar」↓

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=MainPage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public/ybhalar#FileList

⇒6個マルウェアファイルが発見、スキャン結果は「こちら」「こちら」「こちら」「こちら」「こちら」と「こちら」

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=MainPage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public/ybhalar#FileList

⇒6個マルウェアファイルが発見、スキャン結果は「こちら」「こちら」「こちら」「こちら」「こちら」と「こちら」

3) フォルダー名「public」↓

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=MainPage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public#FileList

⇒6個マルウェアファイルが発見、スキャン結果は「こちら」「こちら」「こちら」「こちら」「こちら」と「こちら」

hxxp://all-pc.jp/cgi/fucse.cgi?Request=PrintPage&Page=MainPage&DispMode=Simple&SortMethod=Date&SortSeq=UP&Directory=/public#FileList

⇒6個マルウェアファイルが発見、スキャン結果は「こちら」「こちら」「こちら」「こちら」「こちら」と「こちら」

感染レポートは以上です、これからこのウェブフォルダーにあるマルウェアをお願い消して欲しいです。JPCERT/CCのお手続きにお任せております。私の出来る事は今からドメインをブラックリストに登録いたします。

--------↓本件の対応タイムライン情報は下記となります↓---------------

Thu May 4 23:56:01 JST 2011 K-SHIELDの警告でDLのURL発見

Thu May 5 00:34:00 JST 2011 マルウェアフォルダーが発見、マルウェアDLし研究しました

Thu May 5 01:05:44 JST 2011 研究結果が出来上がった、レポート作成

Thu May 5 01:50:32 JST 2011 レポート環境、ツイッター@JPCERTへ報告

Thu May 5 02:39:11 JST 2011 マルウェアが未だアップしている状況、ブログ内容のリンクを作り直す

Thu May 5 09:30:00 JST 2011 JPCERT/CCのレスポンスが来ました、マルウェアを消す行動が行っている最中

Thu May 5 13:58:00 JST 2011 マルウェアが未だアップしている状況と確認しました、モニターを続きます

Fri May 6 04:19:52 JST 2011 ↓未だダウンロードが出来ている状況↓

Fri May 6 23:15:00 JST 2011 malwareが未だダウンロードが出来ている状況

Sat May 7 03:08:00 JST 2011 malwareが未だダウンロードが出来ている状況

Sat May 7 22:07:00 JST 2011 malwareが未だダウンロードが出来ている状況

Sat May 9 20:27:00 JST 2011 マルウェアのサイトが消してくれましたとの確認が出来ました↓

↑これで、本件のフォローはCLOSEです。安心しています、海外のブラックリストを登録の消す手続きをやります。JPCERT/CC様へ有難うございました。

---------------

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿