q7gz.nori.jp普通に亜アクセスしたら問題がなさそうですが…

$ curl q7gz.nori.jp Hello, World! $

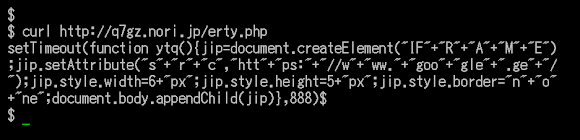

そして上記のURLを入れてみると…

綺麗にすると…

↑見た限りではちょっと書き方があやしいけど、google.geに転送するわけで問題無さそうですね。

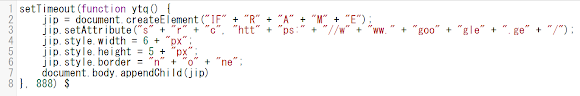

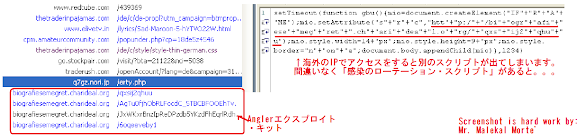

なお、海外のIPからアクセスをすると…マルウェア感染URLに転送されます!

マークされた所のURLはマルウェア感染URLですね(画像にはどんな種類かと書いてあります)、アクセスそのままで続けていくと「Reveton」というランサムウェアがダウンロードされてしまいます。これで見ると日本国内の方々が見えないけれども海外の方々が可愛そうですね。良くない…良くない!

下記はウイルストータルのリンクと検知率結果↓

URL: https://www.virustotal.com/en/file/a507a7e49a3e9fdaeb48f322b69d822a703edf5622411f0e0a3e365263dbfdd5/analysis/1391684104/ SHA256: a507a7e49a3e9fdaeb48f322b69d822a703edf5622411f0e0a3e365263dbfdd5 File name: 0609.dll Detection ratio: 3 / 50 Analysis date: 2014-02-06 10:55:04 UTC ( 3 hours ago ) Antivirus Result Update Bkav HW32.Laneul.beqw 20140125 Malwarebytes Trojan.FakeMS 20140206 Qihoo-360 HEUR/Malware.QVM40.Gen 20140206

では、何故海外のマルウェア感染仕組みが日本国内のドメインを使えるのか?調査しましょう。

先ずはWHOISで確認します↓

Domain Information: [ドメイン情報]

[Domain Name] NORI.JP

[登録者名] ムービードットジェーピープランニング

[Registrant] Movie.JP Planning

[Name Server] ns1.afraid.org

[Name Server] ns2.afraid.org

[Name Server] ns3.afraid.org

[Name Server] ns4.afraid.org

[Signing Key]

[登録年月日] 2001/05/07

[有効期限] 2014/05/31

[状態] Active

[最終更新] 2013/06/01 01:05:07 (JST)

Contact Information: [公開連絡窓口]

[名前] 株式会社ヒューメイアレジストリ / ドメイン名登録者への連絡取次ぎ窓口

[Name] Humeia Registry Corporation / JP Domain Service Division

[Email] the_registrant_can_NOT_be_reached@this.email.address

[Web Page]

[郵便番号] 100-0000

[住所] 以下のURLで、このドメイン名の登録者への連絡が可能です。

https://ssl.d4u.jp/Contact.cgi

FAQ -> http://jpinfo.jp/glossary/index.php?ID=0072

[Postal Address] See:

https://ssl.d4u.jp/Contact.cgi

[電話番号] 00-0000-0000

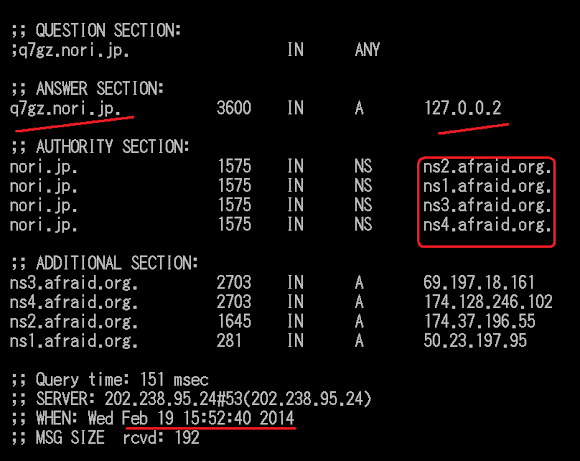

↑連絡先が無いよな国内ドメインですね…珍しい…どうやってこのドメインを登録されたんだろう…そして、IP情報をlookupしましょう↓

$ dig q7gz.nori.jp A ; <<>> DiG 9.8.1-P1 <<>> q7gz.nori.jp A ;; global options: +cmd ;; Got answer: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 21019 ;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 0 ;; QUESTION SECTION: ;q7gz.nori.jp. IN A ;; ANSWER SECTION: q7gz.nori.jp. 2042 IN CNAME 75f1xg.gopagoda.com. 75f1xg.gopagoda.com. 254 IN A 50.97.147.37 ;; Query time: 0 msec ;; SERVER: 127.0.0.1#53(127.0.0.1) ;; WHEN: Thu Feb 6 22:34:17 2014 ;; MSG SIZE rcvd: 79このドメインのAレコードが無いのでCNAMEで不思議なドメインに転送されたそうですね! 私が作ったGeoIPツールでチェックをすると…

$ echo "50.97.147.37"|bash origin.sh Thu Feb 6 22:59:09 JST 2014| 50.97.147.37| 50.97.147.37-static.reverse.softlayer.com.| 36351 | 50.97.128.0/18 | SOFTLAYER | US | SOFTLAYER.COM | SOFTLAYER TECHNOLOGIES INC.アメリカ辺りにある…

ABUSEの情報↓

OrgAbuseHandle: ABUSE1025-ARIN OrgAbuseName: Abuse OrgAbusePhone: +1-214-442-0605 OrgAbuseEmail: abuse@softlayer.comDNSルートサーバから検索するとafraid.orgでDNSの管理があると確認したので、WHOISの情報通りですね↓

Tracing to nori.jp[a] via a.root-servers.net., maximum of 1 retries a.root-servers.net. (198.41.0.4) |\___ a.dns.jp [jp] (2001:0dc4:0000:0000:0000:0000:0000:0001) Not queried |\___ a.dns.jp [jp] (203.119.1.1) | |\___ ns2.afraid.org [nori.jp] (208.43.71.243) | |\___ ns4.afraid.org [nori.jp] (70.39.97.253) | |\___ ns3.afraid.org [nori.jp] (69.197.18.162) | \___ ns1.afraid.org [nori.jp] (50.23.197.95) | \___ ns1.afraid.org [nori.jp] (2607:f0d0:1102:00d5:0000:0000:0000:0002) Not queried |\___ b.dns.jp [jp] (2001:0dc2:0000:0000:0000:0000:0000:0001) Not queried |\___ b.dns.jp [jp] (202.12.30.131) | |\___ ns4.afraid.org [nori.jp] (70.39.97.253) | |\___ ns2.afraid.org [nori.jp] (208.43.71.243) | |\___ ns1.afraid.org [nori.jp] (50.23.197.95) | |\___ ns1.afraid.org [nori.jp] (2607:f0d0:1102:00d5:0000:0000:0000:0002) Not queried | \___ ns3.afraid.org [nori.jp] (69.197.18.162) |\___ c.dns.jp [jp] (2001:0502:ad09:0000:0000:0000:0000:0005) Not queried |\___ c.dns.jp [jp] (156.154.100.5) | |\___ ns2.afraid.org [nori.jp] (208.43.71.243) | |\___ ns3.afraid.org [nori.jp] (69.197.18.162) | |\___ ns1.afraid.org [nori.jp] (50.23.197.95) | |\___ ns1.afraid.org [nori.jp] (2607:f0d0:1102:00d5:0000:0000:0000:0002) Not queried | \___ ns4.afraid.org [nori.jp] (70.39.97.253) |\___ d.dns.jp [jp] (2001:0240:0000:0000:0000:0000:0000:0053) Not queried |\___ d.dns.jp [jp] (210.138.175.244) | |\___ ns3.afraid.org [nori.jp] (69.197.18.162) | |\___ ns2.afraid.org [nori.jp] (208.43.71.243) | |\___ ns4.afraid.org [nori.jp] (70.39.97.253) | \___ ns1.afraid.org [nori.jp] (50.23.197.95) | \___ ns1.afraid.org [nori.jp] (2607:f0d0:1102:00d5:0000:0000:0000:0002) Not queried [...]などなど…それでは、明確に確認の為にafraid.orgにDNSを直接に聞きましょう↓

$ dig @ns1.afraid.org q7gz.nori.jp ; <<>> DiG 9.8.3-P4 <<>> @ns1.afraid.org q7gz.nori.jp ; (1 server found) ;; QUESTION SECTION: ;q7gz.nori.jp.IN A ;; ANSWER SECTION: q7gz.nori.jp.3600IN CNAME 75f1xg.gopagoda.com.↑そういう事で、nori.jpのドメインが悪用されました。他の(あやしい)ドメインに転送されるようになっていた。

【追加情報】

2014年2月7日にNORI.JPのDNSの更新があります、afraid.orgの更新SOAのシリアル(1402070017)に書いてあります↓

nori.jp. 3600 IN SOA ns1.afraid.org. dnsadmin.afraid.org. 1402070017 86400 7200 2419200 3600さらにメールの設定がありそうで、GMAILを使っているみたい↓

nori.jp. 3600 IN MX 1 aspmx.l.google.com. nori.jp. 3600 IN MX 5 alt1.aspmx.l.google.com. nori.jp. 3600 IN MX 10 aspmx2.googlemail.com.Google AdPlusサービスっぽいですね、という事はちゃんと管理している方が居ます、www.nori.jpネットで調べたらドメインオーナーは下記の人です↓

https://twitter.com/harada_m https://www.facebook.com/harada.masanori http://www.linkedin.com/in/haradamJP-CERT/CCからこの方に報告が出来ますように調査の情報をお知らせしました。

【結論】

※)サブドメイン名があやしい、そして感染回転コードを発見し、マルウェア感染の目的で利用されているので、NORI.JPのDNS設定を早く直して欲しいです。q7gz.nori.jpのDNSレコードを消したらマルウェア感染ルートが止まります。ドメインオーナーは早めに行動をして下さい。

※)DNSがハッキングされた事が本事件の原因です。なかなか珍しい事件ですので、国内のセキュリティ関係皆さんには知っていて欲しいです。同じ問題にやられている方も居ます。マルウェア感染させる様に「AFRAID.ORG」のDNSサービスが悪用されそうです↓

@MalwareMustDie @malekal_morte there is a malware-API running on http://t.co/IfmrkTw9Fg, I got ~10 malware subs per public domain.

— O'hai (@Aciidi) February 19, 2014※ DNSハッキング事件の証拠としては、下記の対応やり取りとなります。FreeDNS「AFRAID.ORG」は他人がドメインに自由にホスト名を追加できる事が明確な原因、さらに追加されたCNAME/サブドメインはマルウェア感染サイトに転送される問題を発生。FreeDNS「AFRAID.ORG」の管理UIの仕組みで「他人がドメインに自由にホスト名を追加できる事は仕様」は明らかにおかしいです。完全にDNS管理ポリシー違反なので、この「仕様」が変わらない限りFreeDNS「AFRAID.ORG」を使わない、若しくは他のサービスに切り替えるなどしてご対応してください。

【マルウェア感染警告】 #OCJP-124: NORI.JPドメインが「REVETON」マルウェア感染仕組みに悪用される http://t.co/W5TKP3r5Eh pic.twitter.com/LCMTyGBdnT

— Hendrik ADRIAN (@unixfreaxjp) February 6, 2014#OCJP【警告】@harada_m 原田さん、NORI.JPドメインのDNSに「q7gz,nori,jp」のCNAMEレコードを削除してくれませんか?←沢山の人達がマルウェア感染されてしまいます。

調査:http://t.co/W5TKP3r5Eh

— Hendrik ADRIAN (@unixfreaxjp) February 8, 2014@unixfreaxjp ご連絡ありがとうございます。今になってメッセージに気づきました。問題のCNAMEはhttp://t.co/y4TiWZ4iGBの管理画面には表示されないので、自分では削除できません。http://t.co/y4TiWZ4iGBの管理者に連絡します。

— Masanori Harada (@harada_m) February 18, 2014@harada_m 本件は間違いなくDNSハッキング事件で、よくある話です。対応の為 http://t.co/FxqhzLlohW のサポートに御連絡して、調査の依頼をお願いすると向こうも認識されると思います。僕はドメインオーナーじゃないし、無視されるので、宜しくお願いします。

— MalwareMustDie, NPO (@MalwareMustDie) February 18, 2014@harada_m もし http://t.co/jtSbOcbaGP の対応が遅いならその他無料DNSサービスに変更した方がいいかも知れないですね。パネルUIに設定が無いという事はDNSサーバセキュリティの問題があるかも。私なら @dnspark の無料サービスを使っています。

— Hendrik ADRIAN (@unixfreaxjp) February 19, 2014@MalwareMustDie @unixfreaxjp すぐに返事が来て問題のCNAMEは消えました。FreeDNSはデフォルトでは他人がドメインに自由にホスト名を追加できるという仕様になっているのが原因でした。そんなことが可能とは想像もしませんでした。

— Masanori Harada (@harada_m) February 19, 2014

@harada_m @MalwareMustDie 「他人がドメインに自由にホスト名を追加できる」事自体はおかしいと思いません?完全にDNS管理のセキュリティポリシー違反ですね。仕様と言われたら、そのシステムは信用出来ないなぁ…別のDNSサービスに移動した方がいいと思います。

— Hendrik ADRIAN (@unixfreaxjp) February 19, 2014@unixfreaxjp @dnspark 幸いすぐに返事が来て対応されました。しかしFreeDNSの誰でも他人のドメインにホストを追加可能・追加されても通知なし・subdomainの一覧にも表示されないというデフォルト仕様にあきれたので、移行を検討します。

— Masanori Harada (@harada_m) February 19, 2014@harada_m そのとおりです。辛いと思いますがどうか移動のご検討をお願い致します。FreeDNSは他人がドメインに自由にホスト名を追加できる問題、さらに追加されたCNAME/サブドメインはマルウェア感染サイトに転送される問題を他の方々が遣られない様に本記録を残しましょう。

— Hendrik ADRIAN (@unixfreaxjp) February 19, 2014

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿