下記のURLとダウンロード証拠↓--15:33:06-- hxxp://xogml.net/down/bb.exe => `bb.exe' Resolving xogml.net... 27.125.204.59 Connecting to xogml.net|27.125.204.59|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 401,738 (392K) [application/octet-stream]前も2件マルウェアを発見しました⇒【1回目】【2回目】 今回のバイナリーは前と同じ形(Microsoft Visual C++ 8でcompileの日付けは2012-06-11 08:33:03)ですが 2012年9月10日にまたアップされたそうです↓(>_<);;韓国語の証拠↓

UPXでpackされました↓

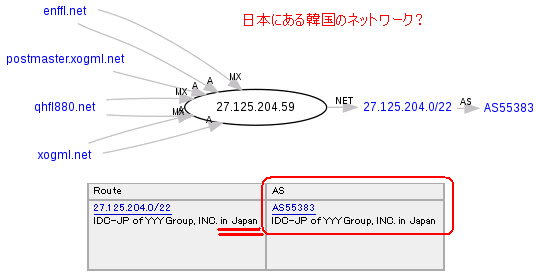

Sections: UPX0 0x1000 0x4e000 0 UPX1 0x4f000 0x2a000 168960 .rsrc 0x79000 0xe000 56832実は↓Sections: .text 0x1000 0x47e88 294912 .rdata 0x49000 0x13dc6 81408 .data 0x5d000 0x45a4 10240 .rsrc 0x62000 0xeb48 60416 .reloc 0x71000 0x545c 22016これでマルウェアの動きが分かりました↓ レギストリー書き込み(autorun)HKLM\Software\Microsoft\Windows\CurrentVersion\Run\sysfile ⇒ "C:\Program Files\Common Files\Microsoft Shared\MSInfo\sqlupdate.exe"PCに保存されたマルウェアC:\Program Files\Common Files\Microsoft Shared\MSInfo\SqlStarter.exe C:\Program Files\Common Files\Microsoft Shared\MSInfo\sqlupdate.exe立ち上がったマルウェアのプロセスSqlStarter.exe | +-sqlupdate.exe "C:\Program Files\Common Files\Microsoft Shared\MSInfo\sqlupdate.exe"ネットワークの動き• DNS xogml.net IN A + • HTTP HTTP Query Text xogml.net GET /version.txt HTTP/1.1Virus Totalのチェック↓ 1. packed bb.exe MD5: 88a30462e67a0420818f3ac34e381b3f File size: 392.3 KB ( 401738 bytes ) File name: bb.exe File type: Win32 EXE Detection: 16 / 42 Analysis date: 2012-10-02 07:17:35 UTC ( 0 分 ago ) URL: [CLICK]DrWeb : Trojan.DownLoader6.55906 GData : Win32:Dropper-IUS VIPRE : Trojan.Win32.Generic!BT AntiVir : TR/Drop.Agent.ius.5 Norman : W32/Suspicious_Gen4.BBEGU McAfee-GW-Edition : Generic Dropper!1yf eScan : Win32:Dropper-IUS [Drp] (ES) TrendMicro-HouseCall : TROJ_GEN.F47V0722 Avast : Win32:Dropper-IUS [Drp] eSafe : Win32.Trojan ESET-NOD32 : Win32/Delf.QOZ McAfee : Generic Dropper!1yf Ikarus : Virus.Win32.Dropper.IUS Fortinet : W32/Dropper.1YF!tr VBA32 : Trojan.Agent.tcrm Emsisoft : Virus.Win32.Dropper.IUS!IK2. unpacked bb.exe MD5: 0dd2ae7d2c95c47c4ac3c39373c03ff0 File size: 629.8 KB ( 644938 bytes ) File name: bb-unpack.exe File type: Win32 EXE Detection: 4 / 42 Analysis date: 2012-10-02 07:21:18 UTC ( 1 分 ago ) URL: [CLICK]Avast : Win32:Dropper-IUS [Drp] AntiVir : TR/Crypt.XPACK.Gen GData : Win32:Dropper-IUS VBA32 : Trojan.Agent.tcrmマルウェアドメインの登録情報は↓Domain Name: XOGML.NET Registrar: Gabia,Inc. (GABIA.COM) Whois Server: whois.gabia.com Reseller : Simplex Internet Inc. Registrant : kookyeongseo Address: 101 - 106 Yuseong 2-cha Apt. Jukjeong-dong Boryeong-si . (355766) Administrative, Technical, Billing Contact: kookyeongseo dlftjqj@cafe24mail.com 101 - 106 Yuseong 2-cha Apt. Jukjeong-dong Boryeong-si . (Tel) 0437658566 Referral URL: http://www.gabia.com Name Server: NS1.CAFE24DNS.CO.KR Name Server: NS2.CAFE24DNS.CO.KR Name Server: NS3.CAFE24DNS.CO.KR Name Server: NS4.CAFE24DNS.CO.KR日本にある韓国IDC??よく分かりません↓

火曜日, 10月 02, 2012

#OCJP-073:また、伝説な韓国のバックドアーマルウェアsqlupdate.exeの感染サイト「xogml.net. / 27.125.204.59」がcome back!

登録:

コメントの投稿 (Atom)

0 件のコメント:

コメントを投稿