*) English Malware Analysis is available HERE!

今回のマルウェア発見事件に付いて、ZeuSのトロイが発見されました。コンパイルの日付けを確認したら2012年3月9日にcompileされたトロイを確認しました。中身を見たら、やかり最新版のZeuSトロイですと確認しました。珍しく危ない物なので、ちゃんと確認と手続きを行いましたから、本件のブログ内容のリリース時間がかかりました。

ZeuSトロイの種類は沢山ありますが、本件の発見種類は「GameOver ZeuS」と呼ばれています。

インターネットで検索したら、本件の種類は現在流行っていると確認しました。

殆ど感染されたURLはスパムメールに載せられて、あちこちに送ってしまいます。

本種類のZeuSはExploit Kit/Packから感染/インジェクトさせるようなマルウェアです、

感染されたサイトには脆弱性があるか、サイトの管理者FTPアカウントが漏れてしまったのか原因となります。

そのサイトに感染されたPCがマルウェアにはBLACKHOLEサイトへ飛ばさせる事になります。

一番危ないマルウェア種類ですので、早めに削除して欲しいですね、

ご協力をお願い致します。

さて、情報は下記のレポートとなります↓

----■下記のサーバ↓

binh6699.com / 49.212.29.60

■下記のURL↓

hxxp://www.binh6699.com/MfdMpv9N/BtxX9KX.exe hxxp://binh6699.com/MfdMpv9N/BtxX9KX.exe

■ダウンロードの証拠↓

Date: Wed, 14 Mar 2012 13:54:25 GMT Server: Apache/2.2.17 (EL) Last-Modified: Fri, 09 Mar 2012 01:01:09 GMT ←マルウェアcompile日付けと同じ、偶然か… --22:48:04-- hxxp://binh6699.com/MfdMpv9N/BtxX9KX.exe => `BtxX9KX.exe' Resolving binh6699.com... 49.212.29.60 Connecting to binh6699.com|49.212.29.60|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 278,016 (272K) [application/octet-stream] 100%[====================================>] 278,016 365.67K/s 22:48:05 (364.59 KB/s) - `BtxX9KX.exe' saved [278016/278016] --22:48:11-- hxxp://www.binh6699.com/MfdMpv9N/BtxX9KX.exe => `BtxX9KX.exe.1' Resolving www.binh6699.com... 49.212.29.60 Connecting to www.binh6699.com|49.212.29.60|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 278,016 (272K) [application/octet-stream] 100%[====================================>] 278,016 1003.48K/s 22:48:12 (1000.52 KB/s) - `BtxX9KX.exe.1' saved [278016/278016]■下記のマルウェアを発見しました↓

アファイル :「BtxX9KX.exe」 マルウェア種類: トロイ・ボットネット・ZeuS マルウェア名 : Trojan/Spyware.Win32.Zbot / ZeuS マルウェア機能: ドロッパー・ダウンローダー・スパイウェア・バックドア・exploit機能 説明 : 実行されたらZeusトロイが動いて、上記の機能が動き始めます。 リモートマシンに暗号された感染されたPCの情報を送信されます。■スキャン結果↓

File size: 271.5 KB ( 278016 bytes ) File name: BtxX9KX.exe File type: Win32 EXE Detection ratio: 31 / 43 Analysis date: 2012-03-14 10:04:33 UTC Scan Result: [CLICK]■ファイル情報↓

ファイルアイコン↓ファイルのプロパティー情報(バイナリー調査)↓ UninitializedDataSize....: 0 InitializedDataSize......: 10752 ImageVersion.............: 0.0 ProductName..............: 2q3wet(R) Windows (R) 2000 Operating System FileVersionNumber........: 5.0.2137.1 LanguageCode.............: English (U.S.) FileFlagsMask............: 0x003f FileDescription..........: Windows TaskManager CharacterSet.............: Unicode LinkerVersion............: 2.5 FileOS...................: Windows NT 32-bit MIMEType.................: application/octet-stream Subsystem................: Windows GUI FileVersion..............: 5.00.2137.1 TimeStamp................: 2012:03:09 01:43:00+01:00 FileType.................: Win32 EXE PEType...................: PE32 InternalName.............: taskmgr ProductVersion...........: 5.00.2137.1 SubsystemVersion.........: 4.0 OSVersion................: 4.0 OriginalFilename.........: taskmgr.exe LegalCopyright...........: Copyright (C) 2q3wet Corp. 1991-1999 MachineType..............: Intel 386 or later, and compatibles CompanyName..............: 2q3wet Corporation CodeSize.................: 265216 FileSubtype..............: 0 ProductVersionNumber.....: 5.0.2137.1 EntryPoint...............: 0x1210 ObjectFileType...........: Executable application 実行ファイル/PE STRUCTURE↓ Name V-Address V-Size Raw Entropy MD5 .text 4096 1916 2048 5.45 e93f3084f987fa110a4d8ca9274467d9 .textQ1 8192 262260 262656 7.71 de268b266e26e6a4aef8345fd2a01cd0 .textQ2 274432 100 512 0.00 bf619eac0cdf3f68d496ea9344137e8b .data 278528 444 512 3.84 84072aa523e1285671b0e294565b43e9 .rsrc 282624 9724 9728 3.59 4e3e01ecc8f6cb1250de57f12d923bf3 .reloc 294912 116 512 1.76 250b11d9c9c72539dd168073a62fe6ab ※)見た目は「Task Manager」のアプリケーションですね。

■バイナリ調査した上で下記の件が簸かかりました↓

*) PE(実行バイナリー)File, unknown packer, used crypter *) CRC Data Unmatched, Claimed: 299582 / Actual: 299581 *) Compile Time: 2012-03-09 09:43:00 ←3月9日に作ったマルウェアの証拠 *) Entropy 7.71 is unsual, crypter? MD5 hash: de268b266e26e6a4aef8345fd2a01cd0 SHA-1 hash: 1867abe9de5a2e502bacea4ef897332057a97a20 Name: .textQ1 Misc: 0x40074 Misc_PhysicalAddress: 0x40074 Misc_VirtualSize: 0x40074 VirtualAddress: 0x2000 SizeOfRawData: 0x40200 PointerToRawData: 0xC00 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0x60000020 *) Fake system file information found: Length: 0x27C ValueLength: 0x0 Type: 0x1 LangID: 040904B0 LegalCopyright: Copyright (C) 2q3wet Corp. 1991-1999 InternalName: taskmgr FileVersion: 5.00.2137.1 CompanyName: 2q3wet Corporation ProductName: 2q3wet(R) Windows (R) 2000 Operating System ProductVersion: 5.00.2137.1 FileDescription: Windows TaskManager OriginalFilename: taskmgr.exe *) Suspicious used of DLL: OriginalFirstThunk: 0x440E0 Characteristics: 0x440E0 TimeDateStamp: 0x0 [Thu Jan 01 00:00:00 1970 UTC] ForwarderChain: 0x0 Name: 0x44176 FirstThunk: 0x44104 KERNEL32.dll.CreateFileA Hint[120]←マルウェアのDROP実行DLL KERNEL32.dll.GetWindowsDirectoryA Hint[640] KERNEL32.dll.lstrlenA Hint[1205] KERNEL32.dll.lstrcpyA Hint[1199] KERNEL32.dll.VirtualAlloc Hint[1108]←DEP設定変更される証明 OriginalFirstThunk: 0x440F8 Characteristics: 0x440F8 TimeDateStamp: 0x0 [Thu Jan 01 00:00:00 1970 UTC] ForwarderChain: 0x0 Name: 0x441A2 FirstThunk: 0x4411C ADVAPI32.dll.RegOpenKeyW Hint[606] ←Registryを確認動き ADVAPI32.dll.RegOpenKeyExA Hint[602] ←Registryを確認動き■行動分析調査をしたら全てマルウェアの動きが分かりました↓

本件のマルウェアを実行したら下記のプロセスが立ち上がります↓sample.exe① [/dir/file/pathname] 229,376 bytes | +payload.exe② %AppData%\%payload-dir%\payload.exe 229,376 bytes | +--Explorer.EXE③ C:\WINDOWS\Explorer.EXE +--ctfmon.exe④ cmd.exe "C:\WINDOWS\system32\ctfmon.exe" +--msmsgs.exe⑤ cmd.exe "C:\Program Files\Messenger\msmsgs.exe" /background +--reader_sl.exe⑥ cmd.exe "C:\Program Files\Adobe\Reader 8.0\Reader\reader_sl.exe"↑上記の①、②…順番で本件のマルウェアが実行されますが、 時々CMD.EXEのプロセスが出て来ました(parent: payload.exe)| +----cmd.exe⑦ %System%\cmd.exe 266,240 bytesSAMPLE.EXE①

File name: sample.exe MD5: 17bde98108092ed612c4511bd6a633ee File size: 271.5 KB ( 278,016 bytes ) 最初のレジストリーの動きには、作られたキー&バリューは↓[HKEY_CURRENT_USER\Software\Microsoft\Ynpeo] 18i62g6a = "Xv7cYZT7zDIVtw==" 1cf3ifcc = "df6pYQ==" 2cc8dhbc = 69 9A A9 61 9A 89 B6 32 2C B7 E1 76使っているDLL、ロードの時↓

C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000 C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000 C:\WINDOWS\system32\ADVAPI32.dll 0x77DD0000 0x0009B000 C:\WINDOWS\system32\RPCRT4.dll 0x77E70000 0x00092000 C:\WINDOWS\system32\Secur32.dll 0x77FE0000 0x00011000ランタイムのDLL↓

C:\WINDOWS\system32\NETAPI32.dll 0x5B860000 0x00055000 C:\WINDOWS\system32\comctl32.dll 0x5D090000 0x0009A000 C:\WINDOWS\system32\WS2HELP.dll 0x71AA0000 0x00008000 C:\WINDOWS\system32\WS2_32.dll 0x71AB0000 0x00017000 C:\WINDOWS\system32\OLEAUT32.dll 0x77120000 0x0008B000 C:\WINDOWS\system32\WININET.dll 0x771B0000 0x000AA000 C:\WINDOWS\WinSxS\..comctl32.dll 0x773D0000 0x00103000 C:\WINDOWS\system32\ole32.dll 0x774E0000 0x0013D000 C:\WINDOWS\system32\CRYPT32.dll 0x77A80000 0x00095000 C:\WINDOWS\system32\MSASN1.dll 0x77B20000 0x00012000 C:\WINDOWS\system32\Apphelp.dll 0x77B40000 0x00022000 C:\WINDOWS\system32\msvcrt.dll 0x77C10000 0x00058000 C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000 C:\WINDOWS\system32\SHLWAPI.dll 0x77F60000 0x00076000 C:\WINDOWS\system32\SHELL32.dll 0x7C9C0000 0x00817000 C:\WINDOWS\system32\USER32.dll 0x7E410000 0x00091000ドロップされたファイル情報と実行(inject/executeでの)情報↓

動きにとしては下記のストーリーとなります↓ サンプルを実行されたら下記のDIRを作られます↓ %AppData%\[RANDOM 4characters #1] そこにpayload(本当のマルウェア実行ファイル)を保存されて、下記のファイル名↓ %AppData%\[RANDOM 4characters #2] それで本件のsampleにpayloadが実行されますが、payloadは下記のDIRを作る↓ %AppData%\[RANDOM 4characters #3] そこの中にマルウェア設定/configファイルを保存↓ [RANDOM 4characters #4.RANDOM 3characters] 上記のオペレーションの上で下記のTEMPを使われます↓ [%Temp%\tmp*******.bat]上記の情報を2回再現しましたので、ランダムな情報を再現しました↓ マルウェアファイル↓C:\sample.exe 278,016 bytes 17bde98108092ed612c4511bd6a633ee検証その1↓

Drops: %AppData%\Ygas\oves.exe 278,016bytes c9c114d777780d35f7353e9520662389 ↑which drops↓ %AppData%\Kerez\ixko.liu 1,305bytes 700f2e487c893e74c00eeb0c1cd7ab4f then renamed into: %AppData%\ixko.liu.0 0bytes d41d8cd98f00b204e9800998ecf8427e created temp data: %Temp%\tmp4bbbf287.bat 168 bytes 8feeb2305d2cad502c43e0ec5378115a (new dirs made during opeartion) %AppData%\Kerez %AppData%\Ygas検証その2↓

Drops: %AppData%\Ejofd\awylm.exe ↑which drops↓ %AppData%\Uhxuig\ylwi.vik and then renamed into: %AppData%\ylwi.vik.0 creating temp data: %Temp%\tmp4bbbf245.bat (new dirs made during opeartion) %AppData%\Ejofd %AppData%\UhxuigPAYLOAD.EXE②

本件のマルウェアファイルに実行されたファイルはpayloadと言います。 毎回実行されたらファイル名、MD5が変わりますし、時々サイズも変わります。 今回の検証で下記の形で説明しました↓ Name: [random4characters.exe] 例え: awylm.exe MD5: dd507bdc57aacb3df8831c0df734d4aa Size: 278,016 Bytes レジストリーの動き↓HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Azer 13e9ii4f 0x5608eb5bc423314f0df5 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\ ↑CurrentVersion\Explorer\ShellFolders AppData C:\Documents and Settings\Administrator\Application DataDataこのpayloadは下記のマルウェアプロセスを実行してしまいます↓

C:\WINDOWS\explorer.exe ←レジストリーOP, バックドア, 自動実行設定 C:\WINDOWS\system32\ctfmon.exe ←マウス+キーボードの監視 C:\Program Files\Messenger\msmsgs.exe ←情報を外に送信するために使っています C:\Program Files\Adobe\Reader 8.0\Reader\reader_sl.exe ←その他マルウェア感染 ↑ *) explorer.exe がpayloadにコードで実行されたが- ctfmon.exe, msmsgs.exe & reader_sl.exeはcmdで実行されました。EXPLORER.EXE③

Filename: Explorer.EXE (親: payload ) MD5: 12896823fb95bfb3dc9b46bcaedc9923 File Size: 1,033,728 Bytes Command Line: C:\WINDOWS\Explorer.EXE Sstatus: alive 親プロセスはpayloadです。Explorer.EXE③の仕事は↓CTFMON.EXE④- ニセソフトでレジストリに登録 - payloadの自動実行設定 - ブラウザのファイアウォールを無効にする事 - バックドア(TCP) - マルウェアのcookiesの環境準備 - PC internet zoneを無効にする事 - マルウェアのcookieをアクセスする事レジストリーの動きは沢山あります↓(キー) (前のバリュー) (変更されたバリュー) 自動起動機能↓(auto exec) HKU\S-1-5-21-842925246-1425521274-308236825-500\SOFTWARE\MICROSOFT\WINDOWS\CURRENTVERSION\RUN info {B0F8B226-65CD-AD7D-E811-5333C5ED7021} "C:\Documents and Settings\Administrator\Application Data\Ejofd\awylm.exe" HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\Currentversion\Run info {B0F8B226-65CD-AD7D-E811-5333C5ED7021} "C:\Documents and Settings\Administrator\Application Data\Ejofd\awylm.exe" Windowsファイウォールを無効にされて(disarm firewall notification) HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile info DisableNotifications 0 UDPポート16,892をオープンされて↓(opening tcp & udp backdoor) HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\GloballyOpenPorts\List info 16892:UDP 16892:UDP:*:Enabled:UDP 16892 TCPポート25,231をオープンされて↓ HKLM\SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\StandardProfile\GloballyOpenPorts\List info 25231:TCP 25231:TCP:*:Enabled:TCP 25231 色々マルウェアIDをニセソフトで登録されて(regist fake software) HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Azer 363a8039 0xd8499e5b29414b4f34f521cf HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Azer iibc3hd 0x34089e5b パソコンのCookiesをクリーンアップされた↓(disable cleaning up cookies) HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\InternetExplorer\Privacy CleanCookies 0 インターネットZONEの設定を無効された↓(dsable internet zone for IE) HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\0 info 1609 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\1 info 1406 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\1 info 1609 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\2 info 1609 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\3 info 1406 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\3 info 1609 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\4 info 1406 0 HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\InternetSettings\Zones\4 info 1609 0マルウェアCookies↓

C:\Documents and Settings\Administrator\Cookies\administrator@adobe[1].txt C:\Documents and Settings\Administrator\Cookies\administrator@google[1].txt C:\Documents and Settings\Administrator\Cookies\administrator@java[1].txt C:\Documents and Settings\Administrator\Cookies\administrator@promotion.adobe[1].txt C:\Documents and Settings\Administrator\Cookies\administrator@sun[1].txt C:\Documents and Settings\Administrator\Cookies\administrator@walkernews[1].txt使っているDLLは殆ど下記となります↓

C:\WINDOWS\System32\wshtcpip.dll C:\WINDOWS\system32\hnetcfg.dll C:\WINDOWS\system32\mswsock.dllバックドアの情報↓ TCP/25231 UDP/16892

沢山MUTEXを作られた↓

Global\{370A7811-AFFA-2A8F-E811-5333C5ED7021} Global\{370A7816-AFFD-2A8F-E811-5333C5ED7021} Global\{3BE6AF24-78CF-2663-E811-5333C5ED7021} Global\{5D329B3C-4CD7-40B7-E811-5333C5ED7021} Global\{B69AE452-33B9-AB1F-05EB-B06D2817937F} Global\{B69AE452-33B9-AB1F-1DEA-B06D3016937F} Global\{B69AE452-33B9-AB1F-55EB-B06D7817937F} Global\{B69AE452-33B9-AB1F-7DEB-B06D5017937F} Global\{B69AE452-33B9-AB1F-89EB-B06DA417937F} Global\{C84914F5-C31E-D5CC-E811-5333C5ED7021} Global\{EDE09917-4EFC-F065-E811-5333C5ED7021} Local\{56ECCE04-19EF-4B69-E811-5333C5ED7021} Local\{56ECCE05-19EE-4B69-E811-5333C5ED7021}Filename: ctfmon.exe (awylm.exe wrote to this process in virtual memory) MD5: 5f1d5f88303d4a4dbc8e5f97ba967cc3 File Size: 15360 Bytes Command Line: "C:\WINDOWS\system32\ctfmon.exe" status: alive 本件のpayloadはCMDで"C:\WINDOWS\system32\ctfmon.exe"を実行します。 目的はキーボードとマウスの監視だと思われます。 監視された証拠↓ Monitoring devices: VK_LBUTTON (1) 64 (Mouse Left Click actions) レジストリー動き↓ HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Azer iibc3hd 1537083445 ファイル読み込み↓ C:\autoexec.bat 使っているDLL↓ C:\WINDOWS\system32\WININET.dll C:\WINDOWS\system32\WS2HELP.dll C:\WINDOWS\system32\WS2_32.dllMSMSGS.EXE⑤

Filename: msmsgs.exe (awylm.exe wrote to this process in virtual memory) MD5: 3e930c641079443d4de036167a69caa2 File Size: 1,695,232 Bytes Command Line: "C:\Program Files\Messenger\msmsgs.exe" /background Status: alive下記のCMDコマンドでpayloadに実行されました↓ "C:\Program Files\Messenger\msmsgs.exe /background" 情報送信に付いてMessenger経由で送信されていますと確認しました。 検証にた時に下記の情報を取りました↓PROTOCOL DESTINATION NOTE --------------------------------------------- ICMP 178.19.25.92 mothership's pong UDP/16892 178.19.25.92 source port UDP/25939 178.19.25.92 destination port TCP/16892 94.62.27.189 source port TCP/28510 94.62.27.189 destination portパケットキャップチャー↓

No. Time Source Destination Protocol 1 0.000000 x.x.x.x 178.19.25.92 UDP Source port: 16892 Destination port: 25939 Frame 1: 197 bytes on wire (1576 bits), 197 bytes captured (1576 bits) Ethernet II, Src: xx:xx:xx:xx:xx, Dst: 92:27:fc:57:72:bb (92:27:fc:57:72:bb) Internet Protocol, Src: x.x.x.x, Dst: 178.19.25.92 (178.19.25.92) User Datagram Protocol, Src Port: 16892 (16892), Dst Port: 25939 (25939) Data (155 bytes) 0000 d1 4f 1c 1e da 0e c7 20 33 7b 06 90 fb 6d 98 af .O..... 3{...m.. 0010 36 74 14 7f 80 1e ac 5f 44 f1 11 45 bf f7 43 b1 6t....._D..E..C. 0020 b7 ae f7 51 72 a0 e0 47 99 50 c2 6f a4 5f 3e 4c ...Qr..G.P.o._>L 0030 84 b1 31 8f 9a d1 ee 11 5f 25 c3 d3 e7 3e 99 9e ..1....._%...>.. 0040 c9 04 13 30 88 ed 01 c6 dd 67 d0 cd 9f f0 03 c7 ...0.....g...... 0050 3c 34 df 32 b6 fb f8 02 50 b0 e7 2e a7 81 0b a2 <4.2....P....... 0060 af 86 6c a5 6b 09 bf c5 06 24 a6 1e ab c3 80 22 ..l.k....$....." 0070 6e 34 9c fb 38 65 e9 a3 35 7d fe 79 7b 66 39 f6 n4..8e..5}.y{f9. 0080 45 c6 f7 5a 03 6b 9b c6 ed 3f 5d 8b 62 54 0e cd E..Z.k...?].bT.. 0090 f2 4a 73 f0 9c b6 b5 94 76 d3 45 .Js.....v.ENo. Time Source Destination Protocol 2 0.120353 178.19.25.92 x.x.x.x ICMP Frame 2: 190 bytes on wire (1520 bits), 190 bytes captured (1520 bits) Ethernet II, Src: 92:27:fc:57:72:bb (92:27:fc:57:72:bb), Dst: xx:xx:xx:xx Internet Protocol, Src: 178.19.25.92 (178.19.25.92), Dst: x.x.x.x Internet Control Message ProtocolNo. Time Source Destination Protocol 3 36.124424 x.x.x.x 178.19.25.92 UDP Source port: 16892 Destination port: 28510 Frame 3: 243 bytes on wire (1944 bits), 243 bytes captured (1944 bits) Ethernet II, Src: xx:xx:xx:xx, Dst: 92:27:fc:57:72:bb (92:27:fc:57:72:bb) Internet Protocol, Src: x.x.x.x, Dst: 94.62.27.189 (94.62.27.189) User Datagram Protocol, Src Port: 16892 (16892), Dst Port: 28510 (28510) Data (201 bytes) 0000 33 34 b5 b7 07 24 c9 b7 42 ba 88 23 5f d3 eb fd 34...$..B..#_... 0010 4e 5e 1b 10 e6 32 00 8c 97 22 c2 96 6c 24 90 62 N^...2..."..l$.b 0020 64 7d 24 82 a1 73 33 94 4a 83 11 bc 7f 36 9d ad d}$..s3.J....6.. 0030 18 c7 42 66 ab 65 bb bd 21 3c f9 ba 6c 19 8a 62 ..Bf.e..!<..l..b 0040 e5 e2 01 a7 b3 e7 e1 b4 c4 d6 b4 3a 9d 12 44 8d ...........:..D. 0050 44 52 fe c3 1c 35 bb ca a0 1a 1e 08 4b af 25 ec DR...5......K.%. 0060 04 23 f5 96 43 80 c8 9c 49 33 d8 9b c5 a1 f1 5f .#..C...I3....._ 0070 b3 ab c5 fe f2 65 51 8c 7e 3d 7f 2a 24 7a 8d db .....eQ.~=.*$z.. 0080 1f 25 a0 32 a4 dd 9e 69 d9 99 ed 16 20 ae 47 02 .%.2...i.... .G. 0090 a1 de 24 60 01 08 11 80 a4 e3 fc 14 94 9b aa f2 ..$`............ 00a0 c8 4c f6 db 17 8d b4 32 9e 83 d5 01 a1 0e ed 5f .L.....2......._ 00b0 76 90 bf 1f d2 d3 0d 51 19 24 e6 10 c1 1b f4 88 v......Q.$...... 00c0 db 7c 3b fb 33 d0 22 6a 94 .|;.3."j.READER_SL.EXE⑥

Filename: reader_sl.exe MD5: 54c88bfbd055621e2306534f445c0c8d File Size: 40,048 Bytes Command Line: "C:\Program Files\Adobe\Reader 8.0\Reader\reader_sl.exe" Status: alive reader_sl.exeはAdobe Readerの実効バイナリーです。 cmd.exeで下記の様に実行されました↓ "C:\Program Files\Adobe\Reader 8.0\Reader\reader_sl.exe" どんな目的で使うかとはっきり未だ分かりません。検証の上で全然動きが無かった状況です。 多分PDFのEXPLOIT実行の為にかと思われます。 詰り、外から送ってくれたマルウェアPDFの実行の為にかと。 使っているDLLは↓ C:\WINDOWS\system32\WININET.dll C:\WINDOWS\system32\WS2HELP.dll (Windows Socket 2.0 Helper for Windows NT) C:\WINDOWS\system32\WS2_32.dll (Windows Socket 2.0 32-Bit DLL)■感染ソースの情報(連絡先の為)

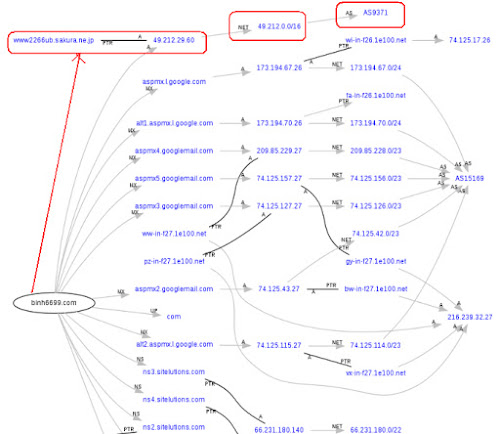

inetnum: 49.212.0.0 - 49.212.255.255 netname: SAKURA-OSAKA inetnum: 49.212.29.0 - 49.212.29.255 netname: SAKURA-NET descr: SAKURA Internet Inc. country: JP admin-c: KT749JP tech-c: KW419JP changed: apnic-ftp@nic.ad.jp 20110215 source: JPNIC a. [JPNICハンドル] KW419JP b. [氏名] 鷲北 賢 c. [Last, First] Washikita, Ken d. [電子メイル] north-nic@sakura.ad.jp f. [組織名] さくらインターネット株式会社 g. [Organization] SAKURA Internet Inc. k. [部署] 技術部 l. [Division] Technical Department m. [肩書] 部長■ネットワーク図

■リファレンス↓

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

本件の対応をCLOSEとなります。マルウェアサイトのアクセスが停止されております。

返信削除証拠↓

--14:21:23-- http://binh6699.com/MfdMpv9N/BtxX9KX.exe

=> `BtxX9KX.exe'

Resolving binh6699.com... 49.212.29.60

Connecting to binh6699.com|49.212.29.60|:80...

<<タイムアウト>>

ご協力頂き、有難う御座いました。