今回ウェブサーバのHTML感染EPIDEMIC/OUTBREAKのケースになっております。1週間の間に本マルウェアに感染されたページは増えて来ましたが(1件ページから15件ページになっておりますので)、きちんとで本件のフォローについてご協力をお願いしたいと思っております。

解決方法は↓

1)サーバにあるHTMLを全てスキャンする事、

2)マルウェアに感染されたファイルを直すこと、

3)原因は脆弱性ですので、最新版のウェブサーバをアップグレードする事。

宜しくお願いします。さて、説明は下記となります↓

----■下記の日本にあるホームページスペースの無料1GBサービス↓

www.fc2web.com■下記のURL↓

hxxp://popart.fc2web.com/gazou/gallery/rakugaki/bisuke00.html hxxp://popart.fc2web.com/gazou/gallery/rakugaki/killu001.html hxxp://popart.fc2web.com/gazou/gallery/rakugaki/loki003.html hxxp://popart.fc2web.com/link.html hxxp://popart.fc2web.com/union.html hxxp://konyu.fc2web.com/50.html hxxp://ekkie.web.fc2.com/main3.htm hxxp://yoghurt.fc2web.com/event.htm hxxp://popart.fc2web.com/howto.html hxxp://yoghurt.fc2web.com/ hxxp://halogenmaccha.fc2web.com/main/19.html hxxp://marlmen.h.fc2.com/■下記のIPアドレス↓

208.71.106.210 208.71.106.215 208.71.106.46 208.71.106.217 208.71.106.212■下記のマルウェアに感染されました↓

アファイル :「などなど.html」 マルウェア種類: VB Scriptウイルス マルウェア名 : VBS/Redlof.A 又は HTML/Redlof マルウェア機能: ウイルス 説明 : HTML/HTMファイルをクリックしたら感染動きが始めます 感染されたらPCにあるHTM/HTMLファイルが本ウイルスコードに感染されます PCは遅くなったり、HDDの容量が足りくなったり状況が出ます メールを送った時にウイルスのコードを添付されてます。 添付されたHTMLファイル/HTMLメールは感染原因です。■ウイルススキャン結果↓

ウイルストータルでスキャンしたら検知RATIOは38 / 43となりますので、 詳細なスキャン結果は下記のリンクとなります↓(沢山あります) [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK] [LINK]■ファイルの形↓

普通のHTMLファイルですね↓

■ダウンロード証拠↓(全ては書きません、スペースの問題)

$ date Sat Mar 3 14:21:28 JST 2012 --14:26:59-- hxxp://popart.fc2web.com/gazou/gallery/rakugaki/bisuke00.html => `bisuke00.html.1' Resolving popart.fc2web.com... 208.71.106.210 Connecting to popart.fc2web.com|208.71.106.210|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 14,048 (14K) [text/html] 100%[====================================>] 14,048 57.67K/s --14:27:35-- hxxp://konyu.fc2web.com/50.html => `50.html' Resolving konyu.fc2web.com... 208.71.106.215 Connecting to konyu.fc2web.com|208.71.106.215|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 21,427 (21K) [text/html] 100%[====================================>] 21,427 87.74K/s --14:29:33-- hxxp://ekkie.web.fc2.com/main3.htm => `main3.htm' Resolving ekkie.web.fc2.com... 208.71.106.46 Connecting to ekkie.web.fc2.com|208.71.106.46|:80... connected. HTTP request sent, awaiting response... 200 OK Length: unspecified [text/html] [ <=> ] 14,482 56.88K/s 14:29:34 (56.87 KB/s) - `main3.htm' saved [14482] --14:30:09-- hxxp://yoghurt.fc2web.com/event.htm => `event.htm' Resolving yoghurt.fc2web.com... 208.71.106.210 Connecting to yoghurt.fc2web.com|208.71.106.210|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 16,296 (16K) [text/html] 100%[====================================>] 16,296 68.16K/s 14:30:09 (68.00 KB/s) - `event.htm' saved [16296/16296] --14:30:45-- hxxp://halogenmaccha.fc2web.com/main/19.html => `19.html' Resolving halogenmaccha.fc2web.com... 208.71.106.217 Connecting to halogenmaccha.fc2web.com|208.71.106.217|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 13,966 (14K) [text/html] 100%[===================================> ] 13,966 57.19K/s 14:30:46 (57.10 KB/s) - `19.html' saved [13966/13966] --14:31:19-- hxxp://marlmen.h.fc2.com/ => `index.html' Resolving marlmen.h.fc2.com... 208.71.106.212 Connecting to marlmen.h.fc2.com|208.71.106.212|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 15,950 (16K) [text/html] 100%[===================================> ] 15,950 64.65K/s 14:31:19 (64.64 KB/s) - `index.html' saved [15950/15950]■本件のマルウェアの感染影響に付いて(EPIDEMIC/OUTBREAK可能性)

前回マルウェア感染事件番号#OCJP-018に同じマルウェアを発見しました。 本件の感染はまったく同じマルウェアですと確認しましたので、 前回の調査情報を下記にコピー致します。 尚、この発見サイト他にも同じ感染マルウェアに感染されたサイトも沢山発見しました、 詰り↓ 間違いなく現在本マルウェアの「EPIDEMIC」/「OUTBREAK」の動きが始まりそうかと思われますので、 ご認識と早い行動が必要と思います。■マルウェア調査情報↓

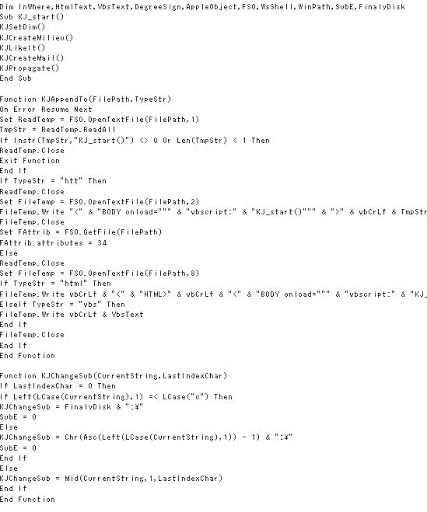

マルウェアURLをダウンロードされたら普通のHTMLファイルが保存されます。 そのHTMLファイルのサイズとMD5が変わるかも知れないので、さっそく中身に調査しましょう。 本件の感染されたHTML中身は下記となります↓※)ウイルスのコードを確認したいなら本件のVirusTotalのレポートをご覧下さい。見た目通りVB Scriptコードですね。 紫色がウイルスのコードで、隠した形です(Obfuscated)。 赤色がウイルスのAPPLETオブジェクトです。 仕組み的にはウイルスのコードを実行された時にアプレットをコールされます。 重要なのは隠したウイルスコードの分ですので、詳しく見ましょう。 先ずはSCRIPTの分だけ取りましょう↓

↑本件のマルウェア/ウイルスの隠したコードが長いです。 見ても分からないので、このSCRIPTを別のテキストファイルに保存して「1.VBS」のファイル名で保存しました。

↑このファイルには<SCRIPT>と</SCRIPT>のタグを外して、最後の分がこんな感じになる↓

↑説明します。重要なのはexecuteコマンドです。2つがあります。 1)のexecuteコマンドをそのままにして下さい。 2)番目のexecuteコマンドから後で変更しましょう。 3)番目は重要なウイルスコマンド/プログラムのSTRING$となります。 プログラムのSTRING$を外に出したいので、上記のコード2番目のexecuteコマンドから、 下記のように変更しましょう↓

↑この意味は、ウイルスコードを1.outのファイルに全て洗い出します。 次は、Windowzzのcmd.exeを実行して下記のコマンドを書くと↓ wscript 1.vbs 1.outとのファイルが出来上がりました↓

↑ファイルの中身は本当のVB Scriptウイルスコマンドとなりますのでスナップショットはこんな感じ↓

↑これ普通に見えますので、 さくっと見たらレジストリーを弄る事、と、ファイルのやり取り動きを発見しました。 間違いなくマルウェアコードですので、詳しく調査が出来ます(^^v

■マルウェアの調査結果↓

マルウェアの動き↓本件のウイルスが実行されたらがCURRENT FOLDERにある.HTT*、.HTM、.JSP、.ASP、.PHPファイルを 開きます、それでCURRENT FOLDERの↓のフォルダーにも同じ動きをしました。 終わったら「マイドキュメント」のフォルダーとフォルダーの下にある同じファイルを探して開きます。 CURRENT FOLDERにFolder.httとC:\WinPath\Web\Folder.httファイルを作り、 元ファイルをWeb\KJWALL.GIF (Folder.HTT)とSystem32\KJWALL.GIF (DeskTop.INI)にバックアップする。 で、本マルウェアはニセKernel.dllとニセkernel32.dllファイルを作ります、中身はマルウェアコード。 そしてレジストリにDLLファイルの実行時に必ずWScriptで実行するの設定を変更、 これでWindowsが起動した時にニセkernel.dllを必ず実行されていて、そこから感染が始まります。 上記のコードに書いたように、本マルウェアもレジストリに書いたOutlookのキーを変更し、 毎回メールを送ると必ず本マルウェアのコードが添付されるように設定されそうです。 ExeStringのSTRING$にマルウェアの暗号キーが入っています。感染されたらどうやって分かりますか?↓

1. もし感染されたら下記のファイルがPCに入っています↓ C:\WINDOWS\WEB\KJWALL.GIF C:\WINDOWS\SYSTEM32\KJWALL.GIF 2. 確認の為に、ブランクHTMLファイルを作って頂いて、そのHTMLファイルを開いて下さい。 それで何も書かずに保存して下さい。その時にもしHTMLファイルのサイズが増えるならそのPCが 感染されました。■どうやって感染されましたか?

上記の感染されたサイトのウェブサーバ情報を確認しましょう。 HTTPヘッターをチェック↓--15:03:48-- http://popart.fc2web.com/howto.html => `howto.html' Resolving popart.fc2web.com... 208.71.106.210 Connecting to popart.fc2web.com|208.71.106.210|:80... connected. HTTP request sent, awaiting response... HTTP/1.1 200 OK Date: Sat, 03 Mar 2012 06:03:47 GMT Server: Apache/1.3.31 (Unix) ←apacheウェブサーバ Last-Modified: Wed, 02 Jun 2010 03:35:29 GMT ETag: "5e5f57d7-4777-4c05d181" Accept-Ranges: bytes Content-Length: 18295 Connection: close Content-Type: text/html Length: 18,295 (18K) [text/html] 200 OK --15:03:27-- http://yoghurt.fc2web.com/ => `index.html.1' Resolving yoghurt.fc2web.com... 208.71.106.210 Connecting to yoghurt.fc2web.com|208.71.106.210|:80... connected. HTTP request sent, awaiting response... HTTP/1.1 200 OK Date: Sat, 03 Mar 2012 06:03:27 GMT Server: Apache/1.3.31 (Unix) ←apacheウェブサーバ Last-Modified: Tue, 25 May 2010 02:11:09 GMT ETag: "1b88a749-424c-4bfb31bd" Accept-Ranges: bytes Content-Length: 16972 Connection: close Content-Type: text/html Length: 16,972 (17K) [text/html] 200 OK↑恐らくApache HTTP Serverの脆弱性があるかと思われます。 それを考えたら可能性敵にはhttpdのコードバグ、若しくはhttpのモジュールのバグですね。 可能性が広いですので、下記のNVDの検索結果は参考になります↓ http://web.nvd.nist.gov/view/vuln/search-results?query=httpd&search_type=last3years&cves=on ↑上記のCVE結果の何処かが原因です。最新版のウェブサーバにアップグレードが必要ですね。■連絡先に付いて↓

登録上では↓ Domain name: FC2WEB.COM Registrant: Contact Privacy Inc. Customer 013739570 96 Mowat Ave Toronto, ON M6K 3M1 CA Administrative/Technical Contact: Contact Privacy Inc. Customer 013739570, fc2web.com@contactprivacy.com 96 Mowat Ave Toronto, ON M6K 3M1 CA +1.4165385457 Registrar of Record: TUCOWS, INC. Record last updated on 22-Sep-2011. Record expires on 21-Oct-2012. Record created on 21-Oct-2001. さらにfc2web.comのsub-domainが沢山ありますので、恐らくお客様のドメインですが、 結構大きいサービスを提供していますね。 全て同じapacheサーバに提供されておりますので、同じ脆弱性があるかと思われます。 今回発見した以上の感染されたページがある可能性がありますので、サーバの中にある HTMLファイルをスキャンした方がいいと思います。 また、早い行動が必要です、この一週間で感染されたページが結構増えてきましたので、 ご認識下さい。 インターネットルーティングの図とテーブルは↓

■RedLofウイルスのその他リファレンス↓

本マルウェアはじめて発見されたのは2002年でした。 何故か今更に色んなサイトに感染されたかと、疑問となります。 では、下記は本マルウェアのリファレンスとなります↓ http://www.f-secure.com/v-descs/redlof.shtml http://home.mcafee.com/virusinfo/virusprofile.aspx?key=99476 http://bayshoreyouth.com/redlof-virus/ http://www.antivirusworld.com/articles/virus/vbs.redlof.b.php http://www.symantec.com/security_response/writeup.jsp?docid=2002-041614-1254-99&tabid=3 http://www.srnmicro.com/virusinfo/redlof.htm http://about-threats.trendmicro.com/ArchiveMalware.aspx?language=us&name=VBS_REDLOF.A http://www.securelist.com/en/descriptions/old25409

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

ウイルスに感染されたウェブファイルが未だあされている状況です。証拠↓

返信削除--14:45:33-- http://popart.fc2web.com/gazou/gallery/rakugaki/bisuke00.html

=> `bisuke00.html'

Resolving popart.fc2web.com... 208.71.106.210

Connecting to popart.fc2web.com|208.71.106.210|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 14,048 (14K) [text/html]

100%[====================================>] 14,048 --.--K/s

14:45:34 (1.92 MB/s) - `bisuke00.html' saved [14048/14048]