■下記のサイトに↓

qhfl880.net (27.125.204.59) xogml.net (27.125.204.59)■下記のダウンロードURL/ファイル↓

hxxp://qhfl880.net/down/87000.exe hxxp://xogml.net/down/87000.exe■下記のマルウェアを発見しました↓

アファイル :「87000.exe」 マルウェア種類:トロイ・スパイウェア マルウェア名 : Win32/Trojan/Spyware/Sasfis/Hupigon.Gen マルウェア機能: スパイウェア(Spyware)機能 説明 :1. 感染されたパソコンの情報を外に送る(Spyware)■オンラインスキャン結果↓

File name: 87000.exe MD5: d5e77ba8646906fd8aa42627060e5e42 File size: 263.0 KB ( 269312 bytes ) File type: Win32 EXE DetectionRatio: 32 / 42 Analysis date: 2012-02-14 11:44:00 UTC URL: [CLICK] --------------------------------------------------- Antivirus Result Update --------------------------------------------------- AhnLab-V3 Win-Trojan/Malware.269312.L 20120213 AntiVir BDS/Hupigon.Gen 20120214 Antiy-AVL Trojan/Win32.Sasfis.gen 20120213 Avast Win32:Malware-gen 20120214 AVG BackDoor.Hupigon5.AWEI 20120213 BitDefender Gen:Variant.Graftor.1306 20120214 ByteHero - 20120213 CAT-QuickHeal Trojan.Sasfis.alom 20120214 ClamAV - 20120214 Commtouch - 20120214 Comodo TrojWare.Win32.Trojan.Agent.Gen 20120214 DrWeb BackDoor.Pigeon.46900 20120214 Emsisoft Trojan.Agent2!IK 20120214 eSafe Win32.Backdoor.Troja 20120213 eTrust-Vet Win32/Dowque!generic 20120214 F-Prot - 20120213 F-Secure Gen:Variant.Graftor.1306 20120214 Fortinet W32/Piegon.NTAA!tr 20120214 GData Gen:Variant.Graftor.1306 20120214 Ikarus Trojan.Agent2 20120214 Jiangmin Backdoor/Hupigon.cmd 20120214 K7AntiVirus Trojan 20120213 Kaspersky Trojan.Win32.Sasfis.alom 20120214 McAfee BackDoor-AWQ!h 20120214 McAfee-GW-Edition Heuristic.BehavesLike.Win32.ModifiedUPX.C!87 20120213 Microsoft Backdoor:Win32/Hupigon.CK 20120214 NOD32 probably a variant of Win32/AutoRun.Hupigon.V 20120214 Norman W32/Suspicious_Gen2.NTXMZ 20120213 nProtect Trojan/W32.Sasfis.269312.D 20120214 Panda - 20120213 Prevx - 20120214 Rising - 20120214 Sophos Mal/Behav-058 20120214 SUPERAntiSpyware - 20120206 Symantec Backdoor.Trojan 20120214 TheHacker - 20120213 TrendMicro Mal_HPGN-9 20120214 TrendMicro-HouseCall Mal_HPGN-9 20120214 VBA32 MalwareScope.Trojan-PSW.Game.16 20120214 VIPRE Backdoor.Win32.Hupigon 20120214 ViRobot - 20120214 VirusBuster Trojan.Sasfis!6Da1IwLMank 20120213■URLのダウンロード証拠↓

hxxp://qhfl880.net/down/87000.exe GET /down/87000.exe HTTP/1.1 Host: qhfl880.net User-Agent: Mozilla/5.0 (FreeBSD 8.2; rv:10.0.1) Gecko/20100101 Firefox/10.0.1 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 200 OK Content-Length: 269312 Content-Type: application/octet-stream Last-Modified: Thu, 02 Jun 2011 19:09:28 GMT Accept-Ranges: bytes Etag: "06420985821cc1:8e3" Server: Microsoft-IIS/6.0 Date: Tue, 14 Feb 2012 11:03:43 GMT --20:04:45-- hxxp://qhfl880.net/down/87000.exe => `87000.exe' Resolving qhfl880.net... 27.125.204.59 Connecting to qhfl880.net|27.125.204.59|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 269,312 (263K) [application/octet-stream] 100%[====================================>] 269,312 1.08M/s 20:04:45 (1.08 MB/s) - `87000.exe' saved [269312/269312] hxxp://xogml.net/down/87000.exe GET /down/87000.exe HTTP/1.1 Host: xogml.net User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:10.0.1) Gecko/20100101 Firefox/10.0.1 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive HTTP/1.1 200 OK Content-Length: 269312 Content-Type: application/octet-stream Last-Modified: Thu, 02 Jun 2011 19:09:28 GMT Accept-Ranges: bytes Etag: "06420985821cc1:8e3" Server: Microsoft-IIS/6.0 Date: Tue, 14 Feb 2012 14:12:21 GMT --23:00:51-- hxxp://xogml.net/down/87000.exe => `87000.exe' Resolving xogml.net... 27.125.204.59 Connecting to xogml.net|27.125.204.59|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 269,312 (263K) [application/octet-stream] 100%[====================================>] 269,312 1.40M/s 23:00:51 (1.39 MB/s) - `87000.exe' saved [269312/269312]■本マルウェアサイトに付いて↓

ついさっき本サイトには別のマルウェアを発見しました。 以前の報告は下記となります↓ #OCJP-007: qhfl880.net&xogml.net(27.125.204.59)の「sqlsrvt.exe」のトロイ… ↑同じドメインとIPなので、上記のURLに書いたネットワーク情報は参考になります。 インターネットのルーティング場所は日本なんだけど韓国人のIDCです…■マルウェアの調査↓

さっそく行動分析調査の結果を説明します↓ 1. マルウェアファイルを実行されたらメモリにアップされます。 2. 下記のファイルを作られて↓ \Program Files\Common Files\Microsoft Shared\MSINFO\2010.txt それで本マルウェアは下記のダイレクトリーにコピーされます↓ \Program Files\Common Files\Microsoft Shared\○○.exe例えば↓上記マルウェアファイルも\Program Files\にコピーされます↓

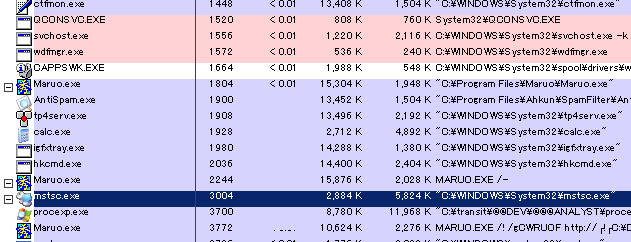

3. Windowsのレジストリーに下記のレコードが追加されました↓ HKLM\SYSTEM\CurrentControlSet\Services\Windows_rejoice2010 4. "C:\WINDOWS\system32\mstsc.exe"が実行されます。 mstsc.exeはWindowsのリモートデスクトップアプリケーションですので、リモートから 感染されたPCがアクセスが出来る為にわざっと実行されたそうです。 5. 最後に何故か「Calc.EXE」が実行されています↓

6. マルウェアファイルには下記のインターネット接続のコードを発見↓ wininet.dll.InternetOpenA ←仕組み的にはPCが感染されたら外にIP情報を送信する目的かと… 7. あやしいポイントはUPX V2.9-3.X/SN:1730のpackerを使われて さらにデータが全て暗号された状況です、コードで「TSIINMAY ver 1.0」のテキストを発見した。 コンパイル日付けはFri Jun 19 22:22:17 1992 UTCです。他は大した物ではありません。 8. いくつか調査した時のスナップショット、気になった所だけです↓ Interesting strings in malware binary↓

This malware even works in Windows98!!! Wow!↓ (Windows98に対応!すごい!)

UPX packed with using a CRYPTER, found the trace of packer Signature: "Tsiinmay ver 1.0" (Chinese?)↓

自分の為に、Windows DLLリスト、98/XPそんなに変わりません / just a capture of DLLs of RAT:

Misterious XML/HTTP commands.. in Olly memory dump..

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿