前回報告したRamnitワームのマルウェアの行動調査とバイナリー調査の続きですので、下記行動調査追加情報を報告させて頂きます。以前調査したRamnitワームのマルウェアのサンプル種類を詳しくソース迄に色々調べました、もっとのワームサンプルが発見しましたので、以前の調査したのサンプル動きと似ていますが、追加情報があります。

詳細は下記となります↓

行動調査追加情報の1・感染されたPCのプロセス情報について

Ramnitワームに感染されたパソコンが下記のプロセスがかならず立ち上がりますと、明確に分かりました↓

プロセス パース名 サイズ services.exe %System%\services.exe 217,088 bytes lsass.exe %System%\lsass.exe 217,088 bytes alg.exe %System%\alg.exe 217,088 bytes svchost.exe %System%\svchost.exe 217,088 bytes svchost.exe %System%\svchost.exe 217,088 bytes svchost.exe %System%\svchost.exe 217,088 bytes svchost.exe %System%\svchost.exe 217,088 bytes svchost.exe %System%\svchost.exe 217,088 bytes svchost.exe %System%\svchost.exe 143,360 bytes svchost.exe %System%\svchost.exe 217,088 bytes

行動調査追加情報の2・感染されたPCのネットワークトラフィック

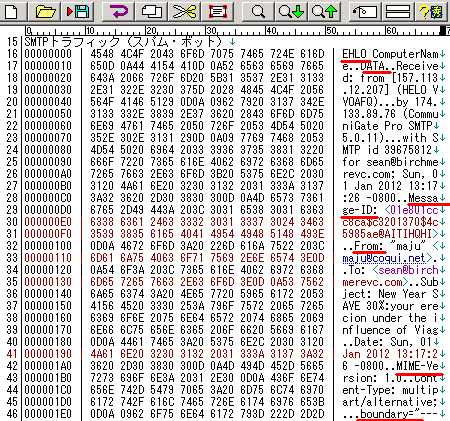

25番ポートのパケットキャップチャーでトラフィックやり取りを発見しました。下記の情報とたります(データが大きいのでクリックしたらテキスト情報を見えます)

※マークしたの所はSMTP/メールの単語ですね。

↑上記のサンプルを見たら何回ぐらいSMTP送信の動きが発見です、ずっと送信が止まらなくて手で停止しました。

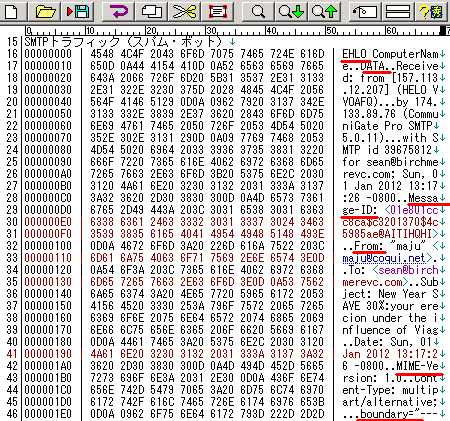

見やすくように1回目だけのRamnitのSMTPトラフィックを分析したら下記となります↓

HTMLの分だけを確認したら下記のコードとプリビューとなります↓

ウェブページにしてFirefoxで開いたら↓

↑まさにスパムメールですね。

Ramnitワームに感染されたらあなたのPCがスパム・ボットになる可能性が出ますと確認が出来ました。

何処から何処にスパムを送るかと調べたら、パケットキャップチャーしたの情報をgrepすると下記の結果が出ます↓

※マークしたの所はSMTP/メールの単語ですね。

↑上記のサンプルを見たら何回ぐらいSMTP送信の動きが発見です、ずっと送信が止まらなくて手で停止しました。

見やすくように1回目だけのRamnitのSMTPトラフィックを分析したら下記となります↓

HTMLの分だけを確認したら下記のコードとプリビューとなります↓

ウェブページにしてFirefoxで開いたら↓

↑まさにスパムメールですね。

Ramnitワームに感染されたらあなたのPCがスパム・ボットになる可能性が出ますと確認が出来ました。

何処から何処にスパムを送るかと調べたら、パケットキャップチャーしたの情報をgrepすると下記の結果が出ます↓

送り先(from)メールアドレス↓

maju@coqui.net

asjajjhahhsda9@yahoo.com

lhf@nrtco.net

test@aol.com

liddell@ntin.net

宛先(to)メールアドレスは↓

xxx@birchmerevc.com

xxx@centurytel.net

xxx@palmas.com

xxx@kendrickco.com

xxx@houseboatman.com

xxx@rtc.coop

xxx@microsoft.com

xxx@blueyonder.co.uk

xxx@stbedechicago.org

xxx@plateautel.net

xxx@toolin.org RamnitのSMTPトラフィック動きの結論は↓

※ Ramnitワームに感染されたらスパムメールを沢山送る事になります ※ スパムメールのFromアドレスがほぼ決まります。 ※ 宛先アドレスはパソコンの情報では無いと確認しました(私はRATにアドレスを登録しませんから)、 恐らくはRamnitのコントロールセンターからダウンロードされた宛先です。 ↑そう言われても未だ見てないサンプルがあると重いますが、パソコン情報を取れる可能性があります。 ※ スパム送信が止まらない状況ですので、パソコンのネットワーク,メモリとCPU負荷が段々と重くなります。 ↑によって下記の情報が重要ですので↓ ※ Ramnitワームのはじめて感染した時に恐らくはメール経由の感染仕組みです。 ※ メール経由で2つ方法を発見しましたので、 ①そのままで上記のアイコンファイルを添付されているか、若しくは ②メールにトロイのダウンローダー経由でRamnitワームをダウンロードされます。 ※ ワームの機能は恐らくメール(SMTP)経由となります。 その他のバックドアサービスもありますので、53、80と443番ポートです。 53ポートはDNSです(オープンDNSサービスへリクエストを投げます)、80番ポートにはIISウェブサーバ立ち上がり、 ワームの感染ポイントになります(IISが無いPCですと恐らく影響がなさそうです)、 443はコントロールセンター(CC)に情報を送信と銃身方法です、 25番ポートはスパムで色んな宛先にメールを送信する。 ※ コードを見たらメディアの認識が発見、恐らくplug-and-playデバイスには保存が出来るかと思われます。 今のサンプルでは再現が出来てない部分があり報告は出来ないです。現在別のサンプルを探し、 詳しい調査をまた別途追加します。

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

--------------------------------

返信削除本日のSecond Opinionスキャン確認結果

--------------------------------

Checksum of malware :607b2219fbcfbfe8e6ac9d7f3fb8d50e

Malware detected! [31/43] (72.1%)

Trojan/Win32.Lebag

TR/Offend.KD.504269

SHeur4.MLP

Trojan.Generic.KD.504269

Trojan.Ramnit.a

W32/GenBl.607B2219!Olympus

Heur.Suspicious

Trojan.Rmnet.8

Virus.Win32.Ramnit!IK

Trojan.Generic.KD.504269

W32/Yakes.B!tr

Trojan.Generic.KD.504269

Virus.Win32.Ramnit

Riskware

Trojan.Win32.Lebag.klg

Generic.mfr!bc

Generic.mfr!bc

Trojan:Win32/Ramnit.A

W32/Suspicious_Gen2.UWZFB

Trojan/W32.Agent.135680.LI

Bck/Qbot.AO

Trojan.Generic

Trojan.Win32.Generic.12AF6823

TROJ_SPNR.06A012

TROJ_SPNR.06A012

BScope.Trojan.Ramnit.5112

Trojan.Win32.Generic!BT

Trojan.Lebag!yEp9NXlqXHc

Source:

http://www.virustotal.com/file-scan/report.html?id=f52bfac9637aea189ec918d05113c36f5bcf580f3c0de8a934fe3438107d3f0c-1326310185