K-PROX製品ログを確認したら、本件のマルウェアは下記のURL/サイトに発見しました↓

hxxp://enffl.net/down/itun.exe

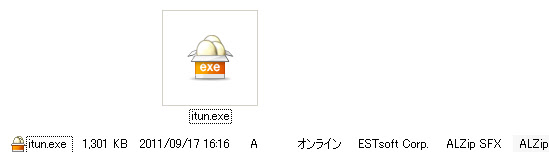

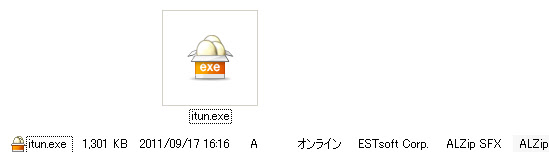

(※本マルウェアの名前が某有名な音楽プレーヤソフトによく似ているのでご注意下さい)

(※本マルウェアの名前が某有名な音楽プレーヤソフトによく似ているのでご注意下さい)

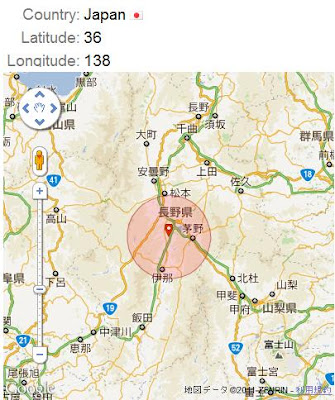

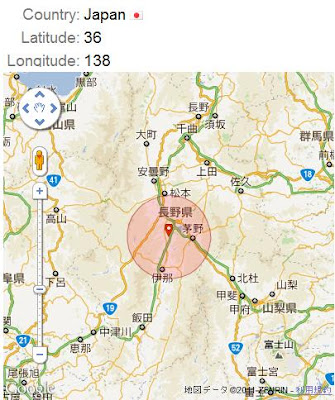

感染されたマシンのネットワーク情報↓

日本のネットワークに関係あるサーバです。

IP ADDRESS: 27.125.205.126

inetnum: 27.125.204.0 - 27.125.207.255

netname: IDC-JP

descr: YYY Group, Inc.

descr: 1F, 1-18-6, Shinjuku, Chuo-ku, Chibasi, Chiba

サーバの場所はIP情報を見たらこの辺にあります↓

詳しい根とワーク情報は【こちら】ですinetnum: 27.125.204.0 - 27.125.207.255

netname: IDC-JP

descr: YYY Group, Inc.

descr: 1F, 1-18-6, Shinjuku, Chuo-ku, Chibasi, Chiba

サーバの場所はIP情報を見たらこの辺にあります↓

マルウェアの確認情報↓

itun.exe | 806a20230e12ff8ace9f6ff8eacfeac376c1894b0b409805610d2ea2cbef10d7-1318348072

sqlupdate.exe | 813041403efbb14e4b3fb7e8ecbfe9cb6b0d776701d336bb0af1660c269a8ff8-1319296429

↑スナップショット(sqlupdate.exe)↓

sqlupdate.exe | 813041403efbb14e4b3fb7e8ecbfe9cb6b0d776701d336bb0af1660c269a8ff8-1319296429

↑スナップショット(sqlupdate.exe)↓

どんなマルウェアでしょうか?

マルウェアのバイナリー調査(BINARY ANLYSIS)については【こちらへ】ご覧下さい。このマルウェアは「sqlupdate.exe」と呼びましょう。

このマルウェアは実行の為に他の”実行ファイル”が必要です、本件では「SqlStarter.exe」となりますね。検知が直ぐに出来ないようにALzipのEXEアーカイブの中に「sqlupdate.exe」と「SqlStarter.exe」が隠されております。そのアーカイブファイル(itun.exe)は日本のサーバに発見されました。

※上記書いたBINARY ANLYSISの情報は「sqlupdate.exe」の調査情報です。

追加リファレンスですがThreatExpertよりSqlStarter.exeのリファレンスがこちらとなります。

このマルウェアは実行の為に他の”実行ファイル”が必要です、本件では「SqlStarter.exe」となりますね。検知が直ぐに出来ないようにALzipのEXEアーカイブの中に「sqlupdate.exe」と「SqlStarter.exe」が隠されております。そのアーカイブファイル(itun.exe)は日本のサーバに発見されました。

※上記書いたBINARY ANLYSISの情報は「sqlupdate.exe」の調査情報です。

追加リファレンスですがThreatExpertよりSqlStarter.exeのリファレンスがこちらとなります。

SqlStarter.exeファイルは直ぐに調査が出来たので、結果は下記となります↓

⇒パソコンのOSレジストリーを変更されて下記の項目を入れられた↓

--------------------------------------------------------------

Name Type Size Value

--------------------------------------------------------------

LM\Software\Microsoft\Windows\CurrentVersion\Run\sysfile REG_SZ 136 "C:\Program Files\Common Files\Microsoft Shared\MSInfo\sqlupdate.exe"

⇒それでsqlupdate.exeの保存場所のDIRを作られます。TMPの中です。以上

--------------------------------------------------------------

Name Type Size Value

--------------------------------------------------------------

LM\Software\Microsoft\Windows\CurrentVersion\Run\sysfile REG_SZ 136 "C:\Program Files\Common Files\Microsoft Shared\MSInfo\sqlupdate.exe"

⇒それでsqlupdate.exeの保存場所のDIRを作られます。TMPの中です。以上

続いて本マルウェアの「BEHAVIOR ANALYSIS」の調査となりますので、これからの説明ですね↓

本件のマルウェアをダウンロードしたらこのアイコンとなります↓

アイコンで見られた様に「exe」ファイルですけれども実はアーカイブファイルですね。種類は「ALZipのアーカイブとなります」、それで中身は下記の2個ファイルが入っていますね↓

そして、「SqlStarter.exe」を私の研究環境で実行して見ました↓

やはりsqlupdate.exeが実行されております↓

※アップされたDLL一覧も見えますがもっと詳しいメモリー情報を見たいなら下記のスナップショットです↓

「sqlupdate.exe」マルウェアがシステム環境の上で実行されると確認しました、一つのポイントは「TMP」の中にマルウェアごみが出ます。

このマルウェアの見た目はWindows関係のソフトでしたが、ただの偽者です↓

↑上記書いたMicrosoftの情報は全て嘘ですね。

SqlStarter.exeが作ったレジストリー情報は下記のスナップショットです↓

↑このマルウェアが自動で起動が出来ているように、ですね。

ファイルに書いたコード見たら外にあるサイトに連絡しているように見えますが、実行したら全然ネットワーク動きが無かったですね↓

↑この原因で本件のマルウェアの検知出来た対策ソフトが少ないかと思われます。

アイコンで見られた様に「exe」ファイルですけれども実はアーカイブファイルですね。種類は「ALZipのアーカイブとなります」、それで中身は下記の2個ファイルが入っていますね↓

そして、「SqlStarter.exe」を私の研究環境で実行して見ました↓

やはりsqlupdate.exeが実行されております↓

※アップされたDLL一覧も見えますがもっと詳しいメモリー情報を見たいなら下記のスナップショットです↓

「sqlupdate.exe」マルウェアがシステム環境の上で実行されると確認しました、一つのポイントは「TMP」の中にマルウェアごみが出ます。

このマルウェアの見た目はWindows関係のソフトでしたが、ただの偽者です↓

↑上記書いたMicrosoftの情報は全て嘘ですね。

SqlStarter.exeが作ったレジストリー情報は下記のスナップショットです↓

↑このマルウェアが自動で起動が出来ているように、ですね。

ファイルに書いたコード見たら外にあるサイトに連絡しているように見えますが、実行したら全然ネットワーク動きが無かったですね↓

↑この原因で本件のマルウェアの検知出来た対策ソフトが少ないかと思われます。

結論↓

⇒本件のケースがトロイ木馬です。もし皆様のパソコンに見つかったら実行せずに削除して下さい。

⇒本件のマルウェアが未だアップされている状況ですので、危険ですよ!専門じゃないと再現は禁止です。

⇒本件のマルウェアが未だアップされている状況ですので、危険ですよ!専門じゃないと再現は禁止です。

Sun Oct 30 22:14:07 JST 2011

追加情報ですが、本件の感染されたサーバに別のマルウェアも発見されました↓

マルウェアのURL:

hxxp://enffl.net/sqlservt.exe

スキャン結果URLとスナップショットは↓

http://virusscan.jotti.org/en/scanresult/2fcd2bc665ad00a1ba14544166a7f2da7a284331

↑本マルウェアのウイルストータル(VT)スキャン結果はこちらとなります↓

ed3b6da1ba596a634c51c54aa0df7af4f60f153f29757224b9f8b10664afc4f9

この追加情報に書いたマルウェアが前回も発見した事がありますが、レポートはこちらとなります。

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

1. 現状ではマルウェアが未だ感染されたサーバにアップされている状況です。

返信削除2. びみように本マルウェアのファイル(itun.exe)のスキャン検知率が弱いままです。

3. 本件はGOODWAREではありませんと再研究しました。