下記の日本のネットワークあるURLに「PHP.IRC.Bot」のマルウェアのセットが発見されまして、IRCボットマルウェアです。本マルウェアに感染されたら感染されたサーバにハッカーが色んなハッキングコマンドを感染されたサーバに送る事が可能になります。感染されたサーバにある個人情報を取れてしまう可能性が高いです。

基本的な動き方はPHP経由で実行されて、決まったIRCサーバのチャンネルに繋げてハッカーに報告する、そしてリモートから色んなマルウェアファイルをダウンロードされて、(PerlやPHPで)実行されています。その後ハッカーからの色んなあやしいハッキングコマンドを待ち状況となります。

URLの情報は下記となります↓

hxxp://www.hittours.co.jp/news/photo/edian/topi.jpg PHP_PBOT.SMD

hxxp://www.hittours.co.jp/news/photo/edian/daster.jpg PHP_PBOT.SMD

hxxp://www.hittours.co.jp/news/photo/edian/j2.txt IRC BOT

hxxp://www.hittours.co.jp/news/photo/edian/j1.txt IRC BOT

hxxp://www.hittours.co.jp/news/photo/edian/daster.jpg PHP_PBOT.SMD

hxxp://www.hittours.co.jp/news/photo/edian/j2.txt IRC BOT

hxxp://www.hittours.co.jp/news/photo/edian/j1.txt IRC BOT

現在未だアップされている状況です。証拠はこちら↓

Up and Alive PoC - Sat Oct 29 23:11:29 JST 2011

--23:28:51-- hxp://www.hittours.co.jp/news/photo/edian/topi.jpg

=> `topi.jpg'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 17,998 (18K) [image/jpeg]

100%[====================================>] 17,998 --.--K/s

23:28:51 (200.17 KB/s) - `topi.jpg' saved [17998/17998]

--23:28:58-- hxxp://www.hittours.co.jp/news/photo/edian/j2.txt

=> `j2.txt'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 34,849 (34K) [text/plain]

100%[====================================>] 34,849 --.--K/s

23:28:58 (285.46 KB/s) - `j2.txt' saved [34849/34849]

--23:29:25-- hxxp://www.hittours.co.jp/news/photo/edian/j1.txt

=> `j1.txt'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 34,760 (34K) [text/plain]

100%[====================================>] 34,760 --.--K/s

23:29:25 (272.97 KB/s) - `j1.txt' saved [34760/34760]

--23:29:32-- hxxp://www.hittours.co.jp/news/photo/edian/daster.jpg

=> `daster.jpg'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 17,800 (17K) [image/jpeg]

100%[====================================>] 17,800 --.--K/s

23:29:33 (193.12 KB/s) - `daster.jpg' saved [17800/17800]

--23:28:51-- hxp://www.hittours.co.jp/news/photo/edian/topi.jpg

=> `topi.jpg'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 17,998 (18K) [image/jpeg]

100%[====================================>] 17,998 --.--K/s

23:28:51 (200.17 KB/s) - `topi.jpg' saved [17998/17998]

--23:28:58-- hxxp://www.hittours.co.jp/news/photo/edian/j2.txt

=> `j2.txt'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 34,849 (34K) [text/plain]

100%[====================================>] 34,849 --.--K/s

23:28:58 (285.46 KB/s) - `j2.txt' saved [34849/34849]

--23:29:25-- hxxp://www.hittours.co.jp/news/photo/edian/j1.txt

=> `j1.txt'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 34,760 (34K) [text/plain]

100%[====================================>] 34,760 --.--K/s

23:29:25 (272.97 KB/s) - `j1.txt' saved [34760/34760]

--23:29:32-- hxxp://www.hittours.co.jp/news/photo/edian/daster.jpg

=> `daster.jpg'

Resolving www.hittours.co.jp... 210.188.212.201

Connecting to www.hittours.co.jp|210.188.212.201|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 17,800 (17K) [image/jpeg]

100%[====================================>] 17,800 --.--K/s

23:29:33 (193.12 KB/s) - `daster.jpg' saved [17800/17800]

感染されたサーバの情報は↓

マルウェア説明(Malware Proof of Concept)

1. マルウェアファイルは下記の形となります↓

---------------------------------------------

権限、サイズ、日付け、時間、ファイル名

---------------------------------------------

-rwx------ 17800 Oct 3 16:38 daster.jpg*

-rwx------ 34760 Aug 8 03:29 j1.txt*

-rwx------ 34849 Aug 15 01:12 j2.txt*

-rwx------ 17998 Oct 3 16:38 topi.jpg*

↑サーバのroot権限が取られて本マルウェアが入ってしまったようです。

全てマルウェアファイルが実行権限が持っています。

2. PHP PBOTマルウェアファイル

上記のマルウェアファイル「daster.jpg」と「topi.jpg」がPHP PBOT種類マルウェア、わざっと画像ファイル名を使われますね(目的は実行権限)。

このマルウェアがサーバに実行されたら下記の動きが行います↓

2.1. IRCサーバに繋ぐ事

2.2. 外からハッキングルールをダウンロードしPerlでリモート経由で実行

2.3. IRC経由でハッカーからコマンドを感染されらサーバに実行

2.4. 色んなカスタムマルウェアのファイルをダウンロードと実行する事

このマルウェアがサーバに実行されたら下記の動きが行います↓

2.1. IRCサーバに繋ぐ事

2.2. 外からハッキングルールをダウンロードしPerlでリモート経由で実行

2.3. IRC経由でハッカーからコマンドを感染されらサーバに実行

2.4. 色んなカスタムマルウェアのファイルをダウンロードと実行する事

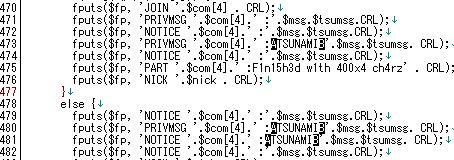

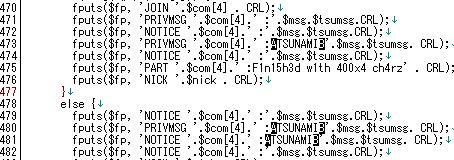

3. IRC-BOTマルウェアファイル

IRC-BOTファイルは「j1.txt」と「j2.txt」です。

本件のマルウェア目的は↓

3.1. IRCチャンネルに接続

3.2. マルウェアに感染されたサーバの情報をIRC経由でハッカーへ報告する事

※マルウェアコードの中に暗号されたbase64マルウェアコマンドを発見↓

DE暗号されたら感染されたサーバの情報を見えます↓

3.3. 感染されたサーバ経由でハッカーがIRCリモートコマンドを実行する事

本件のマルウェア目的は↓

3.1. IRCチャンネルに接続

3.2. マルウェアに感染されたサーバの情報をIRC経由でハッカーへ報告する事

※マルウェアコードの中に暗号されたbase64マルウェアコマンドを発見↓

DE暗号されたら感染されたサーバの情報を見えます↓

3.3. 感染されたサーバ経由でハッカーがIRCリモートコマンドを実行する事

4. スキャン結果

5. リモートマルウェアサーバ

本マルウェアが下記のサーバに繋げて、色んなIRC経由DDoSツールをダウンロードする動きが発見しました↓

sman2-wng.sch.id

th3-0utl4ws.com

sman2-wng.sch.id

th3-0utl4ws.com

何処からのハッカーでしょうか?

マルウェアファイルを見たら、下記の可能性が出ます↓

・ファイル名を見たら:マレーシア語又はインドネシア語

・ファイルの文書を見たら:インドネシア(ジャワ島)

・ファイルの文書のテンプレートを見たら:スペイン語

・ファイル名を見たら:マレーシア語又はインドネシア語

・ファイルの文書を見たら:インドネシア(ジャワ島)

・ファイルの文書のテンプレートを見たら:スペイン語

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿