!!緊急追加報告!!

本件に付いて追加情報ですが、本日平成23年6月28日

本件のマルウェアをURLで確認したら、未だダウンロードが出来ています↓

--18:15:14-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe'

Resolving posmi.net... 27.125.204.141

Connecting to posmi.net|27.125.204.141|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,203,712 (1.1M) [application/octet-stream]

100%[====================================>] 1,203,712 1.72M/s

18:15:16 (1.71 MB/s) - `sqlservt.exe' saved [1203712/1203712]

$ date

Tue Jun 28 18:15:54 JST 2011

↑さらに別のマルウェアバイナリーに変更されてしまいました!

新しいバイナリーに付いてウイルストータルのスキャン結果はこちらです。

本件に付いて追加情報ですが、本日平成23年6月28日

本件のマルウェアをURLで確認したら、未だダウンロードが出来ています↓

--18:15:14-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe'

Resolving posmi.net... 27.125.204.141

Connecting to posmi.net|27.125.204.141|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,203,712 (1.1M) [application/octet-stream]

100%[====================================>] 1,203,712 1.72M/s

18:15:16 (1.71 MB/s) - `sqlservt.exe' saved [1203712/1203712]

$ date

Tue Jun 28 18:15:54 JST 2011

↑さらに別のマルウェアバイナリーに変更されてしまいました!

新しいバイナリーに付いてウイルストータルのスキャン結果はこちらです。

※本件の警告は急いで作りましたので、フォーマットはあんまり綺麗じゃないから、見づらいかも知れませんので、申し訳御座いません。時間が出来たらアップデートします。宜しくお願いします。

前回対応済みのマルウェアダウンロードURLに付いて、まったく同じURLでまたマルウェアを発見しました。本件のレポートが協力者から報告が受けました。

マルウェアは「COME BACK」という形になりましたが、対応を「RE-OPEN」致します。

確認した上で色んな状況が変わりましたので、ゼロから再報告させて頂きます。

本件のマルウェア種類はトロイ/スパイウェアですね。トロイならのトロイ・エージェントの種類になりますね(外に個人情報を送るトロイ)、この動きに付いてスパイウェアも言えます。

■マルウェアバックグラウンド

下記のurlで本件のマルウェアがダウンロードが出来てしまいます↓

Thu Jun 2 17:28:28 JST 2011

----------------------------------------

hxxp://posmi.net/sqlservt.exe

----------------------------------------

ダウンロードのログ(wget)

--17:27:35-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe'

Resolving posmi.net... 27.125.204.141

Connecting to posmi.net|27.125.204.141|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,152,512 (1.1M) [application/octet-stream]

100%[====================================>] 1,152,512 1.77M/s

17:27:36 (1.76 MB/s) - `sqlservt.exe' saved [1152512/1152512]

↑このファイルをダウンロードされたら、クリックをするとマルウェアをインストールされてしまいます。直ぐにパソコンの情報を外に送ってしまう状況となりますので、気をつけて下さい。さらに、現時点では色んなウイルス対策ソフトが本件のマルウェアを検知が出来ていますので、安心ですね、スキャンしたら下記のマルウェア/ウイルス名が出ます↓

Thu Jun 2 17:28:28 JST 2011

----------------------------------------

hxxp://posmi.net/sqlservt.exe

----------------------------------------

ダウンロードのログ(wget)

--17:27:35-- hxxp://posmi.net/sqlservt.exe

=> `sqlservt.exe'

Resolving posmi.net... 27.125.204.141

Connecting to posmi.net|27.125.204.141|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 1,152,512 (1.1M) [application/octet-stream]

100%[====================================>] 1,152,512 1.77M/s

17:27:36 (1.76 MB/s) - `sqlservt.exe' saved [1152512/1152512]

↑このファイルをダウンロードされたら、クリックをするとマルウェアをインストールされてしまいます。直ぐにパソコンの情報を外に送ってしまう状況となりますので、気をつけて下さい。さらに、現時点では色んなウイルス対策ソフトが本件のマルウェアを検知が出来ていますので、安心ですね、スキャンしたら下記のマルウェア/ウイルス名が出ます↓

Trojan/Win32.MSender, BDS/SkyDance.A

Win32/Themida, Trojan.Generic.5956106

Trojan.Agent.sa, PUA.Packed.ASPack UnclassifiedMalware

BackDoor.Skydance.239, Trojan.Generic.5956106

W32/MAILBOT.GT!tr.bdr, Trojan.Generic.5956106

Packed.Win32.Themida, Riskware

Artemis!141A49A3F3D0, Artemis!141A49A3F3D0

Win32/Spy.Agent.NVO, W32/Suspicious_Gen2.MOHQS

Trojan.Generic.5956106, Trj/Thed.A

Suspicious, Mal/Behav-374

Trojan/Spy.Agent.nvo, BKDR_MAILBOT.GT

BKDR_MAILBOT.GT, Trojan.Win32.Generic!BT

Trojan.Win32.Generic.1152512

Win32/Themida, Trojan.Generic.5956106

Trojan.Agent.sa, PUA.Packed.ASPack UnclassifiedMalware

BackDoor.Skydance.239, Trojan.Generic.5956106

W32/MAILBOT.GT!tr.bdr, Trojan.Generic.5956106

Packed.Win32.Themida, Riskware

Artemis!141A49A3F3D0, Artemis!141A49A3F3D0

Win32/Spy.Agent.NVO, W32/Suspicious_Gen2.MOHQS

Trojan.Generic.5956106, Trj/Thed.A

Suspicious, Mal/Behav-374

Trojan/Spy.Agent.nvo, BKDR_MAILBOT.GT

BKDR_MAILBOT.GT, Trojan.Win32.Generic!BT

Trojan.Win32.Generic.1152512

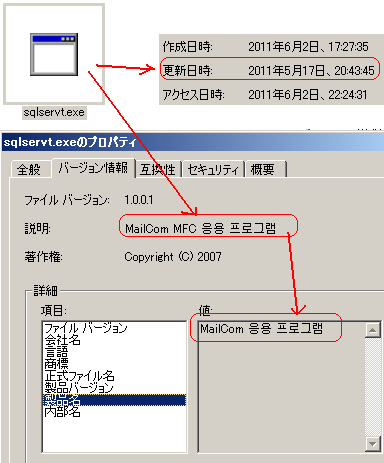

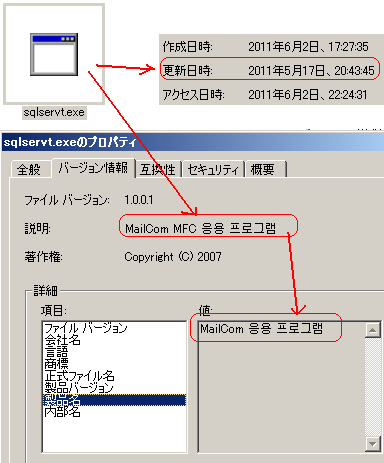

■マルウェアのファイル自体の調査

ダウンロードしたら下記のスナップショットとなります↓

↑韓国語がが書いてあります。5月17日に作った/変更したかと…

ファイルの情報を見たら、少し変わったが…

但し、Exiftoolの情報では色々変わってません↓

↑韓国語がが書いてあります。5月17日に作った/変更したかと…

ファイルの情報を見たら、少し変わったが…

Filename: sqlservt.exe

MD5: 141a49a3f3d0c1e8f7ddf972e0aa8528 <==前回と違う

SHA-1: c9fd2102208a88c8339fc59a123c0b7b132f70e7

File Size: 1152512 Bytes <==前回と違うサイズ

MD5: 141a49a3f3d0c1e8f7ddf972e0aa8528 <==前回と違う

SHA-1: c9fd2102208a88c8339fc59a123c0b7b132f70e7

File Size: 1152512 Bytes <==前回と違うサイズ

但し、Exiftoolの情報では色々変わってません↓

file metadata

CharacterSet: Unicode

CodeSize: 712704

CompanyName:

EntryPoint: 0x26c000

FileDescription: MailCom MFC<==前回と変わらず

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1126 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680 <==前回と変わらず

InternalName: MailCom

LanguageCode: Korean <==気になります

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE <==気になります(前回と変わらず)

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00 <==2029年?

UninitializedDataSize: 0

↑沢山情報は前回発見したの物と変わらないです。

CharacterSet: Unicode

CodeSize: 712704

CompanyName:

EntryPoint: 0x26c000

FileDescription: MailCom MFC<==前回と変わらず

FileFlagsMask: 0x003f

FileOS: Win32

FileSize: 1126 kB

FileSubtype: 0

FileType: Win32 EXE

FileVersion: 1, 0, 0, 1

FileVersionNumber: 1.0.0.1

ImageVersion: 0.0

InitializedDataSize: 327680 <==前回と変わらず

InternalName: MailCom

LanguageCode: Korean <==気になります

LegalCopyright: Copyright (C) 2007

LegalTrademarks:

LinkerVersion: 6.0

MIMEType: application/octet-stream

MachineType: Intel 386 or later, and compatibles

OSVersion: 4.0

ObjectFileType: Executable application

OriginalFilename: MailCom.EXE <==気になります(前回と変わらず)

PEType: PE32

ProductName: MailCom

ProductVersion: 1, 0, 0, 1

ProductVersionNumber: 1.0.0.1

Subsystem: Windows GUI

SubsystemVersion: 4.0

TimeStamp: 2029:10:13 17:59:23+02:00 <==2029年?

UninitializedDataSize: 0

↑沢山情報は前回発見したの物と変わらないです。

■ファイルを調査したら下記のあやしい点を発見しました↓

1) またPACKERソフトを使ったみたい…ですからMD5とサイズが変わったと

⇒Themida v2.0.1.0 - v2.0.6.5 (or newer) *sign by CodeRipper

2) timestampがあやし過ぎる

⇒0x7073415B [Sat Oct 13 15:59:23 2029 UTC]←2029年かよ…

3) 3点のentropyがあやしい…

4) 同じ韓国ストリングを見えています↓

5) あるsignatureは前回発見した物と同じ情報が出て来ました↓

6) ウイルストータルでチェックしたら⇒[26/42] (61.9%)、マルウェア名は↓

Trojan/Win32.MSender

BDS/SkyDance.A

Win32/Themida

Trojan.Generic.5956106

Trojan.Agent.sa

PUA.Packed.ASPack

UnclassifiedMalware

BackDoor.Skydance.239

Trojan.Generic.5956106

W32/MAILBOT.GT!tr.bdr

Trojan.Generic.5956106

Packed.Win32.Themida

Riskware

Artemis!141A49A3F3D0

Artemis!141A49A3F3D0

Win32/Spy.Agent.NVO

W32/Suspicious_Gen2.MOHQS

Trojan.Generic.5956106

Trj/Thed.A

Suspicious

Mal/Behav-374

Trojan/Spy.Agent.nvo

BKDR_MAILBOT.GT

BKDR_MAILBOT.GT

Trojan.Win32.Generic!BT

Trojan.Win32.Generic.1152512

⇒Themida v2.0.1.0 - v2.0.6.5 (or newer) *sign by CodeRipper

2) timestampがあやし過ぎる

⇒0x7073415B [Sat Oct 13 15:59:23 2029 UTC]←2029年かよ…

3) 3点のentropyがあやしい…

Section Name: IMAGE_SECTION_HEADER Entropy 7.98337576387

[IMAGE_SECTION_HEADER]

Name:

Misc: 0xF9000

Misc_PhysicalAddress: 0xF9000

Misc_VirtualSize: 0xF9000

VirtualAddress: 0x1000

SizeOfRawData: 0x73200

PointerToRawData: 0x1000

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

Section Name: IMAGE_SECTION_HEADER Entropy 0.260771276048

[IMAGE_SECTION_HEADER]

Name:

Misc: 0xC9000

Misc_PhysicalAddress: 0xC9000

Misc_VirtualSize: 0xC9000

VirtualAddress: 0x104000

SizeOfRawData: 0x200

PointerToRawData: 0x7A200

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

Section Name: IMAGE_SECTION_HEADER Entropy 7.90367648334

[IMAGE_SECTION_HEADER]

Name: bxozfzwl

Misc: 0x9F000

Misc_PhysicalAddress: 0x9F000

Misc_VirtualSize: 0x9F000

VirtualAddress: 0x1CD000

SizeOfRawData: 0x9F000

PointerToRawData: 0x7A400

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

[IMAGE_SECTION_HEADER]

Name:

Misc: 0xF9000

Misc_PhysicalAddress: 0xF9000

Misc_VirtualSize: 0xF9000

VirtualAddress: 0x1000

SizeOfRawData: 0x73200

PointerToRawData: 0x1000

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

Section Name: IMAGE_SECTION_HEADER Entropy 0.260771276048

[IMAGE_SECTION_HEADER]

Name:

Misc: 0xC9000

Misc_PhysicalAddress: 0xC9000

Misc_VirtualSize: 0xC9000

VirtualAddress: 0x104000

SizeOfRawData: 0x200

PointerToRawData: 0x7A200

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

Section Name: IMAGE_SECTION_HEADER Entropy 7.90367648334

[IMAGE_SECTION_HEADER]

Name: bxozfzwl

Misc: 0x9F000

Misc_PhysicalAddress: 0x9F000

Misc_VirtualSize: 0x9F000

VirtualAddress: 0x1CD000

SizeOfRawData: 0x9F000

PointerToRawData: 0x7A400

PointerToRelocations: 0x0

PointerToLinenumbers: 0x0

NumberOfRelocations: 0x0

NumberOfLinenumbers: 0x0

Characteristics: 0xE0000040

4) 同じ韓国ストリングを見えています↓

5) あるsignatureは前回発見した物と同じ情報が出て来ました↓

-----sig start-----

[..\sqlservt.exe Section(2/8,.rsrc)]

signature = 00 00 00 00 00 00 00 00 00 00 00 00 00 00 09 00 01 00 00 00 58 00 00 80 02 00 00 00 88 00 00 80 04 00 00 00 c0 00 00 80 05 00 00 00 d8 00 00 80 06 00 00 00 08 01 00 80 09 00 00 00 e0 01 00 80 0c 00 00 00 00 02 00 80 10 00 00 00 20 02 00 80 f1 00 00 00 38 02 00 80 00 00 00 00 00 00 00 00 00 00 00 00

ep_only = false

section_start_only = true

-----sig-end-------

[..\sqlservt.exe Section(2/8,.rsrc)]

signature = 00 00 00 00 00 00 00 00 00 00 00 00 00 00 09 00 01 00 00 00 58 00 00 80 02 00 00 00 88 00 00 80 04 00 00 00 c0 00 00 80 05 00 00 00 d8 00 00 80 06 00 00 00 08 01 00 80 09 00 00 00 e0 01 00 80 0c 00 00 00 00 02 00 80 10 00 00 00 20 02 00 80 f1 00 00 00 38 02 00 80 00 00 00 00 00 00 00 00 00 00 00 00

ep_only = false

section_start_only = true

-----sig-end-------

6) ウイルストータルでチェックしたら⇒[26/42] (61.9%)、マルウェア名は↓

Trojan/Win32.MSender

BDS/SkyDance.A

Win32/Themida

Trojan.Generic.5956106

Trojan.Agent.sa

PUA.Packed.ASPack

UnclassifiedMalware

BackDoor.Skydance.239

Trojan.Generic.5956106

W32/MAILBOT.GT!tr.bdr

Trojan.Generic.5956106

Packed.Win32.Themida

Riskware

Artemis!141A49A3F3D0

Artemis!141A49A3F3D0

Win32/Spy.Agent.NVO

W32/Suspicious_Gen2.MOHQS

Trojan.Generic.5956106

Trj/Thed.A

Suspicious

Mal/Behav-374

Trojan/Spy.Agent.nvo

BKDR_MAILBOT.GT

BKDR_MAILBOT.GT

Trojan.Win32.Generic!BT

Trojan.Win32.Generic.1152512

■ BEHAVIORチェックをしましたら下記の調査結果が出ました↓

1. 本件のソフトを実行したら、exit SIGを送っても殺せない状況…

2. Load-time Dlls (危険なDLLのロードを発見)

3. Run-time Dlls: (危険なDLL使いを発見)

4. Registry Keys Created (前回と同じ)

5. Files Created:

6. Network Activities:

※BEHAVIOR調査(マルウェアの動き調査)を見たら完全にマルウェアが「COME BACKした」ですね。。。同じ物でパッカー(PACKER)で別途バイナリーを作り直した物と証明が出来ました。

2. Load-time Dlls (危険なDLLのロードを発見)

C:\WINDOWS\system32\ntdll.dll

C:\WINDOWS\system32\kernel32.dll

C:\WINDOWS\system32\comctl32.dll

C:\WINDOWS\system32\ADVAPI32.dll

C:\WINDOWS\system32\RPCRT4.dll

C:\WINDOWS\system32\Secur32.dll

C:\WINDOWS\system32\GDI32.dll

C:\WINDOWS\system32\USER32.dll

C:\WINDOWS\system32\kernel32.dll

C:\WINDOWS\system32\comctl32.dll

C:\WINDOWS\system32\ADVAPI32.dll

C:\WINDOWS\system32\RPCRT4.dll

C:\WINDOWS\system32\Secur32.dll

C:\WINDOWS\system32\GDI32.dll

C:\WINDOWS\system32\USER32.dll

3. Run-time Dlls: (危険なDLL使いを発見)

C:\WINDOWS\system32\OLEPRO32.DLL

C:\WINDOWS\system32\hnetcfg.dll

C:\WINDOWS\System32\mswsock.dll

C:\WINDOWS\System32\wshtcpip.dll

C:\WINDOWS\system32\WS2HELP.dll

C:\WINDOWS\system32\WS2_32.dll

C:\WINDOWS\system32\WSOCK32.dll

C:\WINDOWS\system32\WINSPOOL.DRV

C:\WINDOWS\system32\MSCTF.dll

C:\WINDOWS\system32\comdlg32.dll

C:\WINDOWS\system32\winmm.dll

C:\WINDOWS\system32\DNSAPI.dll

C:\WINDOWS\system32\WLDAP32.dll

C:\WINDOWS\System32\winrnr.dll

C:\WINDOWS\system32\rasadhlp.dll

C:\WINDOWS\system32\OLEAUT32.dll

C:\WINDOWS\system32\WININET.DLL ],

C:\WINDOWS\WinSxS\x86_Microsoft.Windows.Common-Controls_6595b64144ccf1df_6.0.2600.5512_x-ww_35d4ce83\comctl32.dll

C:\WINDOWS\system32\ole32.dll

C:\WINDOWS\system32\CRYPT32.dll

C:\WINDOWS\system32\MSASN1.dll

C:\WINDOWS\system32\VERSION.dll

C:\WINDOWS\system32\msvcrt.dll

C:\WINDOWS\system32\SHLWAPI.dll

C:\WINDOWS\system32\SHELL32.dll

C:\WINDOWS\system32\oledlg.dll

C:\WINDOWS\system32\urlmon.dll

C:\WINDOWS\system32\hnetcfg.dll

C:\WINDOWS\System32\mswsock.dll

C:\WINDOWS\System32\wshtcpip.dll

C:\WINDOWS\system32\WS2HELP.dll

C:\WINDOWS\system32\WS2_32.dll

C:\WINDOWS\system32\WSOCK32.dll

C:\WINDOWS\system32\WINSPOOL.DRV

C:\WINDOWS\system32\MSCTF.dll

C:\WINDOWS\system32\comdlg32.dll

C:\WINDOWS\system32\winmm.dll

C:\WINDOWS\system32\DNSAPI.dll

C:\WINDOWS\system32\WLDAP32.dll

C:\WINDOWS\System32\winrnr.dll

C:\WINDOWS\system32\rasadhlp.dll

C:\WINDOWS\system32\OLEAUT32.dll

C:\WINDOWS\system32\WININET.DLL ],

C:\WINDOWS\WinSxS\x86_Microsoft.Windows.Common-Controls_6595b64144ccf1df_6.0.2600.5512_x-ww_35d4ce83\comctl32.dll

C:\WINDOWS\system32\ole32.dll

C:\WINDOWS\system32\CRYPT32.dll

C:\WINDOWS\system32\MSASN1.dll

C:\WINDOWS\system32\VERSION.dll

C:\WINDOWS\system32\msvcrt.dll

C:\WINDOWS\system32\SHLWAPI.dll

C:\WINDOWS\system32\SHELL32.dll

C:\WINDOWS\system32\oledlg.dll

C:\WINDOWS\system32\urlmon.dll

4. Registry Keys Created (前回と同じ)

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom\Recent File List ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom\Settings ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom\Recent File List ]

Key: [ HKU\S-1-5-21-842925246-1425521274-308236825-500\software\Local AppWizard-Generated Applications\MailCom\Settings ]

5. Files Created:

C:\durl.dat <=== NULL BYTE

C:\main.dat <=== バイナリー情報が入っています

C:\main.dat <=== バイナリー情報が入っています

6. Network Activities:

リモートにあるマシンに繋ぐ動きを発見↓

Transport Protocol: TCP

Remote Address: 27.125.204.141

Remote Port: 5011

Protocol: Unknown

Connection Established: 1

Socket: 1692

Wiresharkのパケットキャップチャー・スナップショット↓

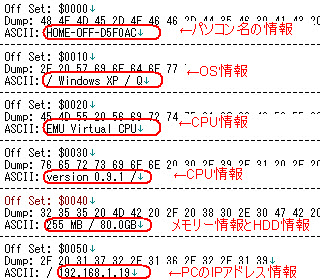

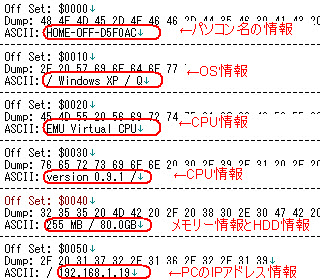

リモートにあるマシンにPCの個人情報を送る事を発見(TXT-DUMP):

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 39 34 3E

ASCII: <94>

---------------------------------------------------------------

Off Set: $0000

Dump: 69

ASCII: i

---------------------------------------------------------------

Off Set: $0000

Dump: 48 4F 4D 45 2D 4F 46 46 2D 44 35 46 30 41 43 20

ASCII: HOME-OFF-D5F0AC

---------------------------------------------------------------

Off Set: $0010

Dump: 2F 20 57 69 6E 64 6F 77 73 20 58 50 20 2F 20 51

ASCII: / Windows XP / Q

---------------------------------------------------------------

Off Set: $0020

Dump: 45 4D 55 20 56 69 72 74 75 61 6C 20 43 50 55 20

ASCII: EMU Virtual CPU

---------------------------------------------------------------

Off Set: $0030

Dump: 76 65 72 73 69 6F 6E 20 30 2E 39 2E 31 20 2F 20

ASCII: version 0.9.1 /

---------------------------------------------------------------

Off Set: $0040

Dump: 32 35 35 20 4D 42 20 2F 20 38 30 2E 30 47 42 20

ASCII: 255 MB / 80.0GB

---------------------------------------------------------------

Off Set: $0050

Dump: 2F 20 31 37 32 2E 31 36 2E 32 2E 31 39

ASCII: / 192.168.1.19

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 31 3E

ASCII: <1>

---------------------------------------------------------------

Off Set: $0000

Dump: 4D

ASCII: M

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 34 3E

ASCII: <4>

---------------------------------------------------------------

Off Set: $0000

Dump: 53

ASCII: S

---------------------------------------------------------------

Off Set: $0000

Dump: 37 2E 36

ASCII: 7.6

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 31 3E

ASCII: <1>

---------------------------------------------------------------

Off Set: $0000

Dump: 55

ASCII: U

---------------------------------------------------------------

↑上記は前回の発見したスパイウェアと同じ↓PC情報を送ってしまいました…

Transport Protocol: TCP

Remote Address: 27.125.204.141

Remote Port: 5011

Protocol: Unknown

Connection Established: 1

Socket: 1692

Wiresharkのパケットキャップチャー・スナップショット↓

リモートにあるマシンにPCの個人情報を送る事を発見(TXT-DUMP):

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 39 34 3E

ASCII: <94>

---------------------------------------------------------------

Off Set: $0000

Dump: 69

ASCII: i

---------------------------------------------------------------

Off Set: $0000

Dump: 48 4F 4D 45 2D 4F 46 46 2D 44 35 46 30 41 43 20

ASCII: HOME-OFF-D5F0AC

---------------------------------------------------------------

Off Set: $0010

Dump: 2F 20 57 69 6E 64 6F 77 73 20 58 50 20 2F 20 51

ASCII: / Windows XP / Q

---------------------------------------------------------------

Off Set: $0020

Dump: 45 4D 55 20 56 69 72 74 75 61 6C 20 43 50 55 20

ASCII: EMU Virtual CPU

---------------------------------------------------------------

Off Set: $0030

Dump: 76 65 72 73 69 6F 6E 20 30 2E 39 2E 31 20 2F 20

ASCII: version 0.9.1 /

---------------------------------------------------------------

Off Set: $0040

Dump: 32 35 35 20 4D 42 20 2F 20 38 30 2E 30 47 42 20

ASCII: 255 MB / 80.0GB

---------------------------------------------------------------

Off Set: $0050

Dump: 2F 20 31 37 32 2E 31 36 2E 32 2E 31 39

ASCII: / 192.168.1.19

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 31 3E

ASCII: <1>

---------------------------------------------------------------

Off Set: $0000

Dump: 4D

ASCII: M

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 34 3E

ASCII: <4>

---------------------------------------------------------------

Off Set: $0000

Dump: 53

ASCII: S

---------------------------------------------------------------

Off Set: $0000

Dump: 37 2E 36

ASCII: 7.6

---------------------------------------------------------------

Off Set: $0000

Dump: 3C 31 3E

ASCII: <1>

---------------------------------------------------------------

Off Set: $0000

Dump: 55

ASCII: U

---------------------------------------------------------------

↑上記は前回の発見したスパイウェアと同じ↓PC情報を送ってしまいました…

※BEHAVIOR調査(マルウェアの動き調査)を見たら完全にマルウェアが「COME BACKした」ですね。。。同じ物でパッカー(PACKER)で別途バイナリーを作り直した物と証明が出来ました。

※追加情報ですが、韓国のマルウェア研究者友達に確認して貰いましたが、本件のマルウェアが韓国で流行ったと教えてくれました。リファレンスもありますので、下記のURLで情報を見えます(Google翻訳で韓国語⇒日本語に翻訳しました)↓

http://translate.google.com/translate?sl=ko&tl=ja&u=http%3A%2F%2Fhummingbird.tistory.com%2F2535

スナップショット↓

■マルウェアのソース↓

下記のURLからが来たので、TRACEしたら連絡先迄が見えています↓

-------------------------------

ASN Search|WHOIS|検索結果

-------------------------------

origin 27.125.204.141 からの出力..

----------------------------------------------------------

55383 | 27.125.204.0/22 | IDC | JP | - | YYY GROUP INC

----------------------------------------------------------

% [whois.apnic.net node-3]

% Whois data copyright terms http://www.apnic.net/db/dbcopyright.html

as-block: AS55296 - AS56319

descr: APNIC ASN block

remarks: These AS numbers are further assigned by APNIC

remarks: to APNIC members and end-users in the APNIC region

admin-c: HM20-AP

tech-c: HM20-AP

mnt-by: APNIC-HM

mnt-lower: APNIC-HM

changed: hm-changed@apnic.net 20090903

source: APNIC

as-block: AS55372 - AS55396

descr: JPNIC-2Byte-ASBLOCK-AP

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

remarks: for assignment to JPNIC members

remarks: Authoritative information regarding AS Number

remarks: assignments made from within this block can also be

remarks: queried at whois.nic.ad.jp

mnt-by: APNIC-HM

mnt-lower: MAINT-JPNIC

changed: hm-changed@apnic.net 20100118

source: APNIC

role: APNIC Hostmaster

address: 6 Cordelia Street

address: South Brisbane

address: QLD 4101

country: AU

phone: +61 7 3858 3100

fax-no: +61 7 3858 3199

e-mail: helpdesk@apnic.net

admin-c: AMS11-AP

tech-c: AH256-AP

nic-hdl: HM20-AP

remarks: Administrator for APNIC

notify: dbmon@apnic.net

mnt-by: MAINT-APNIC-AP

changed: hm-changed@apnic.net 19981111

changed: dbmon@apnic.net 19990702

changed: hm-changed@apnic.net 20020211

changed: hm-changed@apnic.net 20070612

changed: hm-changed@apnic.net 20100217

changed: hm-changed@apnic.net 20101217

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

aut-num: AS55383

as-name: IDC-JP

descr: YYY Group, Inc.(27.125.204.0/22)

import:

export:

country: JP

admin-c: BH404JP

tech-c: HK17507JP

changed: apnic-ftp@nic.ad.jp 20100804

source: JPNIC

[ JPNIC database provides information regarding IP address and ASN. Its use ]

[ is restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.nic.ad.jp help'. To only display English output, ]

[ add '/e' at the end of command, e.g. 'whois -h whois.nic.ad.jp xxx/e'. ]

Contact Information: [担当者情報]

a. [JPNICハンドル] HK17507JP

b. [氏名] 権 亨津

c. [Last, First] Kwon, HyoungJin

d. [電子メイル] kwon@yyy-group.com

f. [組織名] 株式会社YYY

g. [Organization] YYY Group, Inc.

k. [部署] ネットワーク管理部

l. [Division] Network Team

m. [肩書]

n. [Title]

o. [電話番号] 043-441-4877

o. [電話番号] 080-1238-7248

p. [FAX番号] 043-441-4878

y. [通知アドレス] kwon@yyy-group.com

y. [通知アドレス] kwonhj@japannetidc.com

[最終更新] 2010/08/04 14:32:08(JST)

db-staff@nic.ad.jp

JPIRR

aut-num: AS55383

as-name: IDC-JP

descr: IDC-JP of YYY Group, INC. in Japan 27.125.204.0/22

admin-c: ByungHa Hwang

tech-c: HyoungJin Kwon

mnt-by: MAINT-AS4725

changed: as-admin@gw.odn.ad.jp 20101201

source: JPIRR

Contact Information: [担当者情報]

a. [JPNICハンドル] BH404JP

b. [氏名] ファン 炳夏

c. [Last, First] Hwang, ByungHa

d. [電子メイル] hwang@yyy-group.com

f. [組織名] 株式会社YYY

g. [Organization] YYY Group, Inc.

k. [部署] ネットワーク管理部

l. [Division] Network Team

m. [肩書]

n. [Title]

o. [電話番号]

p. [FAX番号]

y. [通知アドレス] hwang@yyy-group.com

[最終更新] 2010/08/04 14:32:07(JST)

db-staff@nic.ad.jp

ASN Search|WHOIS|検索結果

-------------------------------

origin 27.125.204.141 からの出力..

----------------------------------------------------------

55383 | 27.125.204.0/22 | IDC | JP | - | YYY GROUP INC

----------------------------------------------------------

% [whois.apnic.net node-3]

% Whois data copyright terms http://www.apnic.net/db/dbcopyright.html

as-block: AS55296 - AS56319

descr: APNIC ASN block

remarks: These AS numbers are further assigned by APNIC

remarks: to APNIC members and end-users in the APNIC region

admin-c: HM20-AP

tech-c: HM20-AP

mnt-by: APNIC-HM

mnt-lower: APNIC-HM

changed: hm-changed@apnic.net 20090903

source: APNIC

as-block: AS55372 - AS55396

descr: JPNIC-2Byte-ASBLOCK-AP

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

remarks: for assignment to JPNIC members

remarks: Authoritative information regarding AS Number

remarks: assignments made from within this block can also be

remarks: queried at whois.nic.ad.jp

mnt-by: APNIC-HM

mnt-lower: MAINT-JPNIC

changed: hm-changed@apnic.net 20100118

source: APNIC

role: APNIC Hostmaster

address: 6 Cordelia Street

address: South Brisbane

address: QLD 4101

country: AU

phone: +61 7 3858 3100

fax-no: +61 7 3858 3199

e-mail: helpdesk@apnic.net

admin-c: AMS11-AP

tech-c: AH256-AP

nic-hdl: HM20-AP

remarks: Administrator for APNIC

notify: dbmon@apnic.net

mnt-by: MAINT-APNIC-AP

changed: hm-changed@apnic.net 19981111

changed: dbmon@apnic.net 19990702

changed: hm-changed@apnic.net 20020211

changed: hm-changed@apnic.net 20070612

changed: hm-changed@apnic.net 20100217

changed: hm-changed@apnic.net 20101217

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

aut-num: AS55383

as-name: IDC-JP

descr: YYY Group, Inc.(27.125.204.0/22)

import:

export:

country: JP

admin-c: BH404JP

tech-c: HK17507JP

changed: apnic-ftp@nic.ad.jp 20100804

source: JPNIC

[ JPNIC database provides information regarding IP address and ASN. Its use ]

[ is restricted to network administration purposes. For further information, ]

[ use 'whois -h whois.nic.ad.jp help'. To only display English output, ]

[ add '/e' at the end of command, e.g. 'whois -h whois.nic.ad.jp xxx/e'. ]

Contact Information: [担当者情報]

a. [JPNICハンドル] HK17507JP

b. [氏名] 権 亨津

c. [Last, First] Kwon, HyoungJin

d. [電子メイル] kwon@yyy-group.com

f. [組織名] 株式会社YYY

g. [Organization] YYY Group, Inc.

k. [部署] ネットワーク管理部

l. [Division] Network Team

m. [肩書]

n. [Title]

o. [電話番号] 043-441-4877

o. [電話番号] 080-1238-7248

p. [FAX番号] 043-441-4878

y. [通知アドレス] kwon@yyy-group.com

y. [通知アドレス] kwonhj@japannetidc.com

[最終更新] 2010/08/04 14:32:08(JST)

db-staff@nic.ad.jp

JPIRR

aut-num: AS55383

as-name: IDC-JP

descr: IDC-JP of YYY Group, INC. in Japan 27.125.204.0/22

admin-c: ByungHa Hwang

tech-c: HyoungJin Kwon

mnt-by: MAINT-AS4725

changed: as-admin@gw.odn.ad.jp 20101201

source: JPIRR

Contact Information: [担当者情報]

a. [JPNICハンドル] BH404JP

b. [氏名] ファン 炳夏

c. [Last, First] Hwang, ByungHa

d. [電子メイル] hwang@yyy-group.com

f. [組織名] 株式会社YYY

g. [Organization] YYY Group, Inc.

k. [部署] ネットワーク管理部

l. [Division] Network Team

m. [肩書]

n. [Title]

o. [電話番号]

p. [FAX番号]

y. [通知アドレス] hwang@yyy-group.com

[最終更新] 2010/08/04 14:32:07(JST)

db-staff@nic.ad.jp

※↑上記の登録情報を見たら色々不具合が出ます。

我々は色々ドメイン情報を見たら、真っ当な会社組織なら固定電話とプロバイダメールをドメインに登録するはずなんですが。。

該当ドメインとホストサーバは疑問点が多く(WHOIS情報にフリーメールや固定電話ではない電話番号、逆引き設定されていないIP、関連ホストが外国等)、注意が必要なようです。

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿