本日K-PROX製品のログを確認したら、下記のサイトに沢山マルウェアが発見しました。調査して見たら34件のマルウェアを発見しました。マルウェアの種類は殆どトロイの木馬ですがそれぞれには違うけどサンプルの中身を見たら「ドロッパー」、「バックドア」と「スパイウェア」の機能も発見しました。

本件は危険ですので、このブログに警告で説明します。

1.ウェブサイトとドメイン情報

ドメイン名:「LODA.JP」です。

サービス内容:無料ファイルアップローダー・サービス

ウェブサイト: http://loda.jp

JPRSでの登録した内容

Domain Information: [ドメイン情報]

JPNICでの登録したIP情報

ウェブサイトのスナップショット↓

↑上記のサイト情報を見たらサポート連絡先は「support@loda.jp」と書いてあります。

サービス内容:無料ファイルアップローダー・サービス

ウェブサイト: http://loda.jp

JPRSでの登録した内容

Domain Information: [ドメイン情報]

[Domain Name] LODA.JP

[登録者名] ろだじぇーぴー

[Registrant] loda.jp

[Name Server] ns1.value-domain.com

[Name Server] ns2.value-domain.com

[Name Server] ns3.value-domain.com

[登録年月日] 2008/03/06

[有効期限] 2012/03/31

[状態] Active

[最終更新] 2011/04/01 01:05:01 (JST)

Contact Information: [公開連絡窓口]

[名前] バリュードメイン登録代行サービス

[Name] VALUE-DOMAIN.COM

[Email] info@value-domain.com

[Web Page] https://www.value-domain.com/

[郵便番号] 541-0059

[住所] 大阪府大阪市中央区博労町4-7-5

本町TSビル 6F

[Postal Address]

[電話番号] 06-6241-6585

[FAX番号] 06-6241-6586

[登録者名] ろだじぇーぴー

[Registrant] loda.jp

[Name Server] ns1.value-domain.com

[Name Server] ns2.value-domain.com

[Name Server] ns3.value-domain.com

[登録年月日] 2008/03/06

[有効期限] 2012/03/31

[状態] Active

[最終更新] 2011/04/01 01:05:01 (JST)

Contact Information: [公開連絡窓口]

[名前] バリュードメイン登録代行サービス

[Name] VALUE-DOMAIN.COM

[Email] info@value-domain.com

[Web Page] https://www.value-domain.com/

[郵便番号] 541-0059

[住所] 大阪府大阪市中央区博労町4-7-5

本町TSビル 6F

[Postal Address]

[電話番号] 06-6241-6585

[FAX番号] 06-6241-6586

JPNICでの登録したIP情報

inetnum: 122.208.0.0 - 122.223.255.255

netname: usen

descr: UCOM Corp.

descr: 4-2-8, Shibaura, Minato-ku, Tokyo 108-0023,Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : abuse@ucom.ne.jp

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

changed: ip-apnic@nic.ad.jp 20070221

changed: ip-apnic@nic.ad.jp 20070507

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 122.215.103.8 - 122.215.103.15

netname: KG0023300112

descr: Kawamata shohei

country: JP

admin-c: JP00022296

tech-c: JP00022296

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20110405

source: JPNIC

netname: usen

descr: UCOM Corp.

descr: 4-2-8, Shibaura, Minato-ku, Tokyo 108-0023,Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : abuse@ucom.ne.jp

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

changed: ip-apnic@nic.ad.jp 20070221

changed: ip-apnic@nic.ad.jp 20070507

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 122.215.103.8 - 122.215.103.15

netname: KG0023300112

descr: Kawamata shohei

country: JP

admin-c: JP00022296

tech-c: JP00022296

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20110405

source: JPNIC

ウェブサイトのスナップショット↓

↑上記のサイト情報を見たらサポート連絡先は「support@loda.jp」と書いてあります。

2.感染/INFECTION情報

上記に書いた通りLODA.JPのサーバに34件マルウェアを発見しました。マルウェアは外からURLでダウンロードが出来てしまう状況です。そのマルウェアのURLを下記となります。それぞれのURLをクリックしたら、ウイルススキャンの結果が出ますので、マルウェアの情報を確認が直ぐ出来ます↓

↑上記のマルウェアは私達で調査しましたので、ウイルストータル(virustotal.com)に感染レポートを登録しました。

ダウンロードのログがこちらで確認が出来ます。

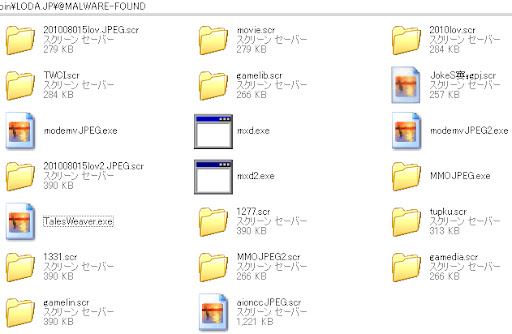

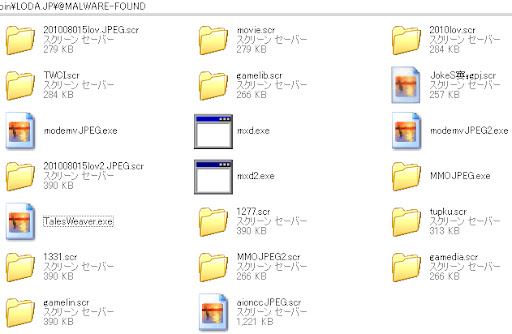

マルウェアのファイルは下記の形でスナップショットを取りました↓

3. 感染ルート・感染仕組み

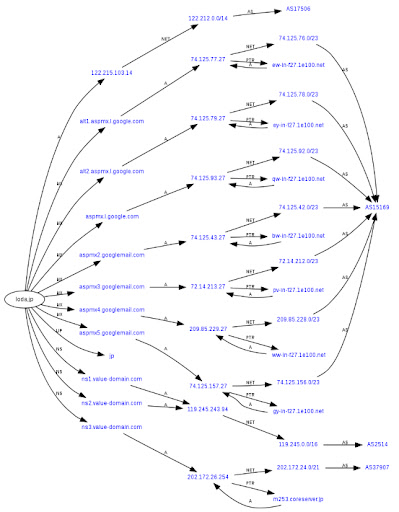

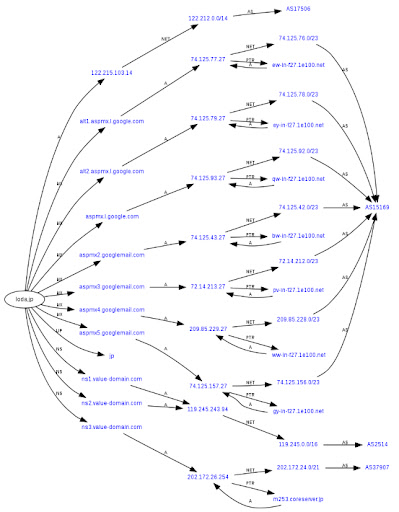

LODA.JPサービスのインターネットのネットワークルート情報は下記のグラフとなります↓

↑それで他のサイトのリンクはこのぐらいがありますのでマルウェアのダウンロードURLはインターネットであちこちから検索とマルウェアのダウンロードが出来てしまいます↓

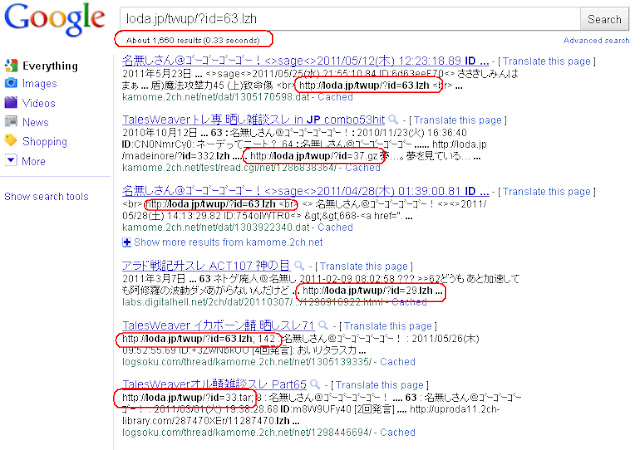

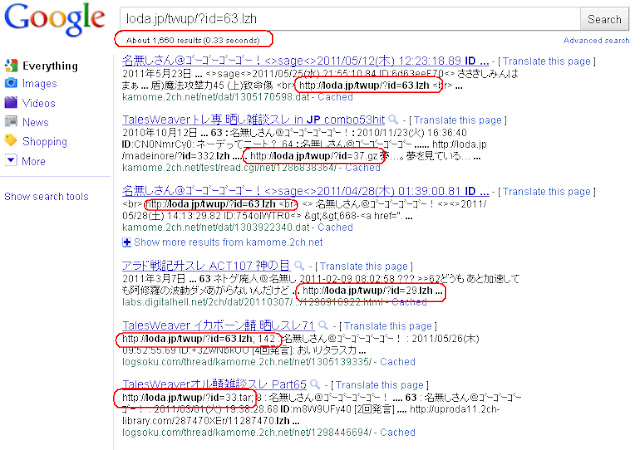

詰り、上記に書いたマルウェアURLをGoogleで検索したら沢山結果が出てしまいます、例えば下記のスクリーンショットです↓

↑これを見たらマルウェアURLが知っている人がわざっと色んな掲示板やブログに感染URLを書いたと証明が出来ます。この状況は非常に危険ですが、早めにマルウェアのURLを止めて欲しいですね。。

hxxp://loda.jp/vip2ch/?id=2077.zip

hxxp://loda.jp/twup/?id=65.7z

hxxp://loda.jp/prius/?id=1377.7z

hxxp://loda.jp/twup/?id=63.lzh

hxxp://loda.jp/vip2ch/?id=1928.lzh

hxxp://loda.jp/madoka_magica/?id=1500.7z

hxxp://loda.jp/asada_mao/?id=1486.iso

hxxp://loda.jp/vip2ch/?id=1573.cab

hxxp://loda.jp/prius/?id=1331.scr

hxxp://loda.jp/twup/?id=37.gz

hxxp://loda.jp/tekitou/?id=46.7z

hxxp://loda.jp/vanpri/?id=760.tar

hxxp://loda.jp/vanpri/?id=776.lzh

hxxp://loda.jp/dragonnest/?id=2175.lzh

hxxp://loda.jp/script/?id=465.zip

hxxp://loda.jp/vanpri/?id=767.7z

hxxp://loda.jp/madeinore/?id=316.zip

hxxp://loda.jp/prius/?id=1277.scr

hxxp://loda.jp/prius/?id=1175.lzh

hxxp://loda.jp/mystone/?id=713.lzh

hxxp://loda.jp/aion/?id=4492.lzh

hxxp://loda.jp/prius/?id=1296.lzh

hxxp://loda.jp/prius/?id=1297.zip

hxxp://loda.jp/twup/?id=19.7z

hxxp://loda.jp/vip2ch/?id=654.scr

hxxp://loda.jp/vip2ch/?id=745.scr

hxxp://loda.jp/vip2ch/?id=770.zip

hxxp://loda.jp/vip2ch/?id=777.zip

hxxp://loda.jp/vip2ch/?id=778.zip

hxxp://loda.jp/vip2ch/?id=988.tar

hxxp://loda.jp/prius/?id=1292.lzh

hxxp://loda.jp/arad/?id=217.zip

hxxp://loda.jp/madeinore/?id=310.zip

hxxp://loda.jp/vanpri/?id=742.zip

hxxp://loda.jp/twup/?id=65.7z

hxxp://loda.jp/prius/?id=1377.7z

hxxp://loda.jp/twup/?id=63.lzh

hxxp://loda.jp/vip2ch/?id=1928.lzh

hxxp://loda.jp/madoka_magica/?id=1500.7z

hxxp://loda.jp/asada_mao/?id=1486.iso

hxxp://loda.jp/vip2ch/?id=1573.cab

hxxp://loda.jp/prius/?id=1331.scr

hxxp://loda.jp/twup/?id=37.gz

hxxp://loda.jp/tekitou/?id=46.7z

hxxp://loda.jp/vanpri/?id=760.tar

hxxp://loda.jp/vanpri/?id=776.lzh

hxxp://loda.jp/dragonnest/?id=2175.lzh

hxxp://loda.jp/script/?id=465.zip

hxxp://loda.jp/vanpri/?id=767.7z

hxxp://loda.jp/madeinore/?id=316.zip

hxxp://loda.jp/prius/?id=1277.scr

hxxp://loda.jp/prius/?id=1175.lzh

hxxp://loda.jp/mystone/?id=713.lzh

hxxp://loda.jp/aion/?id=4492.lzh

hxxp://loda.jp/prius/?id=1296.lzh

hxxp://loda.jp/prius/?id=1297.zip

hxxp://loda.jp/twup/?id=19.7z

hxxp://loda.jp/vip2ch/?id=654.scr

hxxp://loda.jp/vip2ch/?id=745.scr

hxxp://loda.jp/vip2ch/?id=770.zip

hxxp://loda.jp/vip2ch/?id=777.zip

hxxp://loda.jp/vip2ch/?id=778.zip

hxxp://loda.jp/vip2ch/?id=988.tar

hxxp://loda.jp/prius/?id=1292.lzh

hxxp://loda.jp/arad/?id=217.zip

hxxp://loda.jp/madeinore/?id=310.zip

hxxp://loda.jp/vanpri/?id=742.zip

↑上記のマルウェアは私達で調査しましたので、ウイルストータル(virustotal.com)に感染レポートを登録しました。

ダウンロードのログがこちらで確認が出来ます。

マルウェアのファイルは下記の形でスナップショットを取りました↓

3. 感染ルート・感染仕組み

LODA.JPサービスのインターネットのネットワークルート情報は下記のグラフとなります↓

↑それで他のサイトのリンクはこのぐらいがありますのでマルウェアのダウンロードURLはインターネットであちこちから検索とマルウェアのダウンロードが出来てしまいます↓

詰り、上記に書いたマルウェアURLをGoogleで検索したら沢山結果が出てしまいます、例えば下記のスクリーンショットです↓

↑これを見たらマルウェアURLが知っている人がわざっと色んな掲示板やブログに感染URLを書いたと証明が出来ます。この状況は非常に危険ですが、早めにマルウェアのURLを止めて欲しいですね。。

4. マルウェアの種類の説明

本件に付いて沢山マルウェアが発見しましたが、数が多いので、一つずつのマルウェアのサンプル説明はウイルストータルのサイトに書く様にします(全てここで書くと説明が長くなるので)。

但し、ファイルの形を見たらどんなマルウェアかというと、ここで説明します。

このサイトに発見したマルウェアは、見た目では3種類があります、下記のように説明します。

4.1. スクリーンサーバファイル(.SCR)の形実行ファイル

見た目ではスクリーンサーバーのファイルですが、

中身を確認したらパッカーで圧縮されたマルウェアのPEファイルです↓

4.2. ニセ画像ファイルの形

例えば下記のファイルですね↓

クリックしたらトロイを起動されてしまいます、4.1項目と同じので、実際は実行ファイルです↓

4.3. 実行ファイルのままの形

本件の種類は実行ファイルって分かりやすいですね。LODA.JPのサンプルの中に例えば↓

↑これは結構有名なMXDトロイです。詳しくは私の書いたウイルストータルのレポートへご覧下さい。最近何回か同じMXD.EXEマルウェアを発見しました…

※詳しい調査はそれぞれのマルウェアレポートをご覧下さい※

但し、ファイルの形を見たらどんなマルウェアかというと、ここで説明します。

このサイトに発見したマルウェアは、見た目では3種類があります、下記のように説明します。

4.1. スクリーンサーバファイル(.SCR)の形実行ファイル

見た目ではスクリーンサーバーのファイルですが、

中身を確認したらパッカーで圧縮されたマルウェアのPEファイルです↓

4.2. ニセ画像ファイルの形

例えば下記のファイルですね↓

クリックしたらトロイを起動されてしまいます、4.1項目と同じので、実際は実行ファイルです↓

4.3. 実行ファイルのままの形

本件の種類は実行ファイルって分かりやすいですね。LODA.JPのサンプルの中に例えば↓

↑これは結構有名なMXDトロイです。詳しくは私の書いたウイルストータルのレポートへご覧下さい。最近何回か同じMXD.EXEマルウェアを発見しました…

※詳しい調査はそれぞれのマルウェアレポートをご覧下さい※

本件の警告レポートが以上です、このサイトに書いた情報は本物ですので、危険ですので、セキュリティ専門じゃないと一切調査しないで下さい。それとも、マルウェアにあるサイトが変わる可能性がありますが、早めに行動しないと本件の情報は証拠にならなくなるとので、どうかマルウェア削除のお手続きをお願い致します!

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿