本件のマルウェアが昨日の夜に発見しました。日本にあるウェブサーバにこのマルウェアがHTTPでダウンロードが出来てしまいます。マルウェアのURLがK-SHIELDでフィルターされた迷惑メールの文書に見つけました。

マルウェアの種類はWindowsOSのトロイの木馬ですね、Borland/Deplhiで作られたバイナリーです。今現在本件のマルウェアが未だアップされている状況ですので、非常に危険ですが、安全の為にURLを隠しております。下記、研究結果の情報を説明致します。

■マルウェア仕組み/バックグラウンド

このマルウェアの感染仕組みが単純で、ある有名なソフトの①アプリケーション(バイナリー)と②インストーラーパッケージを真似して、セキュリティ問題があるウェブページに入れているみたいです。

問題は、検知が直ぐに出来ないように真似されたソフトのオリジナルコンポネントもそのままで使っています。もしトロイ/マルウェアの部分を検知が出来ても「誤検知」可能性の疑問を出したいみたいです。この原因で詳しく中身迄に確認しないと見た目の確認だけでは分からない状況でした。

問題は、検知が直ぐに出来ないように真似されたソフトのオリジナルコンポネントもそのままで使っています。もしトロイ/マルウェアの部分を検知が出来ても「誤検知」可能性の疑問を出したいみたいです。この原因で詳しく中身迄に確認しないと見た目の確認だけでは分からない状況でした。

■マルウェアのソースの情報

下記のURLで下記の画像でブラウザで開けます↓

hxxp://f15.aaa.livedoor.jp/~poiugg/201105/

本件のマルウェアURLをブラウザでクリックしたらダウンロードされていますが下記のwgetように

--19:42:44-- hxxp://f15.aaa.livedoor.jp/~poiugg/201105/USBDiskSecurity_6.0.0.126.exe

=> `USBDiskSecurity_6.0.0.126.exe.1'

Resolving f15.aaa.livedoor.jp... 203.104.246.158

Connecting to f15.aaa.livedoor.jp|203.104.246.158|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 4,950,665 (4.7M) [application/octet-stream]

100%[====================================>] 4,950,665 1.84M/s

19:42:47 (1.83 MB/s) - `USBDiskSecurity_6.0.0.126.exe.1' saved [4950665/4950665]

=> `USBDiskSecurity_6.0.0.126.exe.1'

Resolving f15.aaa.livedoor.jp... 203.104.246.158

Connecting to f15.aaa.livedoor.jp|203.104.246.158|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 4,950,665 (4.7M) [application/octet-stream]

100%[====================================>] 4,950,665 1.84M/s

19:42:47 (1.83 MB/s) - `USBDiskSecurity_6.0.0.126.exe.1' saved [4950665/4950665]

このマルウェアを提供しているURLのネットワークは日本です、情報は下記となります↓

inetnum: 203.104.224.0 - 203.104.255.255

netname: DATAHOTEL

descr: Livedoor Co., Ltd.

descr: DataHotel TaskForce

country: JP

admin-c: LN137-AP

tech-c: LN137-AP

mnt-by: APNIC-HM

mnt-lower: MAINT-JP-LIVEDOOR

changed: hm-changed@apnic.net 20010525

changed: hm-changed@apnic.net 20030530

status: ALLOCATED PORTABLE

changed: hm-changed@apnic.net 20040302

changed: hm-changed@apnic.net 20100324

source: APNIC

person: Livedoor Network Operations

nic-hdl: LN137-AP

e-mail: ipaddress@data-hotel.net

address: 2-16-9, Kabuki-cho, Shinjuku-ku, Tokyo

phone: +81-3-5155-2012

fax-no: +81-3-5155-5290

country: JP

changed: ipaddress@data-hotel.net 20080617

mnt-by: MAINT-JP-LIVEDOOR

source: APNIC

※Googleでロケーションを確認したら下記の情報が出ます↓

netname: DATAHOTEL

descr: Livedoor Co., Ltd.

descr: DataHotel TaskForce

country: JP

admin-c: LN137-AP

tech-c: LN137-AP

mnt-by: APNIC-HM

mnt-lower: MAINT-JP-LIVEDOOR

changed: hm-changed@apnic.net 20010525

changed: hm-changed@apnic.net 20030530

status: ALLOCATED PORTABLE

changed: hm-changed@apnic.net 20040302

changed: hm-changed@apnic.net 20100324

source: APNIC

person: Livedoor Network Operations

nic-hdl: LN137-AP

e-mail: ipaddress@data-hotel.net

address: 2-16-9, Kabuki-cho, Shinjuku-ku, Tokyo

phone: +81-3-5155-2012

fax-no: +81-3-5155-5290

country: JP

changed: ipaddress@data-hotel.net 20080617

mnt-by: MAINT-JP-LIVEDOOR

source: APNIC

※Googleでロケーションを確認したら下記の情報が出ます↓

■マルウェアのバイナリー情報

本件のマルウェアをダウンロードされたら「USBDiskSecurity_6.0.0.126.exe」のファイルが来ます。このファイルの情報は下記となります↓

私はダウンロードしたの物では下記の形で見えます↓

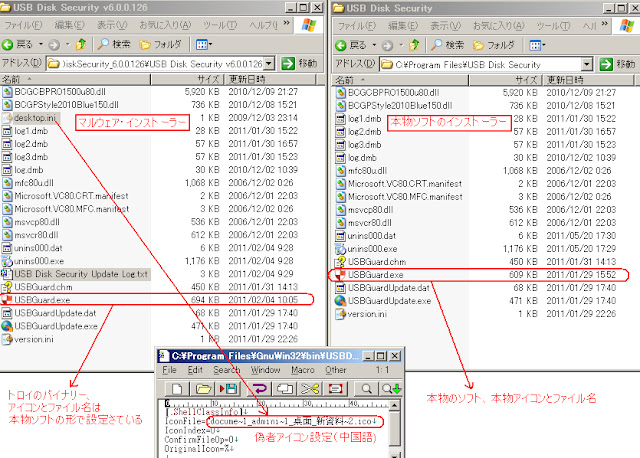

↑本物のソフトのインストーラーを手元に用意が出来たので、見た目だけを比べたら全然違いますので、本物のソフトでは「USB Disk Security 6 for Windows」でインストーターがちゃんとしっかりインストーラーとなります。

FileName: USBDiskSecurity_6.0.0.126.exe

PE32 executable for MS Windows (GUI) Intel 80386 32-bit

MD5 : 7be97670b45fca4b119713f483ae8c99

SHA1 : d56e9f9fcc7df4fcb7835366ab66fb09bee10756

SHA256: b93aaa9e2dc301b9bfb17addf9a801f7a1bd5a08a4716b52532c5d5c01a403f2

File size : 4,950,665 bytes

PE32 executable for MS Windows (GUI) Intel 80386 32-bit

MD5 : 7be97670b45fca4b119713f483ae8c99

SHA1 : d56e9f9fcc7df4fcb7835366ab66fb09bee10756

SHA256: b93aaa9e2dc301b9bfb17addf9a801f7a1bd5a08a4716b52532c5d5c01a403f2

File size : 4,950,665 bytes

私はダウンロードしたの物では下記の形で見えます↓

↑本物のソフトのインストーラーを手元に用意が出来たので、見た目だけを比べたら全然違いますので、本物のソフトでは「USB Disk Security 6 for Windows」でインストーターがちゃんとしっかりインストーラーとなります。

偽USBDiskSecurity_6.0.0.126.exeは普通のPE32パッカー(PACKER)の圧縮フォーマットなので、WinRARソフトで開けますが中身はこうになります↓

↑何か難しい漢字「防隨身碟病毒軟體」が出てきたので読めないですがあやしいと感じます。

辞書では、 病毒 【びょうどく】 (n) virus; ED、それで、 軟 【なん】 (adj-t,adv-to) soft; ED、と見えますので他の字の意味合いが分からないですね。。

↑何か難しい漢字「防隨身碟病毒軟體」が出てきたので読めないですがあやしいと感じます。

辞書では、 病毒 【びょうどく】 (n) virus; ED、それで、 軟 【なん】 (adj-t,adv-to) soft; ED、と見えますので他の字の意味合いが分からないですね。。

続いて「USBDiskSecurity_6.0.0.126.exe」のバイナリーエディターで色々調べたら下記のあやしい点も発見しました↓

↑普通のインストーラーですとそこ迄Shellをコール必要が無いので、本件のパッカーがあやしいと思います。

続いて、次は偽者(マルウェア)のパッケージ中身と本物ソフトの中身を比べたら↓

↑これを見たら少し驚いた。偽者/マルウェアのインストーラーの中身を見たら、本物ソフトのコンポネントをそのままで入っていますと分かりました。

違いなのはマルウェアのパッカー(英語だとPACKER)の中に下記のファイルが入っています↓

1)desktop.ini ←パッカーのアイコン/設定コマンドが入っています、コメントは中国語です。

2)USB Disk Security Update Log.txt ←只に本物ソフトのテキストログファイル

3)「偽USBGuard.exe」のファイルを発見 ←本物ソフトと比べたらアイコンとファイル名が似ているけれどもサイズと日付けが違う情報が入っています、恐らくマルウェアかと思われます。

続いて「偽USBGuard.exe」のファイル情報は下記となります↓

PEiD: BobSoft Mini Delphi -> BoB / BobSoft

PE32 executable for MS Windows (GUI) Intel 80386 32-bit

MD5 : 87eac2a3e5bdc7aaed146bfb5145985f

SHA1 : d3b6dab07d71e1d12c005c55667e48cbc4e6e4ea

SHA256: 4618c6bd1471f4845d73dd77ba92f38753c5a09c1f01e25a8396cf695d668a8e

File size : 709,668 bytes

PE32 executable for MS Windows (GUI) Intel 80386 32-bit

MD5 : 87eac2a3e5bdc7aaed146bfb5145985f

SHA1 : d3b6dab07d71e1d12c005c55667e48cbc4e6e4ea

SHA256: 4618c6bd1471f4845d73dd77ba92f38753c5a09c1f01e25a8396cf695d668a8e

File size : 709,668 bytes

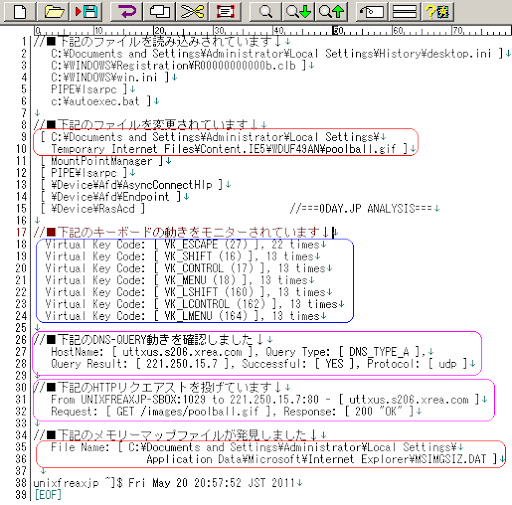

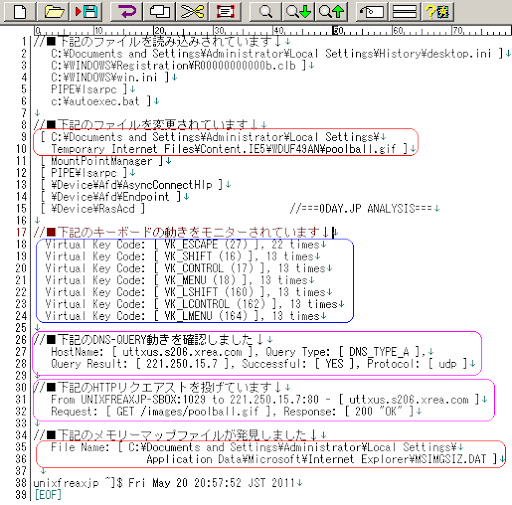

■マルウェアの動きの研究結果(behavior analysis)

ここ迄を見たら「USBDiskSecurity_6.0.0.126.exe」と「偽USBGuard.exe」をsandboxにテストしてみましょう↓

「USBDiskSecurity_6.0.0.126.exe」では下記動きが発見しました↓

※レジェンド↓

赤色:

①リモートからダウンロードされたファイル、と、

②設定を変更されたIEをメモリーマップへ残す

青色:

①キーボードのオペレーションをモニターされています(intercepted)

紫色:

①UDPでDNSリクエストをなげてます、ホスト名は「uttxus.s206.xrea.com」

②HTTPで「uttxus.s206.xrea.com/221.250.15.7:80」リクエストが投げています

※因みに「偽USBGuard.exe」をsandboxに動かしたらエラーとなり、実行が出来ませんでした。

「USBDiskSecurity_6.0.0.126.exe」では下記動きが発見しました↓

※レジェンド↓

赤色:

①リモートからダウンロードされたファイル、と、

②設定を変更されたIEをメモリーマップへ残す

青色:

①キーボードのオペレーションをモニターされています(intercepted)

紫色:

①UDPでDNSリクエストをなげてます、ホスト名は「uttxus.s206.xrea.com」

②HTTPで「uttxus.s206.xrea.com/221.250.15.7:80」リクエストが投げています

※因みに「偽USBGuard.exe」をsandboxに動かしたらエラーとなり、実行が出来ませんでした。

■マルウェア対策ソフトのスキャン結果

続いて、今迄の調査結果を見たら、もうおかしいですので、色んなマルウェア対策ソフトをスキャンしました。下記の結果となります↓

スキャンの結果を見ると、確実にマルウェアの証明が出来ました、マルウェア名は下記のようになります↓

ここで追加情報が出ます、下記の画像となります、私は何も言えません↓

スキャンの結果を見ると、確実にマルウェアの証明が出来ました、マルウェア名は下記のようになります↓

W32/Internet-Trojan-patched-based!Maximus(F-Prot)、Trojan.Generic.5508394(F-Secure/GData/BitDefender)、Trojan.Win32.Antavmu.xxx(Ikarus/Kaspersky)、Sus/ComPack-C(Sophos)、Trojan.ADH(Symantec)、TROJ_GEN.R21C3BF(TrendMicro)、など

ここで追加情報が出ます、下記の画像となります、私は何も言えません↓

■繋ぐ先のサイトのアナリシス

本件のマルウェアは「221.250.15.7」のIPアドレスにHTTPでやり取りしています、「221.250.15.7」のIP情報を見たらまた驚いたのです、ボットネットの関係ホストの可能性が高いです、下記ネットワークのリンク画像↓

このIP「221.250.15.7」で本件のマルウェアが監視されていると間違いがありません。

念のために221.250.15.7のネットワーク情報とロケーションも日本となりますが、情報は下記となります↓

inetnum: 221.250.15.0 - 221.250.15.15

netname: N-OS0010-268

descr: DIGIROCK,INC.

country: JP

admin-c: JP00022296

tech-c: JP00022296

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20050520

source: JPNIC

inetnum: 221.240.0.0 - 221.255.255.255

netname: usen

descr: UCOM Corp.

descr: FTTH Broad Band Service Provider

descr: 4-2-8, Shibaura, Minato-ku, Tokyo 108-0023,Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

remarks: abuse@ucom.ne.jp

remarks: JPNIC's member direct allocation

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

status: ALLOCATED PORTABLE

changed: ip-apnic@nic.ad.jp 20070221

changed: ip-apnic@nic.ad.jp 20070507

source: APNIC

netname: N-OS0010-268

descr: DIGIROCK,INC.

country: JP

admin-c: JP00022296

tech-c: JP00022296

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20050520

source: JPNIC

inetnum: 221.240.0.0 - 221.255.255.255

netname: usen

descr: UCOM Corp.

descr: FTTH Broad Band Service Provider

descr: 4-2-8, Shibaura, Minato-ku, Tokyo 108-0023,Japan

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

remarks: abuse@ucom.ne.jp

remarks: JPNIC's member direct allocation

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

status: ALLOCATED PORTABLE

changed: ip-apnic@nic.ad.jp 20070221

changed: ip-apnic@nic.ad.jp 20070507

source: APNIC

■マルウェア対応履歴

下記の段取りで対応動きとなります↓

Thu May 19 JST 2011

・本件のマルウェアURLが発見

・研究はじめ

・マルウェア未だアップしている状況

Fri May 20 12:43:54 JST 2011

・研究終わり

・色んなアンチウイルスにサンプルを送る

・ブログのレポートを書く、ブログ警告を提供

・マルウェア・ブラックリスト・ドメインを登録

・マルウェア未だアップしている状況

Sat May 21 12:45:32 JST 2011

・JPCERT/CCへレポート作成

・マルウェア未だアップしている状況

Thu May 26 14:15:09 JST 2011

・マルウェアに入ったサイトに先ほど確認しましたら、

マルウェアのバイナリーが変わってしまいました、同じファイル名で、0byteのexeファイルになりました。

※本件の最期の結論は↓

1. マルウェアの証拠が変わってしまったが、ファイル名前が同じで0byteのexeファイルがアップされています。おかしい不具合がありましたが、WindowsOSの動きの仕様でした。

2. ファイル名が残っている原因が分かりません。そもそも0byteのファイルですね、ファイルを削除すればよかったかと思います。

3. 暫く本件のサイトのモニターをやり続きます。様子見ます

Thu May 19 JST 2011

・本件のマルウェアURLが発見

・研究はじめ

・マルウェア未だアップしている状況

Fri May 20 12:43:54 JST 2011

・研究終わり

・色んなアンチウイルスにサンプルを送る

・ブログのレポートを書く、ブログ警告を提供

・マルウェア・ブラックリスト・ドメインを登録

・マルウェア未だアップしている状況

Sat May 21 12:45:32 JST 2011

・JPCERT/CCへレポート作成

・マルウェア未だアップしている状況

Thu May 26 14:15:09 JST 2011

・マルウェアに入ったサイトに先ほど確認しましたら、

マルウェアのバイナリーが変わってしまいました、同じファイル名で、0byteのexeファイルになりました。

※本件の最期の結論は↓

1. マルウェアの証拠が変わってしまったが、ファイル名前が同じで0byteのexeファイルがアップされています。おかしい不具合がありましたが、WindowsOSの動きの仕様でした。

2. ファイル名が残っている原因が分かりません。そもそも0byteのファイルですね、ファイルを削除すればよかったかと思います。

3. 暫く本件のサイトのモニターをやり続きます。様子見ます

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿