今回のマルウェアJavaScript内容は「見難い」コードを確認する方法の説明です。「見難い」の単語は理解の為に使いましたが、英語ですとobfuscated codeといいます。

マルウェアjavascriptコードは殆どWindows OSのjavaエンジンで動かす目的である、windowsでは全てjavascriptの変換関係のプロセスはjava.dllライブラリーの中にオブジェクトが入っています。

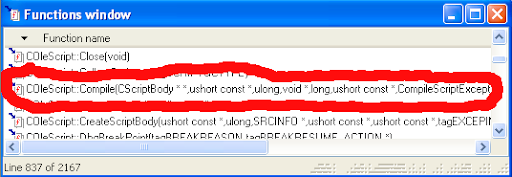

詰り、「java.dll」の「COlescript::Compile()」は「javascriptのeval()」のコマンドと同じ動きです。もっと言うと…ブラウザーで「見難い」javascriptマルウェアコードを動かしたら、「見難い」javascriptをjava.dllをコールし、java.dllの「COlescript::Compile()」で「見難い」javascriptコードを「見やすい」javascriptコードになってから実行されます。

そう言う意味では全てjava.dllの「COlescript::Compile()」の出した結果を確認すれば良いかと思われます。結果はその通りです。このインターセプト方法は可能になります。インターセプトに仕方は下記のスクリーンショットに書いたコードになります↓

※上記の画像をクロックしたら大きく見えます。

↑この経由でjavascriptマルウェアの見難いコードを確実に確認が出来ます。

つづき

---

http://0day.jp

マルウェアリサーチチーム

アドリアン・ヘンドリック

0 件のコメント:

コメントを投稿