現在メールは未だ1つ便利なコミュニケーションツールであり 普段の生活から、ビジネスの関係、ITシステム管理迄結構使います。

色んなデータ(通)を見ると、日本のSMTPの割合は~2%マルウェア添付されたメール、~88%迷惑(スパム)メールと残りは普通のメールとなります。

このエッセーは添付されたマルウェアを詳しく書くつもりですが、私は日本語が未だ弱いのであちこち間違ったら申し訳御座いません。

先ずは現在のメールに添付されるマルウェアのトレンドを説明します。海外に流行ったボットネットのお陰でスパムやマルウェアメール数が増えて来ました。

ぶっちゃけですが海外からのスパムメールは殆どボットネットからです、見やすいように下記の画像をご覧下さい。

※詳細なボットネットからのスパムランキングについてこちらへ

上記のデータの言いたいのは「全体スパムメール割合の80%のスパムソースは上記のボットネットからで数的には毎日大体135,000,000,000スパムメールを送れます。」

ボットネットから送ったスパムメールの中に殆どメールに添付されたマルウェアを送れます、例えGrum、Rustock、Zeus/ZBotとBagleのボットネットです。

「メールに添付されたマルウェア」を書くと長いので以下短くにして「マルウェアメール」にします。

この影響で日本の3月末迄のマルウェアメールを詳しく説明します。

先ずはデータ作り環境の説明です。データ的にはマルウェアメール@起業向けで 関東、関西と東北の起業マルウェアメールレポートを選べました。

メールフィルター製品はK-SHIELDメールアプライアンス製品を選びました。

ウイルス名が色々種類があり混乱にならない為にカスペルスキーのウイルス名ベースでリサーチしました。

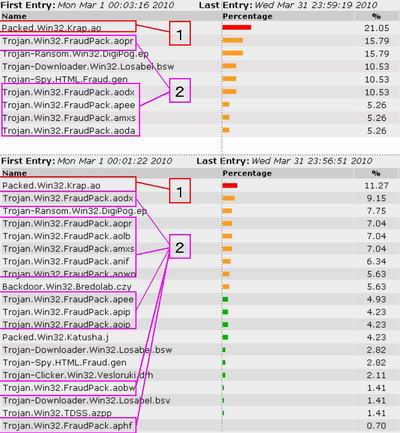

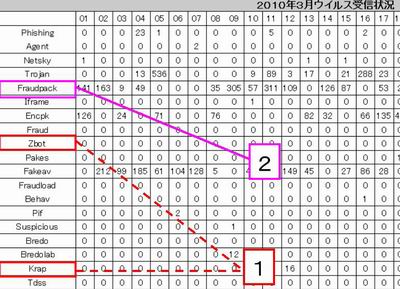

関西と関東のデータは下記となります↓

それと東北からのデータは下記となります↓

上記のデータをアナライズしたら、3月に出た新しいマルウェアがあり、注意しなきゃ行けないマルウェアーは2つがあります、1)「Packed.Win32.Krap.ao」と2)「Trojan.Win32.FraudPack.axxx」です。他には「伝説」マルウェアとIEトロイダウンローダーですので、良く毎月が見ました。何故かこの2つマルウェアの注意が必要かと理由は下記となります↓

※メールにマルウェアを添付された数は20%以上割合がめずらしい状況です。

※新しい種類マルウェアではなく、古いマルウェアだけど追加機能を段々と入られている物ですので注意は必要かと。

※世界に流行っているマルウェアのデータを比べたら日本はマルウェアが来るのは少し遅れてますがこの2つ種類マルウェアは結構早めに来ましたので注意が必要かと。

下記のマルウェアー詳しい説明は下記となります。

1)「Packed.Win32.Krap.ao」

3月から「Packed.Win32.Krap.ao」のウイルスが結構発見されました。

Packed.Win32.Krapはdisk-to-disk又はpc-to-pc感染されるウイルスです。感染されたら色んなPCは疑わしい動きが出ます。詰まりPCのスピードが落ちる、ブラウザーの関係ソフトを動かしたら色んな変な警告ポップアップが出ました、個人情報の関係データが何故か変わる事になりました、など。形的には殆どPACK(圧縮)/Windows PE EXEファイルですからPackedウイルスって呼ばれます。

2月末から3月迄に「Packed.Win32.Krap.ao」の疑わしいファイルが多くて、サンプルのバイナリーをアナライズしたら 下記の結果となります↓

MD5: 0x8A46224A96CAEA3EC00F66EE4C900EA1

SHA-1: 0xDF742FC7750C0095C8A94B43F59CD5EA68978468

ファイルサイズ: 111,104 bytes (1つ圧縮ファイルですが、中身はマルウェアバイナリー発見)

バイナリーを調査したら 4つのマルウェア機能を発見されて 下記は説明です↓

※キーロッがー(keylogger)機能を発見(目的は個人情報盗む事、クレジットカード、ログイン情報など…)

※ボットネット接続機能を発見、恐らくボットネット経由のウイルス、ネットワークを繋がったら直ぐに接続リクエストを外のIPアドレスへ投げる、ネットワークのIPもっと確認しましたらZeus又はZBotのボットネットネットワークでした。

※ステルス(STEALTH)モード又はトランスパレントモードの機能を発見、ようはrootkitが良く持っている機能です、1回インストールされたらシステムから見ると別のOS環境がring-ゼロで動いて ウイルスの確認が難しくなり、ウイルス対策ソフトが検知しにくいですね。

※トロイ木馬機能、外から感染されたPCに色々権限を取られる状況、ファイルダウンロード、次のPCへ感染の仕組みを作る事が出来ます。

↑上記の4つ結論は下記のバイナリーアナライズ結果です↓

【ファイル作る】

感染されたPCにいくつかシステムファイルをつくられた↓

※ウイルス/マルウェアバイナリー

[ウイルスのファイル名+path]%System%\sdra64.exe

このバイナリーはウイルスバイナリーとなります、このパターン基づき「Packed.Win32.Krap.ao」のウイルス名が出ます。

※Windowsシステムで下記3つのhiddenファイルを作られます↓

%System%\lowsec\local.ds

%System%\lowsec\user.ds

%System%\lowsec\user.ds.lll

※Windowsシステムで「%System%\lowsec」のダイレクトリーを作られます。

【メモリーページの動き】

システムプロセスのアドレスに新しい疑わしい新しいメモリーページを作られております↓

services.exe %System%\services.exe 118,784 bytes

lsass.exe %System%\lsass.exe 118,784 bytes

svchost.exe %System%\svchost.exe 118,784 bytes

svchost.exe %System%\svchost.exe 118,784 bytes

svchost.exe %System%\svchost.exe 118,784 bytes

svchost.exe %System%\svchost.exe 118,784 bytes

svchost.exe %System%\svchost.exe 118,784 bytes

alg.exe %System%\alg.exe 118,784 bytes

【Registryの変更/追加】

※新しいregistryレコードを作られます↓

* HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\{334613DB-50C1-B3BE-95ED-E9915A134FF1}

* HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\{43BF8CD1-C5D5-2230-7BB2-98F22C2B7DC6}

* HKEY_USERS\.DEFAULT\Software\Microsoft\Protected Storage System Provider

※作られたregistryの中身は↓

* [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Network]

o UID = "%ComputerName%_0001BC46"

* [HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\{334613DB-50C1-B3BE-95ED-E9915A134FF1}]

{3039636B-5F3D-6C64-6675-696870667265} = F7 09 F2 0D

{33373039-3132-3864-6B30-303233343434} = 47 09 F2 0D

* [HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\{43BF8CD1-C5D5-2230-7BB2-98F22C2B7DC6}]

{3039636B-5F3D-6C64-6675-696870667265} = F7 09 F2 0D

{33373039-3132-3864-6B30-303233343434} = 47 09 F2 0D

* [HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Internet Settings]

ProxyEnable = 0x00000000

※さらにregistry変更も行われております↓

* [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]

Userinit =

* [HKEY_USERS\.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders]

Cookies =

History =

※他の種類を調査したら下記のバイナリーファイルを作る可能性もあります↓

%System%\reader_s.exe

%System%\sdra64.exe

%UserProfile%\reader_s.exe

※このマルウェアの他の名前は下記の一覧となります(この検索は1番時間がかかる事ですね。。。)

PWS:Win32/Zbot.gen!R [Microsoft]

Mal/FakeAV-BW, Mal/FakeAV-AX [Sophos]

Mal/FakeAV-BW [Sophos]

Mal/FakeAV-AX [Sophos]

Gen.Trojan [Ikarus]

Generic PWS.y!bzc [McAfee]

Trojan.Generic [PC Tools]

TrojanDownloader:Win32/Bubnix.A [Microsoft]

Packed.Win32.Krap [Ikarus]

PWS-Zbot.gen.ak [McAfee]

PWS:Win32/Zbot.gen!W [Microsoft]

Trojan Horse [Symantec]

Backdoor.Paproxy [Symantec]

Generic PWS.y!bzs [McAfee]

Mal/Generic-A, Mal/FakeAV-AX [Sophos]

Mal/Generic-A, Mal/FakeAV-BW, Mal/FakeAV-AX [Sophos]

PWS-Zbot [McAfee]

Trojan.Crypt [Ikarus]

Trojan.SuspectCRC [Ikarus]

Trojan.Zbot [PC Tools]

Trojan.Zbot [Symantec]

Trojan:Win32/Delf.HE [Microsoft]

Trojan-Dropper.Win32.Agent.bquv [Kaspersky Lab]

Trojan-Spy.Zbot.cff [PC Tools]

※色んなメールヘッダでメールのIPソースを検索したら、このマルウェアメールがどの国から来たのか…

ロシア と東ヨロッパです。

2)「Trojan.Win32.FraudPack.axxx」 [Kaspersky]

* Trojan.FakeAV [Symantec]

* Troj/FakeAV-B** [Sophos]

* VirTool:Win32/VBInject.gen!DG [Microsoft]

このトロイは昨年9月から流行ってはじまりました。今まで色んな種類でましたが基本の仕組みは変わらずにトロイダウンローダーです。

メールに添付された物が色んな形があります、PDF添付(PDFを開くとJAVASCRIPTを起動されて外からウイルスをダウンロードされます)又はWord/Excelファイルです。ダウンロード

「Trojan.Win32.FraudPack.axxx」トロイを1回実行しますと載せ物アンチウイルスソフトをダウンロードとインストールされます。最近有名のは「Antispyware PRO XP」又は「AntiMalware PRO」など、世界での結構言われた「SCAREWAREソフト/ROGUEセキュリティーソフト」です、ようは偽物という意味ですね。

Win32.FraudPackに送られた偽者ウイルス対策ソフト一覧はこちらへ、色んなポップアップサンプルはこちらへご覧下さい。

SCAREWAREに感染されたユーザーが多くて、ユーザーが騙されてしまったお金をSCAREWAREメーカーに振り込みしてしまいました。ですので昨年の12月このマルウェアーについてFBIワーニンッグが出ました。最近私はSCAREWAREの関係ニュースを良くモニターしたので今年の3月~4月には新しい種類が出て、SCAREWAREのソフト名が変えるよいになりました。

ちなみにSCAREWAREはマルウェアメール意外な感染仕方もあり、Google検索の感染仕組みも結構流行ってますが、詳しい説明はこちらとなります。

では、「Trojan.Win32.FraudPack.axxx」のバイナリーを調査したら下記のマルウェア機能が発見されました↓

※トロイダウンローダー(先にScareWareのトロイがメールに添付されて、実行したらマルウェアーをダウンロードされてしまいます)

※ScareWare/Fakeアンチウイルス/偽物セキュリティツール機能(インストールしたら色んなポップアップが出てきます、狙うのは詐欺です)

サンプル情報↓

MD5: 0xD9A084B49753B2C3A51E6974F196C05C

SHA-1: 0x066FD4320F82CC862DA2ABA6CEEEB1227BDAF10F

ファイルサイズ~933,888 bytes(他のマルウェアファイルサイズと比べたらマルウェアのバイナリーサイズが多いです)

【ファイル作る】

感染されたPCにいくつかシステムファイルを作られた↓

※ウイルス/マルウェアバイナリー

[%ProgramFiles%\Security Central\Security Central.exe

このバイナリーはウイルスバイナリーとなります、このパターン基づき「Packed.Win32.Krap.ao」のウイルス名が出ます。

※Windowsシショットカットで下記3つリンクを作られます↓

%DesktopDir%\Security Central.lnk

%StartMenu%\Security Central\Security Central.lnk

※Windowsシステムで「%StartMenu%\Security Central」と「%ProgramFiles%\Security Central」のダイレクトリーを作られます。

※※「Security Central」というファイルやダイレクトリー名もころころ変われます。

【メモリーページの動き】

このソフトは必ず自分のプロセスが立ち上がるように見えます。

メモリーページには下記の情報を直ぐに発見が出来ます。

%ProgramFiles%\Security Central\Security Central.exe(6,508,544 bytes)

※下記のWindowsサービスを変更されてます↓

ALGサービス(%System%\alg.exe)がストップしまう状況になります。

atsサービス(%Windir%\atsagent.exe /startedbyscm:D78BAF8C-40E2DEBD-ats)がストップしまう状況になります。

【Registryの変更/追加】

追加は↓

HKEY_CURRENT_USER\Software\1208DC8443EFD8854E6DB36579873E06

↑の中に当たらしvalueが出ました⇒

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run]

+ Security Central = "%ProgramFiles%\Security Central\Security Central.exe"

目的は毎回OSを再起動したらこのソフトも起動するようになります。

[HKEY_CURRENT_USER\Software\1208DC8443EFD8854E6DB36579873E06]

+ FRun = "0"

+ O`ld = "Rdbtshux!Bdous`m"

+ Q`ui = "B;]Qsnfs`l!Ghmdr]Rdbtshux!Bdous`m]Rdbtshux!Bdous`m/dyd"

※他の種類を調査したら下記のバイナリーファイルを作る可能性もあります↓

%ProgramFiles%\malwareremoval\malwareremoval.exe

%ProgramFiles%\sav\sav.exe

%System%\frmwrk32.exe

%System%\ieexplorer32.exe

%System%\iehelper.dll

%System%\javasec1.exe

%System%\setupmalwareremoval.exe

%System%\sysfldr.dll

※このマルウェアの他の名前は下記の一覧となります↓

Trojan.Win32.FraudPack [Ikarus]

Downloader [Symantec]

Generic Dropper.cx [McAfee]

Trojan.Win32.FraudPack.aoy [Kaspersky Lab]

Mal/EncPk-CZ [Sophos]

Troj/FakeVir-KH [Sophos]

Generic.dx [McAfee

SpywareProtect2009 [Symantec

Trojan.Win32.FraudPack.aiq [Kaspersky Lab

Trojan.Win32.FraudPack.aiv [Kaspersky Lab

Trojan:Win32/FakeSecSen [Microsoft

XPAntivirus [Symantec

Mal/FakeAV-E [Sophos

Mal/FakeAV-F [Sophos

Packed.Generic.187 [Symantec

Trojan.Win32.FraudPack.gen [Kaspersky Lab

Trojan-Downloader.Win32.Renos.EK [Ikarus

AntiVirus2008 [Symantec

Downloader.MisleadApp [Symantec

FakeAlert-AB.dldr.gen.b [McAfee

Generic Dropper.bw [McAfee

Generic PUP.x [McAfee

Mal/Generic-A [Sophos

Program:Win32/FakeSecSen [Microsoft

SpywareGuard2008 [Symantec

Trojan Horse [Symantec

Trojan.Win32.FraudPack.amm [Kaspersky Lab

Trojan.Win32.FraudPack.ghw [Kaspersky Lab

Trojan.Win32.FraudPack.kho [Kaspersky Lab

Trojan.Win32.FraudPack.mdv [Kaspersky Lab

AntiVirus2009 [Symantec

Backdoor.Paproxy [Symantec

Downloader-BPX [McAfee

FakeAlert-AB.dldr [McAfee

FakeAlert-SpywareGuard [McAfee

Generic Downloader.x [McAfee

Generic.Win32.Malware.Antivirus2008 [Ikarus

Mal/FakeAV-I [Sophos

Mal/FakeAV-I, Mal/EncPk-CZ [Sophos

Mal/TDSSPack-Q, Mal/EncPk-HT, Mal/FakeVirPk-A, Mal/TDSS-A [Sophos

Mal/UnkPack-Fam [Sophos

Program:Win32/Antivirus2008 [Microsoft

Program:Win32/XPAntiVirus [Microsoft

Troj/FakeAV-LS [Sophos

Troj/FakeVir-GH [Sophos

Troj/Fakevir-JL [Sophos

Trojan.Fakealert.ACZ [Ikarus

Trojan.Win32.FraudPack.acs [Kaspersky Lab

Trojan.Win32.FraudPack.afv [Kaspersky Lab

Trojan.Win32.FraudPack.anb [Kaspersky Lab

Trojan.Win32.FraudPack.ang [Kaspersky Lab

Trojan.Win32.FraudPack.gjb [Kaspersky Lab

Trojan.Win32.FraudPack.gmw [Kaspersky Lab

Trojan.Win32.FraudPack.gtv [Kaspersky Lab

Trojan.Win32.FraudPack.hdm [Kaspersky Lab

Trojan.Win32.FraudPack.lk [Ikarus

Trojan.Win32.FraudPack.lk [Kaspersky Lab

Trojan:Win32/FakePowav.B [Microsoft

Trojan:Win32/FakeSpyguard [Microsoft

TrojanDownloader:Win32/Fakeinit [Microsoft

Trojan-PWS.Win32.Papras [Ikarus

Virus.Trojan.Win32.FraudPack [Ikarus

Virus.Win32.FakeAlert.S [Ikarus

Win-Trojan/FakeAlert.9728.C [AhnLab

Win-Trojan/Fraudpack.728064 [AhnLab

これで3月のマルウェアメールレポートが以上です。

---

株式会社ケイエルジェイテック

http://www,kljtech.com

ウイルスモニターセンター

Packed.Win32.Krap.aoマルウェアソースは確実にZeusボットネット/Zbotからです。色んなサンプルメールのIPソースを見ましたらZBOTのネットワークからは殆どで、残りは不明です。

返信削除ZBOTを詳しい情報は沢山書きました、もっとリファレンスが欲しいなら このブログで「Zeus」を検索したら沢山出てきました。

ZBOTからのマルウェアメールがやっとリアルタイムで日本のネットワークに来ました。

返信削除日本のネットワーク情報は最近全世界にはやってしまった?若しくはZeus使っている日本人が居ますかね?疑問が沢山出ます…