本事件はその事件の報告ですので、本事件に感染されたマルウェアが多くて、

IRの対応参考情報と国内セキュリティの注意点為このブログに書きました。

ついさっき下記のshellshock攻撃が来ました↓

フルログはこちら⇒【pastebin】

「Shellshock」攻撃元のIP↓

{

"ip": "64.15.155.177",

"hostname": "ns1.neodepo.com",

"city": "Montrテゥal",

"region": "Quebec",

"country": "CA",

"loc": "45.5000,-73.5833",

"org": "AS32613 iWeb Technologies Inc.",

"postal": "H3G"

}shellshockのbash実行コマンドは下記となります↓

コマンドの説明は↓

shellshock脆弱性に影響されたマシンでperlを実行され、実行が可能マシンから「XSUCCESS!」アタッカーにHTTPの回答で送られます。そして「wget」で49.212.167.43からinfo.logファイルをダウンロードされ、perlで実行してから削除されます。

ファイルダウンロード元のIPは「49.212.167.43」さくらインターネット(日本国内)にあります↓

{

"ip": "49.212.167.43",

"hostname": "www13269uf.sakura.ne.jp",

"city": "Osaka",

"region": "Osaka",

"country": "JP",

"loc": "34.6864,135.5200",

"org": "AS9371 SAKURA Internet Inc.",

"postal": "540-0008"

}ダウンロード証拠↓

--2015-08-30 17:00:01-- hxxp://49.212.167.43/info.log Connecting to 49.212.167.43:80... connected. HTTP request sent, awaiting response... 200 OK Length: 41728 (41K) [text/plain] Saving to: 'info.log' 100%[==============>] 40.75K --.-KB/s in 0.03s 2015-08-30 17:00:01 (1.17 MB/s) - 'info.log' saved [41728/41728]

ダウンロードされたファイル「info.log」はlogファイルじゃなくてperlの実行スクリプトファイルです。

$ myfile info.log info.log: a /usr/bin/perl\015 script executable (binary data) Name : info.log MD5 : 7154218e48436836eb87ceda43d871be SHA256 : 83d467723edda5c2375a4361e5b929371e85ce5d7c885a045323f4dd42a90b3e

一般の方々だとウイルスチェックで確認したらIRC SHELLBOTマルウェアで確認が直ぐに出来ます、リンク⇒【VirusTotal】

shellでのマルウェアチェックした結果は↓

$ date&&vt check ./info.log Sun Aug 30 14:38:22 JST 2015 File name: info.log Detection ratio: 24 / 56 Analysis date: 2015-08-29 08:08:11 UTC ( 21 hours, 30 minutes ago ) File size 40.8 KB ( 41728 bytes ) File type Perl First submission 2015-08-27 18:10:56 UTC ( 2 days, 11 hours ago ) Last submission 2015-08-29 08:08:11 UTC ( 21 hours, 30 minutes ago ) ALYac Backdoor.Perl.Shellbot.F 20150829 AVG PERL/ShellBot 20150829 AVware Backdoor.Perl.IRCBot.a (v) 20150829 Ad-Aware Backdoor.Perl.Shellbot.F 20150829 Arcabit Backdoor.Perl.Shellbot.F 20150829 Avast Perl:Shellbot-O [Trj] 20150829 BitDefender Backdoor.Perl.Shellbot.F 20150829 CAT-QuickHeal Perl/Shellbot.FS 20150829 ClamAV Perl.ShellBot-4 20150829 Cyren Trojan.QPVM-5 20150829 ESET-NOD32 Perl/Shellbot.NAK.Gen 20150829 Emsisoft Backdoor.Perl.Shellbot.F (B) 20150829 F-Secure Backdoor.Perl.Shellbot.F 20150829 Fortinet PossibleThreat.P0 20150829 GData Backdoor.Perl.Shellbot.F 20150829 Ikarus Trojan.Perl.Shellbot 20150829 MicroWorld-eScan Backdoor.Perl.Shellbot.F 20150829 NANO-Antivirus Trojan.Script.Shellbot.dnqthd 20150829 Qihoo-360 Trojan.Generic 20150829 Sophos Mal/PerlBot-A 20150829 TrendMicro PERL_SHELLBOT.SM 20150829 TrendMicro-HouseCall PERL_SHELLBOT.SM 20150829 VIPRE Backdoor.Perl.IRCBot.a (v) 20150829 nProtect Backdoor.Perl.Shellbot.F 20150828

確認の為、本ファイルの中身はpastebinにアップロードし、現在見れます⇒【pastebin】

危ない攻撃機能が沢山あります(DDOS攻撃、バックドアー、ダウンローダー、など)↓

このスクリプトは「213.186.118.35」にあるIRCサーバとチャンネルに接続する事になります、場所はKIEV、ウクライナ↓

{

"ip": "213.186.118.35",

"hostname": "awplanet.com",

"city": Kiev,

"country": "UA",

"loc": "50.4500,30.5233",

"org": "AS6849 JSC Ukrtelecom"

}info.logにircのアクセス情報が書いてあります。調査と事件証拠集まりデータの為に必要で、下記の情報です↓

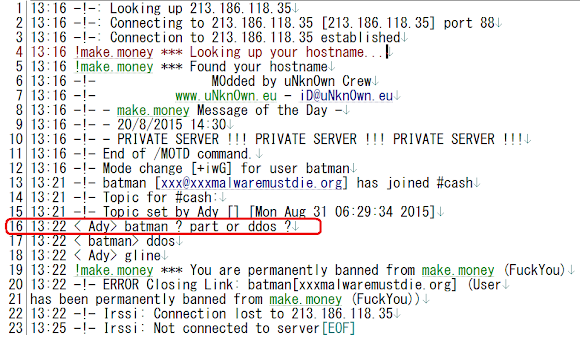

取り合えずIRCボットサーバ迄アクセスしましたので、本shellshockで感染されたホストを取りました。

結果の一覧は447がありますが、ここでフルデータのアクセスが出来ます⇒【pastebin】

取ったデータの中に単純に「.jp」をegrepしたら39点の日本国内ホスト名が出ます↓

(157): >> :mailman!dracon@w250244.ppp.asahi-net.or.jp NOTICE organza : mIRC v6.15 Khaled Mardam-Bey (158): >> :winny!mu@ipbfn004-023.kcn.ne.jp NOTICE organza : mIRC v6.31 Khaled Mardam-Bey (163): >> :brigitta!tupac@58x159x136x10.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v6.2 Khaled Mardam-Bey (168): >> :kbee-1739!poesje@FL1-49-129-209-23.stm.mesh.ad.jp NOTICE organza : mIRC v7.15 Khaled Mardam-Bey (170): >> :tennis!smck@g059234.ppp.asahi-net.or.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey (177): >> :xxx!secret@116.91.113.83.ap.gmobb-fix.jp NOTICE organza : mIRC v6.31 Khaled Mardam-Bey (181): >> :sweetlady!skylink@ntkngw495058.kngw.nt.ftth.ppp.infoweb.ne.jp NOTICE organza : VERSION - unknown command. (196): >> :borre-3666!andjela@www2.px.tsukuba.ac.jp NOTICE organza : mIRC v6.31 Khaled Mardam-Bey (205): >> :wp!hlios@pcwave3.ice.uec.ac.jp NOTICE organza : VERSION - unknown command. (207): >> :asmodizz-7031!joe@w0109-49-135-70-143.uqwimax.jp NOTICE organza : mIRC v6.2 Khaled Mardam-Bey (218): >> :wing-93!monroe@p8172-ipbfp603daianji.nara.ocn.ne.jp NOTICE organza : mIRC v6.15 Khaled Mardam-Bey (219): >> :imp-618!pshyche@i60-34-249-87.s41.a028.ap.plala.or.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey (250): >> :vento-1421!kbee@ntmygi093099.mygi.nt.ngn2.ppp.infoweb.ne.jp NOTICE organza : mIRC v7.15 Khaled Mardam-Bey (264): >> :luny!szern@aquarius.citizen.co.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey (279): >> :anjing-9056!blondenor@58x157x34x218.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v6.16 Khaled Mardam-Bey (311): >> :pszaah-8138!vodafone@i58-95-131-131.s10.a027.ap.plala.or.jp NOTICE organza : mIRC v6.31 Khaled Mardam-Bey (324): >> :marco!jason@FL1-60-236-8-130.tky.mesh.ad.jp NOTICE organza : mIRC v7.15 Khaled Mardam-Bey (327): >> :tato!raye@aa2002121314005.userreverse.dion.ne.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey (328): >> :moladmin-2141!cread@KD113154079170.ppp-bb.dion.ne.jp NOTICE organza : VERSION - unknown command. (338): >> :willgood!clbiz@KD124210068121.ppp-bb.dion.ne.jp NOTICE organza : mIRC v6.17 Khaled Mardam-Bey (340): >> :mrx-3690!zinj@p7cdba55e.tokyff01.ap.so-net.ne.jp NOTICE organza : mIRC v6.21 Khaled Mardam-Bey (341): >> :jockey!acrima@061204042226.rev.datacenter.ne.jp NOTICE organza : mIRC v6.17 Khaled Mardam-Bey (350): >> :dusica!johnny@61-194-77-193.gip-stap.canvas.ne.jp NOTICE organza : mIRC v5.91 K.Mardam-Bey (367): >> :davide!anjing@58x12x20x139.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v6.03 Khaled Mardam-Bey (373): >> :cintat-7211!spanker@59x87x56x226.ap59.ftth.ucom.ne.jp NOTICE organza : mIRC v6.31 Khaled Mardam-Bey (375): >> :mythic!master@113x42x213x125.ap113.ftth.ucom.ne.jp NOTICE organza : VERSION - unknown command. (376): >> :psioncore!dragon@58x156x128x245.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v6.21 Khaled Mardam-Bey (377): >> :zwsiew!terence@p2116-ipbf306koufu.yamanashi.ocn.ne.jp NOTICE organza : mIRC v5.91 K.Mardam-Bey (380): >> :mephisto!luny@p337233-ipngn5801sapodori.hokkaido.ocn.ne.jp NOTICE organza : mIRC v6.15 Khaled Mardam-Bey (383): >> :venusguy!vodafone@zaq31fb8490.zaq.ne.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey (385): >> :khan!vento@58x156x233x194.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v6.21 Khaled Mardam-Bey (413): >> :sorceress!cruizer@58x80x3x227.ap58.ftth.ucom.ne.jp NOTICE organza : mIRC v5.91 K.Mardam-Bey (420): >> :shekel!mpdike@110-133-182-65.rev.home.ne.jp NOTICE organza : VERSION - unknown command. (422): >> :whiskey-3252!gold@ns.kagiken.co.jp NOTICE organza : mIRC v6.21 Khaled Mardam-Bey (429): >> :kralj!sexbolek@KD106167135169.ppp-bb.dion.ne.jp NOTICE organza : mIRC v5.91 K.Mardam-Bey (430): >> :gili!aus@FL1-60-236-77-37.tky.mesh.ad.jp NOTICE organza : mIRC v7.15 Khaled Mardam-Bey (436): >> :dimkam!mooks@113x35x33x91.ap113.ftth.ucom.ne.jp NOTICE organza : mIRC v6.03 Khaled Mardam-Bey (442): >> :kasandra!jn@113x38x140x190.ap113.ftth.ucom.ne.jp NOTICE organza : mIRC v6.21 Khaled Mardam-Bey (443): >> :vanda!stinga@w218187.ppp.asahi-net.or.jp NOTICE organza : mIRC v6.14 Khaled Mardam-Bey

尚、取ったデータの生IPアドレス情報のみをegrepしたら200以上があるので、GeoIPへ回すと下記の日本国内のIPも出ました↓

$ cat ip.txt |bash /malware/checkdomains/origin.sh jp 1.21.56.58||2519 | 1.21.0.0/16 | VECTANT | JP | cocospace.com | 21Company 116.91.113.83|116.91.113.83.ap.gmobb-fix.jp.|2519 | 116.91.0.0/16 | VECTANT | JP | gmo.jp | GMO Internet Inc. 124.33.149.134||17506 | 124.32.0.0/14 | UCOM | JP | directors.co.jp | Directors Company Co. Ltd. 219.122.47.91||17511 | 219.122.32.0/19 | K | JP | 2iij.net | Kyoto International Conference Center 49.143.242.14|bdb.14.s-port.biz.|18068 | 49.143.240.0/21 | ACROSS | JP | s-cnet.ne.jp | TOCOCHANNEL SHIZUOKA corporation 61.120.126.108||2516 | 61.120.0.0/17 | KDDI | JP | kddi.com | KDDI Corporation 61.206.239.157||9365 | 61.206.224.0/20 | ITSCOM | JP | itscom.jp | ITS Communications Inc. $本事件の報告をさくらインターネットさんとJP-CERTに送りました。

上記のホスト一覧はDDOSマシンとして悪用される積りです。

直接容疑者からの確認の証拠も取りました(そのバットマンは僕です)↓

危険なのでそのホストからperlマルウェアスクリプトを削除して欲しいです。

全て感染された日本国内のLinuxホストの一覧は下記のホスト名/IPとなります。合計:46台です↓

1.21.56.58 (vectant.ne.jp) 124.33.149.134 (directors.co.jp) 219.122.47.91 (2iij.net) 49.143.242.14 (s-cnet.ne.jp) 61.120.126.108 (KDDI) 61.206.239.157 (itscom.jp) ns.kagiken.co.jp www2.px.tsukuba.ac.jp pcwave3.ice.uec.ac.jp aquarius.citizen.co.jp 116.91.113.83.ap.gmobb-fix.jp w250244.ppp.asahi-net.or.jp ipbfn004-023.kcn.ne.jp 58x159x136x10.ap58.ftth.ucom.ne.jp FL1-49-129-209-23.stm.mesh.ad.jp g059234.ppp.asahi-net.or.jp 116.91.113.83.ap.gmobb-fix.jp ntkngw495058.kngw.nt.ftth.ppp.infoweb.ne.jp w0109-49-135-70-143.uqwimax.jp p8172-ipbfp603daianji.nara.ocn.ne.jp i60-34-249-87.s41.a028.ap.plala.or.jp ntmygi093099.mygi.nt.ngn2.ppp.infoweb.ne.jp 58x157x34x218.ap58.ftth.ucom.ne.jp i58-95-131-131.s10.a027.ap.plala.or.jp FL1-60-236-8-130.tky.mesh.ad.jp aa2002121314005.userreverse.dion.ne.jp KD113154079170.ppp-bb.dion.ne.jp KD124210068121.ppp-bb.dion.ne.jp p7cdba55e.tokyff01.ap.so-net.ne.jp 061204042226.rev.datacenter.ne.jp 61-194-77-193.gip-stap.canvas.ne.jp 58x12x20x139.ap58.ftth.ucom.ne.jp 59x87x56x226.ap59.ftth.ucom.ne.jp 113x42x213x125.ap113.ftth.ucom.ne.jp 58x156x128x245.ap58.ftth.ucom.ne.jp p2116-ipbf306koufu.yamanashi.ocn.ne.jp p337233-ipngn5801sapodori.hokkaido.ocn.ne.jp zaq31fb8490.zaq.ne.jp 58x156x233x194.ap58.ftth.ucom.ne.jp 58x80x3x227.ap58.ftth.ucom.ne.jp 110-133-182-65.rev.home.ne.jp KD106167135169.ppp-bb.dion.ne.jp FL1-60-236-77-37.tky.mesh.ad.jp 113x35x33x91.ap113.ftth.ucom.ne.jp 113x38x140x190.ap113.ftth.ucom.ne.jp w218187.ppp.asahi-net.or.jpクリーンアップの為に上記の情報をシェアさせて頂きます、最新情報を取れたらまたアップデートいたします。

「Tue Sep 1 12:03:16 JST 2015」のアップデート情報

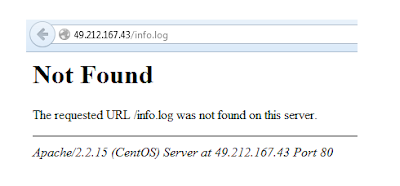

皆様のお蔭でマルウェアファイルがクリーンアップされました。

GET /info.log HTTP/1.1 Accept: */* Host: 49.212.167.43 Connection: Keep-Alive HTTP/1.1 404 Not Found Date: Tue, 01 Sep 2015 03:05:12 GMT Server: xxx/x.x.x.x (xxx) Content-Length: 285 Connection: close Content-Type: text/html; charset=iso-8859-1御協力頂き有難う御座いました。

「Tue Sep 1 15:35:23 JST 2015」のアップデート情報

先ほどの確認下、4台日本国内の新規感染されたマシンをCNCに発見しました↓

122-200-141-248.tlp.ne.jp 122x221x132x46.ap122.ftth.ucom.ne.jp 218-216-75-141.cust.bit-drive.ne.jp ntkngw287164.kngw.nt.ngn2.ppp.infoweb.ne.jp現時点日本国内感染されたマシンの合計は42台です↓

1.21.56.58 (vectant.ne.jp) 124.33.149.134 (directors.co.jp) 219.122.47.91 (2iij.net) 49.143.242.14 (s-cnet.ne.jp) 61.120.126.108 (KDDI) 61.206.239.157 (itscom.jp) 061204042226.rev.datacenter.ne.jp 110-133-182-65.rev.home.ne.jp 113x35x33x91.ap113.ftth.ucom.ne.jp 113x38x140x190.ap113.ftth.ucom.ne.jp 113x42x213x125.ap113.ftth.ucom.ne.jp 122-200-141-248.tlp.ne.jp 122x221x132x46.ap122.ftth.ucom.ne.jp 218-216-75-141.cust.bit-drive.ne.jp 58x12x20x139.ap58.ftth.ucom.ne.jp 58x156x128x245.ap58.ftth.ucom.ne.jp 58x156x233x194.ap58.ftth.ucom.ne.jp 58x157x34x218.ap58.ftth.ucom.ne.jp 58x159x136x10.ap58.ftth.ucom.ne.jp 58x80x3x227.ap58.ftth.ucom.ne.jp 59x87x56x226.ap59.ftth.ucom.ne.jp 61-194-77-193.gip-stap.canvas.ne.jp FL1-60-236-77-37.tky.mesh.ad.jp FL1-60-236-8-130.tky.mesh.ad.jp KD106167135169.ppp-bb.dion.ne.jp KD124210068121.ppp-bb.dion.ne.jp aa2002121314005.userreverse.dion.ne.jp aquarius.citizen.co.jp g059234.ppp.asahi-net.or.jp i58-95-131-131.s10.a027.ap.plala.or.jp i60-34-249-87.s41.a028.ap.plala.or.jp ipbfn004-023.kcn.ne.jp kenmedia.jp ns.kagiken.co.jp ntkngw287164.kngw.nt.ngn2.ppp.infoweb.ne.jp ntmygi093099.mygi.nt.ngn2.ppp.infoweb.ne.jp p2116-ipbf306koufu.yamanashi.ocn.ne.jp p7cdba55e.tokyff01.ap.so-net.ne.jp p8172-ipbfp603daianji.nara.ocn.ne.jp w218187.ppp.asahi-net.or.jp w250244.ppp.asahi-net.or.jp zaq31fb8490.zaq.ne.jp感染されたLinuxマシンの接続がコロコロ変わりますが、監視が非常に難しいですので、確実の情報(上記の一覧)しか報告していません。因みに最終確認では合計の感染されたLinuxマシンは587台で、新規感染=204台, 64台が無くなりました。一覧はJP-CERTさん、警察とInterpolサイバー犯罪の証拠よしてに送りました。

sortにながらcomm(UNIXコマンド)で前回と今回の感染数やホスト名の確認が出来す↓

本件はのインシデント番号は「#OCJP-127」です。

0 件のコメント:

コメントを投稿