最近、ツイッターのおかげで、顔の写真から顔の漫画を作れるようなソフトが流行っているみたいですね。マルウェア種類もこのトレンドに乗って色々出てきたみたいですね。

さっき色々感染レポートを見たら「MyWebFace.exe」とのマルウェアに感染された方々が多いので、サンプルも取れたから調査しました。本件のマルウェアですが、リファレンスが少ない、大きいマルウェア対策メーカー達から情報が少ないので、今調べた結果をここで書きました↓

このサイトからダウンロードの物です↓

※TIPS↑上記画像に書いたURL情報とウェブ検索キーワードをご注意下さい!

ダウンロード情報はこんな感じで↓

※注意点は↑上記の画像に書いたダウンロードサーバドメインです。

----------------------------------------------------------------------

exeを実行したら下記のプロセスが起動されております↓

----------------------------------------------------------------------

1. ファイルをc:\program files\funwebproductsとc:\program files\funwebproducts\にコピーされています。

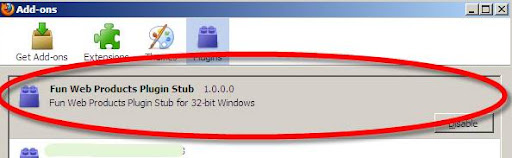

2. c:\program files\funwebproducts\Installr\setupsの中にFirefoxのプラグイン・インストーラーがはいています、起動されています、それでFirefoxのプラグインをインストールされます↓

※上記のプラグインですが、Firefox4以降には影響がありません、Firfox3.xには影響が出ます。

3. ↑続いて、二つWindowsのプロセスが立上ります、1個はレジストリーファイルをアクセスするプロセスです、もう1つはインストーラー実行の後プロセスが残っています。

4. Firefoxが立上ったらプラグインを起動されたので、面白いプラグインと見えますが、問題はPCが再起動されたらいくつかポートが開けます(2回再現しました、1回目は2つ、もう1回目はつポートが開いた/TCP listen状況)。そのポhttp://www.blogger.com/img/blank.gifートを開いたのはマルウェアのプロセスと発見しました。プロセスのバイナリ名がランダムです。

これで危ないと思って、インストールされたマルウェアパッケージの情報を集めます。

5. MyWebFace.exeをインストールされたらアンインストールが出来くて、アンインストールの方法がありません。これを見たら前回このブログに書いた

YouTubeダウンローダーマルウェアと同じ形かと思われます。

---------------------------------------------------

INSTALL/感染されたら確実に下記の情報が出ます↓

---------------------------------------------------

■感染されたレジストリー・キー↓

HKEY_CLASSES_ROOT\CLSID\{147A976F-EEE1-4377-8EA7-4716E4CDD239}

HKEY_CLASSES_ROOT\CLSID\{A4730EBE-43A6-443e-9776-36915D323AD3}

HKEY_CLASSES_ROOT\Typelib\{D518921A-4A03-425E-9873-B9A71756821E}

HKEY_CLASSES_ROOT\Interface\{CF54BE1C-9359-4395-8533-1657CF209CFE}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\{1D4DB7D2-6EC9-47a3-BD87-1E41684E07BB}

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Ext\PreApproved\{63D0ED2C-B45B-4458-8B3B-60C69BBBD83C}

HKEY_LOCAL_MACHINE\SOFTWARE\FocusInteractive

HKEY_LOCAL_MACHINE\SOFTWARE\Fun Web Products

HKEY_LOCAL_MACHINE\SOFTWARE\MyWebSearch

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Multimedia\WMPlayer\Schemes\f3pss

(↑これ以上未だありますが、再現の関係で外したりしましたので。。申し訳御座いません)

■変更/追加されたレジストリーバリュー

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\URLSearchHooks\{00A6FAF6-072E-44cf-8957-5838F569A31D} -> Value: {00A6FAF6-072E-44cf-8957-5838F569A31D}

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\URLSearchHooks\{00A6FAF6-072E-44cf-8957-5838F569A31D} -> Value: {00A6FAF6-072E-44cf-8957-5838F569A31D}

(ウェブで見たらそれぞれMyWebFaceマルウェアのバーション種類による、上記のデータが変ると)

■下記のフォルダーを追加されました↓

c:\program files\funwebproducts

c:\program files\funwebproducts\Installr

c:\program files\funwebproducts\Installr\1.bin

c:\program files\funwebproducts\Installr\2.bin

c:\program files\funwebproducts\Installr\Cache

c:\program files\funwebproducts\Installr\setups

c:\program files\funwebproducts\screensaver

c:\program files\funwebproducts\screensaver\Images

c:\program files\mywebsearch

c:\program files\mywebsearch\bar

c:\program files\mywebsearch\bar\1.bin

c:\program files\mywebsearch\bar\Settings

■マルウェアファイル↓

c:\program files\funwebproducts\Installr\1.bin\F3EZSETP.DLL

c:\program files\funwebproducts\Installr\1.bin\F3PLUGIN.DLL

c:\program files\funwebproducts\Installr\1.bin\NPFUNWEB.DLL

c:\program files\funwebproducts\Installr\2.bin\F3EZSETP.DLL

c:\program files\funwebproducts\Installr\2.bin\F3PLUGIN.DLL

c:\program files\funwebproducts\Installr\2.bin\NPFUNWEB.DLL

c:\program files\funwebproducts\Installr\Cache\2A4B897C.exe

c:\program files\funwebproducts\Installr\Cache\files.ini

c:\program files\mywebsearch\bar\1.bin\M3HIGHIN.EXE

c:\program files\mywebsearch\bar\1.bin\M3TPINST.DLL

c:\program files\mywebsearch\bar\1.bin\MWSOEMON.EXE

c:\program files\mywebsearch\bar\1.bin\MWSOESTB.DLL

c:\program files\mywebsearch\bar\Settings\s_pid.dat

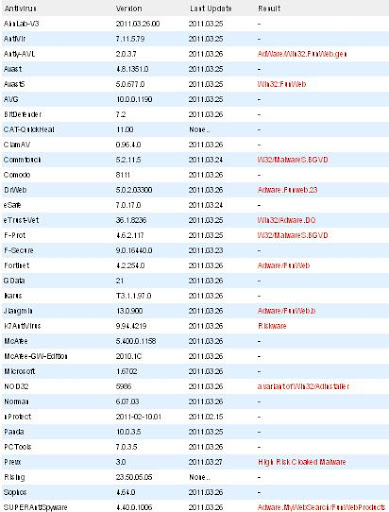

↓サンプルがVirusTotalに登録しましたが、下記の検知結果でした(クリックしたら結果のページを見えます)↓

↑スキャナーの見地結果見たらAdWareと殆ど書いてあります。それとも、大きいマルウェア対策メーカーは殆ど検知が出来てません。バックドア動きが確認しましたので、トロイ可能性が高いです。さらに、そのポートは開いたらデータ受信と送信が発見してないので、不思議です。

リファレンスですが下記のウイルス名も本件のマルウェアの検知結果です↓

Symantec 20101.3.0.103 2011.03.26 「Suspicious.Cloud.5」

Kaspersky 7.0.0.125 2010.11.07 「not-a-virus:AdWare.Win32.FunWeb.di」

NOD32 5597 2010.11.06 「a variant of Win32/AdInstaller」

K7AntiVirus 9.94.4219 2011.03.26 「Riskware」

結論は、対策ソフトで検知が出来ると出来ないマルウェアがあります。マルウェアにかんせんさせる為にマルウェアメーカーがトレンドを見て沢山便利なツールを作っています。やはり、安全第一で、リファレンスが無い無料ソフトをなるべく使わないで下さい。

上記のレポートは調査した物ですので、マルウェアが危険な物ですので、専門きゃないとやらないで下さい、何かやられたら私は責任が取りませんのでご了承下さい。

---

ゼロデイ・ジャパン

http://0day.jpマルウェア研究所