今迄Zeusボットネットワークから送ってくれたのスパムメールやマルウェアメールが沢山発見されました。はじめて発見された時から、Zeus/ZBotが、クライムウェアパックに付いて色々アドバンス技術が持っているマルウェアシステムだと思って我々はずっとモニターしております。前回のブログ内容にもZeus/ZBotの事を沢山書きました(

【1】 【2】 【3】 【4】)

今現在Zeus/ZBotの”クライムパック”ボットネット事態にメージャーバーションアップがあります。先週から「Zeusボットネットバーション3」はインターネットのブラックマーケットで$400で販売されており、現状一番人気ボットネットになっております。下記はZeus/ZBot v3の新しい機能のサマリーです↓

1)銀行ターゲットの違い前回バーションと違い、Zeus v3はスペイン、ドイツ、アメリカとイギリスのオンライン銀行の情報を狙ってます(前回は全世界の銀行HTTP/HTTPS情報を設定が出来ましたは今回は出来ない)

2)プリ・セットの設定ファイル標準設定の中に沢山オンライン銀行のアクセス情報が入ってます、詰り下記の一覧です(Zeus v3の設定ファイルからコピーペした)

#

https://*chase.com/*

#

http*://*first-direct.com*

#

http*://*h-l.co.uk*

#

http*://*hsbc.co.uk*

#

http*://*online.ybs.co.uk*

#

https://bnycash.bankofny.com/

#

http*://*ulsterbankanytimebanking.co.uk*

#

https://www.53.com/servlet/efsonline/index.html*

#

https://www.bankofamerica.com/*

#

https://www.bbvacompass.com/contact/

#

https://passport.texascapitalbank.com/Default.aspx

#

https://www.halifax-online.co.uk/MyAccounts/MyAccounts.aspx*

#

https://www.nashvillecitizensbank.com/olbb/Login2FA.asp

#

https://www.nationalcity.com/consultnc/

#

https://www.ffsbkyonline.com/*

#

https://www.frostbank.com/sitemap/Pages/default.aspx

# https://www.cbolobank.com/business/login/Login.jsp

# https://www.commerzbanking.de/*/cowis.js*

#

https://meine.deutsche-bank.de/*

#

https://finanzportal.fiducia.de/*/portal*

#

https://internetbanking.gad.de/ptlweb/WebPortal*

#

https://be.cajamurcia.es/BEWeb/2043/6043/portal_inicio_identificacion.action*

#

https://*.cajasoldirecto.es/2106/js/MOD3.js*

#

https://www.caixaterrassa.es/SESSIONS/SFObe*

3)Zeus/Zbotのコントロール国前回と同じロシアからです。

4)Zeus/ZBotのターゲット情報下記2010年のZeus/ZBotの国ベースのターゲット割合情報です

credit: CA

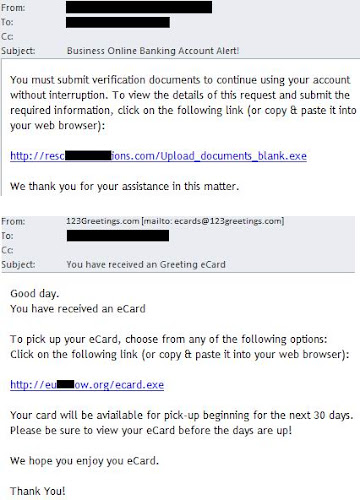

5)最新版Zeus3から送ってくれたメールサンプル情報↓下記みたいなのサンプルが一番多いですが内容はころころ変わります。現状では英語版が多いですので日本語版のサンプルが見つかりません。但し、Zeusボットネットから投げてくれたメールは日本にも沢山発見されてます。

---

http://0day.jpマルウェアリサーチチーム