hxxp://www.occh.or.jp/

当時、下記のサイトも「RedKit Exploit」感染受け側の動きを発見し、確認しました↓

hxxp://takaradukakanban.ciao.jp/vcolrvf.php hxxp://sunatable.sunnyday.jp/nbwqrnw.php hxxp://8014d74c3f5c9f62.lolipop.jp/qqovfdp.php hxxp://324c888c03da2c5.lolipop.jp/rsarctj.php hxxp://trustwork.co.jp/esd.php [CLEAN 404] hxxp://mf3japan.jp/psikcqs.php hxxp://katagi-weblogs.lolipop.jp/oklkxlp.php hxxp://1224c888e2371310.lolipop.jp/yfsojxy.php hxxp://sekkousaisei.sakura.ne.jp/arcwqjl.php hxxp://komichi.sakura.ne.jp/lgfrshv.php [CLEAN 500] hxxp://4234fb991c1f110e.lolipop.jp/dpurctv.php hxxp://the-company.jp/vblaqlx.php [CLEAN 403] hxxp://dp22165320.lolipop.jp/lpjbgkm.php hxxp://kouma-h.xsrv.jp/kjbypgc.php [CLEAN 404] hxxp://7344ee9a4ebb9132.lolipop.jp/nmtcehf.php

このブログには上記の事を説明させて頂きます。

hxxp://www.occh.or.jp/のサイトは「大阪府文化財センター」となります。このサイトには沢山アクセスが来ると思います。7月1日のDEFCONミーティング後に「そのサイトに感染されたそうで…」との質問が頂き、調査させて頂きました。報告した方には有難う御座いました。

普通のアクセスしたら下記のサイトを見えます↓

アクセスした時のHTTPのログを見たらあやしい所が無いように見えます↓

URL: hxxp://www.occh.or.jp/ GET / HTTP/1.1 Host: www.occh.or.jp User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:12.0) Gecko/20100101 Firefox/12.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive Cookie: 6efed43c90ee68ca9af1e4865289462d=salcbvn6kiijnniiu5ir9n24c7 If-Modified-Since: Sat, 13 Jul 2013 07:28:02 GMT : HTTP/1.1 200 OK Date: Sat, 13 Jul 2013 07:34:28 GMT Server: Apache P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM" Expires: Mon, 1 Jan 2001 00:00:00 GMT Last-Modified: Sat, 13 Jul 2013 07:34:29 GMT Cache-Control: post-check=0, pre-check=0 Pragma: no-cache X-Powered-By: PleskLin Connection: close Transfer-Encoding: chunked Content-Type: text/html; charset=utf-8 : GET /index.php?option=com_content&view=category&layout=blog&id=38&Itemid=38 HTTP/1.1 Host: occh.or.jp User-Agent: Mozilla/5.0 (Windows NT 5.1; rv:12.0) Gecko/20100101 Firefox/12.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: ja,en-us;q=0.7,en;q=0.3 Accept-Encoding: gzip, deflate Connection: keep-alive Referer: http://www.occh.or.jp/ Cookie: 6efed43c90ee68ca9af1e4865289462d=5428oponi1ce4mki66ck4ls7v6 If-Modified-Since: Sat, 13 Jul 2013 07:28:04 GMT : HTTP/1.1 200 OK Date: Sat, 13 Jul 2013 07:34:29 GMT Server: Apache P3P: CP="NOI ADM DEV PSAi COM NAV OUR OTRo STP IND DEM" Expires: Mon, 1 Jan 2001 00:00:00 GMT Last-Modified: Sat, 13 Jul 2013 07:34:29 GMT Cache-Control: post-check=0, pre-check=0 Pragma: no-cache X-Powered-By: PleskLin Content-Length: 6362 Connection: close Content-Type: text/html; charset=utf-8

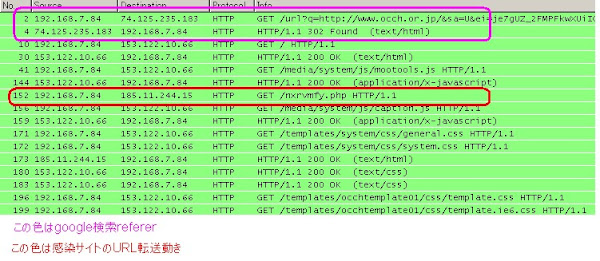

さらにHTTPレクエストをパケットキャップチャーで確認したら、変なURLに飛ばされる動きをはっきり見えます。念のためにGoogle検索からのrefererを今回使いました↓

↑転送の分だけをフォローしたら↓

今日はロシアの.ru(shkolavokala-nn.ru/nxrvmfy.php)ドメインに転送されてしまったと確認が出来ましたが前の日も確認したので、別のサイトに飛ばされました→「maviceu.com/xeksbrw.php」、証拠は→【こちら】

前の日のログは↓

--2013-07-12 22:44:21-- hxxp://maviceu.com/xeksbrw.php Resolving maviceu.com... seconds 0.00, 46.218.144.242 Caching maviceu.com => 46.218.144.242 Connecting to maviceu.com|46.218.144.242|:80... seconds 0.00, connected. : GET /xeksbrw.php HTTP/1.0 Referer: http://www.occh.or.jp/ User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: maviceu.com Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 HTTP request sent, awaiting response... : HTTP/1.1 200 OK Date: Fri, 12 Jul 2013 13:44:20 GMT Server: Apache Vary: Accept-Encoding Content-Length: 2 Keep-Alive: timeout=3, max=100 Connection: Keep-Alive Content-Type: text/html : 200 OK Length: 2 [text/html] Saving to: `xeksbrw.php' 2013-07-12 22:44:24 (33.5 KB/s) - `xeksbrw.php' saved [2/2] $ cat xeksbrw.php 2z両方のサイトの回答は同じで「2z」ですね。

↑この転送動きと回答内容を見たら「RedKit Exploit Kit」の動きですので、間違いなく「www.occh.or.jp」サイトのログイン情報がハッカーに取られてしまうかと思われます。海外にも似たような感染サイトが現在増えていましたので、例えば:

hxxp://juleta.ru/ajfxqpd.php hxxp://svoystyle.org/tunkebf.php hxxp://corydora.nl/qcubbfv.php hxxp://sektorsolutions.com/gcikihm.php hxxp://nepcw.com/qhmnmdf.php hxxp://ural.zz.mu/qbccdim.php hxxp://bitboyz.com/wcjofek.php hxxp://zs-pardubicky.cz/ajghuyr.php hxxp://www.masthotels.gr/ewnyvrw.php など…(大体2,000件ぐらいですね)転送先の感染URLのパターンをREGEXで書くと下記のようになります↓

// @unixfreaxjp ~]$ date

// Sat Jul 13 23:13:23 JST 2013

//

// REGEXのパターン↓

\/[a-z]{7}\.php

^^^^^^^^

↑ランダム

// URLQueryで検索したら下記のREGEXで出来ます(noted: FPも出ます…):

\.[a-z]{2,}\/[a-z]{7}\.php$

^^^^^^^^

↑ランダムもう一つRedKitの感染証拠は、もっと見たら、HTTPで取った「www.occh.or.jp」のサイトからのデータには転送コードがありませんので、恐らく「.htaccess」若しくは「php.ini」又は「default.php」には転送コードがあるはずです。この情報基づき監視はには調査をお願いしたいと思います。早めにRedKit感染コードを消して、サイトの管理ログイン情報を一応変えて下さい。

念のために下記はホームページに書いた大阪府文化財センターの連絡先情報なんですが↓

JPRSのドメインDBで検索したらメール情報が出れます↓

a. [ドメイン名] OCCH.OR.JP f. [組織名] 財団法人大阪府文化財調査研究センター g. [Organization] Osaka Center For Cultural Heritage k. [組織種別] 財団法人 l. [Organization Type] Foundation m. [登録担当者] TM8523JP n. [技術連絡担当者] TM8523JP : a. [JPNICハンドル] TM8523JP b. [氏名] などなど c. [Last, First] などなど d. [電子メイル] などなど@occh.or.jp f. [組織名] 財団法人大阪府文化財調査研究センター g. [Organization] Osaka Center For Cultural Heritage k. [部署] 普及資料課 資料情報係 : 株式会社日本レジストリサービス Copyright© Japan Registry Services

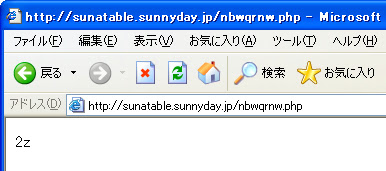

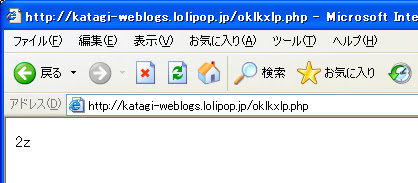

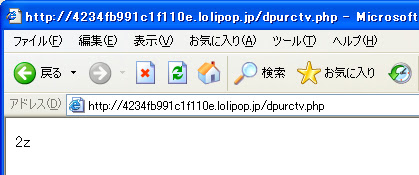

続いて、さっきのRedKitの受け側「2z」回答の話に戻ると、国内の「.jp」のサイトをスキャンして、「2z」の回答が出たサイトを調べました。結構出ましたので、下記の一覧となります。

※他のドメイン「.com/.net/.org/.biz」迄には未だ確認していません。

hxxp://takaradukakanban.ciao.jp/vcolrvf.php hxxp://sunatable.sunnyday.jp/nbwqrnw.php hxxp://8014d74c3f5c9f62.lolipop.jp/qqovfdp.php hxxp://324c888c03da2c5.lolipop.jp/rsarctj.php hxxp://trustwork.co.jp/esd.php [CLEAN 404] hxxp://mf3japan.jp/psikcqs.php hxxp://katagi-weblogs.lolipop.jp/oklkxlp.php hxxp://1224c888e2371310.lolipop.jp/yfsojxy.php hxxp://sekkousaisei.sakura.ne.jp/arcwqjl.php hxxp://komichi.sakura.ne.jp/lgfrshv.php [CLEAN 500] hxxp://4234fb991c1f110e.lolipop.jp/dpurctv.php hxxp://the-company.jp/vblaqlx.php [CLEAN 403] hxxp://dp22165320.lolipop.jp/lpjbgkm.php hxxp://kouma-h.xsrv.jp/kjbypgc.php [CLEAN 404] hxxp://7344ee9a4ebb9132.lolipop.jp/nmtcehf.php

上記のサイトにはいくつかクリーンアップされましたそうで(有難う御座いました)、他には未だ感染されたままでアップされている状態で、残っています。上記のサイトにもRedKitの受け側PHPスクリプトが動いているそうですので、クリーンアップして欲しいです。よく見たら「lolipop.jp」にホスティングされているサイトが多いです【注意が必要】。

証拠は沢山取りましたので、下記の本日ブラウザのスナップショットとなります↓

0 件のコメント:

コメントを投稿