下記の3件はピックアップしたのリアルな調査した事件ですので、参考になるかと思います。

(1)サイト:home.384.jp/zcbeyduz/ (転送先はblackhole感染)

このサイトにアクセスしたら下記のウェブ画像が出ましたが↓

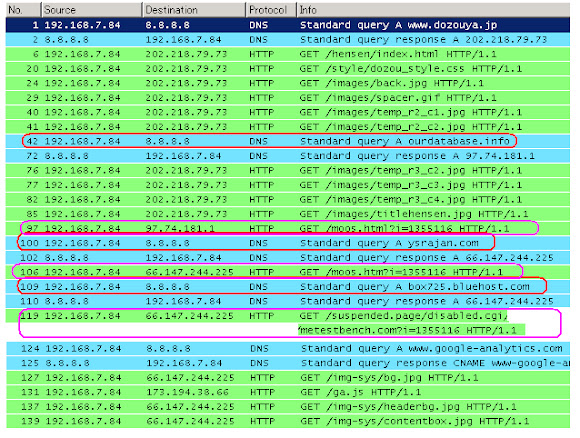

全てHTTPやり取りトラフィックを取ると変な動きを発見されます↓

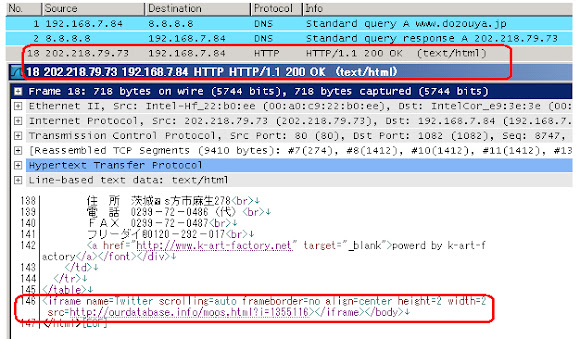

別のIPにHTTPリクエストが飛びますね。httpのトラフィックを確認しましょう↓

↑最初のリクエストしたの回答の中にマルウェア転送コードがありますね。

明確にはindex.htmlの中にそのコードを発見しました。

decode(クラック)すると↓

↑なるほど、ハッカーがオリジナルindex.htmlを取って、書き換えてまたアップロードしました、と分かりました。転送先のURLを見たらBlackhole Exploit Kitのマルウェア感染サイトとなります。

本件の再現はブラウザ無しでも出来ますが、例えば↓

Resolving home.384.jp... seconds 0.00, 202.214.148.12 Caching home.384.jp => 202.214.148.12 Connecting to home.384.jp|202.214.148.12|:80... seconds 0.00, connected. : GET /zcbeyduz/ HTTP/1.0 Referer: http://chelsea.jp User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.8.1.6) Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Host: home.384.jp Connection: keep-alive Keep-Alive: 300 Accept-Language: en-us,en;q=0.5 Accept-Charset: ISO-8859-1,utf-8;q=0.7,*;q=0.7 HTTP request sent, awaiting response... : HTTP/1.1 200 OK Set-Cookie: BIGipServerhome_http_pool=403810496.20480.0000; expires=Mon, 18-Mar-2013 20:33:10 GMT; path=/ Date: Mon, 18 Mar 2013 19:33:10 GMT Server: Apache/1.3.41 (Unix) Last-Modified: Tue, 25 Dec 2012 00:59:08 GMT ETag: "91d50a-117a-50d8fa5c" Accept-Ranges: bytes Content-Length: 4474 Keep-Alive: timeout=5, max=100 Connection: Keep-Alive Content-Type: text/html 200 OK : Stored cookie home.384.jp -1 (ANY) /[expiry 2013-03-19 05:33:10] BIGipServerhome_http_pool 403810496.20480.0000 Length: 4,474 (4.4K) [text/html] 04:33:19 (133.29 KB/s) - `index.html' saved [4474/4474]

(2)サイト:www.dozouya.jp (転送先はredkit感染)

URLが二つがありますが(未だ他にはあると思います)

www.dozouya.jp/hensen/index.html www.dozouya.jp/history/index.html

アクセスしたら下記のウェブ画像が出ましたが...↓

httpトラフィックの量が多いので、おかしい所は下記のように…

↑赤色の流れはトラフィック転送の順番ですが、紫色は送仕の原因ですね。

本件はTDS転送仕組みです。

《TDSとは?》

全国には「TDS」マルウェア転送方法がよく聞きましたが、現在マルウェアのウェブ感染のトップ感染仕組みです。「TDS」、英文では「Traffic Distribution System」との意味合いで日本語ですと「トラフィック流通システム」ですね、名前通りウェブトラフィックを流通する仕組みです。

基本的に悪く無い技術ですが、マルウェア感染の為に結構使われている仕組みなので、悪いイメージになってしまいます。

最近日本国内サイトに、マルウェア感染urlの飛ばす先にTDS仕組みも発見しました。

例えば、マルウェアの感染流れで行くと、TDSの立場的には転送マネージャーですね、こんな感じ↓

転送URL → TDS → Exploit Kit → トロイ・ダウンローダー

このサイトにに書いたマルウェアコードがTDSの「trigger」になります↓

本件は感染はRedKit Exploit Kitの感染仕組みです。

(3)サイト/url:mobile.mom-n-pop.jp/index.html(転送先はロシアのサイト)

基本的に(1)と(2)に似ています。URLをアクセスしたら↓

少し時間が立ってから.RU(ロシア)のサイトへ自動転送…

index.htmlにはRedKit Exploit Kitの感染コードも発見しました。

下記の赤色トラフィックがマルウェア転送コードで紫色がTDS転送先のURLです。

↑本件もTDSですが、転送先のサイトは.RUサイトに設定されましたね…

皆さん、もし管理しているウェブサイトにマルウェア転送コードを発見したら、全てホームページのファイルをローカルに保存されたバックアップデータから取り戻した方がいいと思います。

後はウェブサーバの関係ファイルもmodule、php.ini、.htaccess、confファイルの中身をご確認して下さい。

--

【ご注意】

本件のポストに書いた情報は(c)0day.jpのマルウェア研究調査の物となります。調査内容の無断転載禁止です。使いたい方は@unixfreaxjpにご連絡下さい。

0 件のコメント:

コメントを投稿