今回は危ない中国トロイ・バックドア・スパイウェアの感染事件です。感染されたサーバはSOFTBANK/ODNのネットワークで発見しました。調査を続けてみると接続先は韓国関連ネットワークらしく、本件の感染目的は恐らくスパイウェアと思われます。マルウェアのインストーラーファイルがニセMSTC.EXE(リモート・デスクトップ・サービス)のVista版で、実行したらリモート・デスクトップ・サービスを使いマルウェアサービスが立ち上がります。本マルウェアはリモートサーバに暗号化されたデータを送信されます。

さて、詳細情報は下記となります↓

---■下記のサーバ/IP

aop.zeadm.com / 210.175.110.3■下記のURL↓

hxxp://aop.zeadm.com/Run/n12.exe■ダウンロード証拠↓

Thu May 10 00:40:00 JST 2012 --00:42:35-- hxxp://aop.zeadm.com/Run/n12.exe => `n12.exe' Resolving aop.zeadm.com... 210.175.110.3 Connecting to aop.zeadm.com|210.175.110.3|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 408,576 (399K) [application/x-msdownload] 100%[====================================>] 408,576 869.76K/s 00:42:36 (866.39 KB/s) - `n12.exe' saved [408576/408576]■下記のマルウェアファイルです↓

アファイル :「n12.exe」 マルウェア種類: トロイ・ドロッパーバックドア・スパイウェア マルウェア名 : Win32.Trojan.Backdoor "GHOST" Farfli マルウェア機能: ドロッパー、バックドア、スパイウェア■ウイルススキャン結果↓

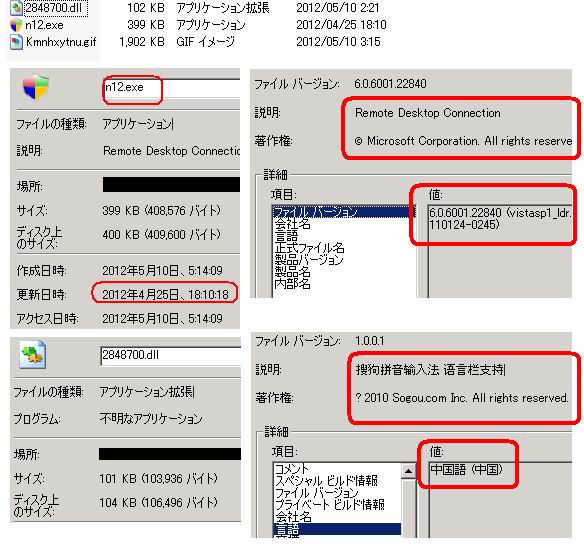

File name: n12.exe MD5: 99521e4f70cc6aea640d224dcf692ba7 File size: 399.0 KB ( 408576 bytes ) File type: Win32 EXE Detection ratio: 28 / 42 Result: [CLICK] Malware Names: nProtect : Dropped:Backdoor.Generic.667362 CAT-QuickHeal : (Suspicious) - DNAScan McAfee : PWS-Lineage!cr K7AntiVirus : Trojan NOD32 : a variant of Win32/Farfli.DV Symantec : Backdoor.Trojan Norman : W32/Suspicious.C6!genr ByteHero : Trojan.Win32.Heur.Gen TrendMicro-HouseCall: TROJ_GEN.RFFCCE6 Avast : Win32:Ghost-D [Trj] ClamAV : PUA.Packed.ASPack Kaspersky : Packed.Win32.Black.d BitDefender : Dropped:Backdoor.Generic.667362 Comodo : TrojWare.Win32.AntiAV.~G F-Secure : Dropped:Backdoor.Generic.667362 DrWeb : Trojan.Siggen.64647 VIPRE : Trojan.Win32.Generic!BT AntiVir : HEUR/Crypted TrendMicro : TROJ_GEN.RFFCCE6 McAfee-GW-Edition : Heuristic.LooksLike.Win32.Suspicious.C Emsisoft : Backdoor!IK Jiangmin : Packed.Black.acod Antiy-AVL : Trojan/Win32.Magania.gen Microsoft : TrojanDropper:Win32/Farfli.E GData : Dropped:Backdoor.Generic.667362 VBA32 : TrojanPSW.Magania.fwej PCTools : Backdoor.Trojan Ikarus : Backdoor AVG : BackDoor.Generic_r.NR このマルウェアを実行したら下記のマルウェア(Malware Driver)のDLLファイルを保存されます↓ File name: 2848700.dll File size: 101.5 KB ( 103936 bytes ) MD5: c7d08848593bfbe6b013b1fd0fca63e6 File type: Win32 DLL Detection ratio: 38 / 42 Result: [CLICK] Malware Name: nProtect : Backdoor/W32.Agent.103936.AN CAT-QuickHeal : Backdoor.Farfli.O McAfee : Farfli TheHacker : Backdoor/Agent.bgrq K7AntiVirus : Backdoor VirusBuster : Trojan.PWS.Magania!d5GYDayVLeg NOD32 : Win32/Farfli.DP F-Prot : W32/Backdoor.Q.gen!Eldorado Symantec : Backdoor.Trojan Norman : W32/Swisyn.CB TrendMicro-HouseCall: TROJ_GAMETHI.SM2 Avast : Win32:Ghost-D 「Trj] ClamAV : Trojan.Spy-84553 Kaspersky : Trojan-GameThief.Win32.Magania.emky BitDefender : Backdoor.Generic.667362 Emsisoft : Backdoor.Win32.Inject!IK Comodo : TrojWare.Win32.Magania.~AAD F-Secure : Backdoor:W32/Agent.DTBB DrWeb : Trojan.Siggen.64647 VIPRE : Trojan.Win32.Redosdru.C (v) AntiVir : BDS/Farfli.klam TrendMicro : TROJ_GAMETHI.SM2 McAfee-GW-Edition : Farfli Sophos : Troj/Farfli-Gen eTrust-Vet : Win32/Farfli.GKI Jiangmin : Backdoor/Agent.dfqj Microsoft : Backdoor:Win32/Farfli.K SUPERAntiSpyware : Trojan.Agent/Gen-Farfli GData : Backdoor.Generic.667362 Commtouch : W32/Backdoor.Q.gen!Eldorado AhnLab-V3 : Win-Trojan/Onlinegamehack.103936.AE VBA32 : TrojanPSW.Magania.fwej PCTools : Backdoor.Trojan Rising : Trojan.Win32.PcClient.x Ikarus : Backdoor.Win32.Inject Fortinet : W32/Magania.AEM!tr AVG : BackDoor.Generic_r.OK Panda : Generic Backdoor もう一つ保存されるマルウェアファイルがあります。これも本マルウェアドライバーです↓ File name: Kmnhxytnu.gif MD5: 2f098717ec61eb2c4ec27a2401643cc6 File size: 1.9 MB ( 1947136 bytes ) File type: Win32 DLL Detection ratio: 36 / 41 Analysis date: 2012-05-09 20:30:23 UTC Result: [CLICK] Malware Name: nProtect : Backdoor.Generic.667362 CAT-QuickHeal : Backdoor.Farfli.O McAfee : Farfli TheHacker : Backdoor/Agent.bgrq K7AntiVirus : Backdoor VirusBuster : Trojan.PWS.Magania!d5GYDayVLeg NOD32 : Win32/Farfli.DP F-Prot : W32/Backdoor.Q.gen!Eldorado Symantec : Backdoor.Trojan Norman : W32/Swisyn.CB TrendMicro-HouseCall: TROJ_MAGAN.SMUM Avast : Win32:Ghost-D [Trj] ClamAV : Trojan.Spy-84553 Kaspersky : Backdoor.Win32.Agent.bgrq BitDefender : Backdoor.Generic.667362 Emsisoft : Backdoor.Win32.Inject!IK Comodo : TrojWare.Win32.Magania.~AAD F-Secure : Backdoor:W32/Agent.DTBB DrWeb : Trojan.Siggen.64647 VIPRE : Trojan.Win32.Redosdru.C (v) AntiVir : BDS/Farfli.klam TrendMicro : TROJ_MAGAN.SMUM McAfee-GW-Edition : Farfli Sophos : Troj/Farfli-Gen eTrust-Vet : Win32/Farfli.GKI Jiangmin : Backdoor/Agent.dfqj Microsoft : Backdoor:Win32/Farfli.K GData : Backdoor.Generic.667362 Commtouch : W32/Backdoor.Q.gen!Eldorado AhnLab-V3 : Win-Trojan/Onlinegamehack.103936.AE PCTools : Backdoor.Trojan Rising : Trojan.Win32.PcClient.x Ikarus : Backdoor.Win32.Inject Fortinet : W32/Magania.AEM!tr AVG : BackDoor.Generic_r.OK Panda : Generic Backdoor■ファイルの見た目は↓

■ドロップされるマルウェア種類説明↓

アファイル :「2848700.dll」 マルウェア種類: トロイ・バックドアのドライバー(DLL) マルウェア名 : Win32.Trojan.Farfli/Eldorado マルウェア機能: リモートホストの接続/データデータのやり取りをする事 アファイル :「Kmnhxytnu.gif」 マルウェア種類: トロイ・バックドアのドライバー(DLL) マルウェア名 : Win32.Trojan.Farfli/Eldorado マルウェア機能: マルウェアサービスを登録及び実行する事■マルウェア説明↓

分かりやすいように行動分析調査から行きます↓1. 本マルウェアを実行したら、下記のファイルを保存されます↓ C:\Program Files\Exqy\Kmnhxytnu.gif (random names) C:\238700.dll (random names) ※因みにマルウェアファイルが自分で削除されます… 2. 下記のレジストリーを追加/変更されます↓ //マルウェアドライバー登録 HKLM\SYSTEM\CurrentControlSet\Services\RemoteAccess\RouterManagers\Ip|DLLPath (Hijack.Iprouter) -> Bad: (C:\238700.dll) -> Good: (%SystemRoot%\System32\iprtrmgr.dll) //マルウェアサービス登録 HKLM\System\CurrentControlSet\Services\FowvywGoeftwoaCgy ImagePath %SystemRoot%\System32\svchost.exe -k imgsvc //マルウェアID/暗号化鍵 HKLM\System\CurrentControlSet\Services\FowvywGoeftwoaCgy\Security Security=0x01001480900000009c000000140000003000000002001c00010000000280 ※)全てREGISTRY VALUE一覧を確認したいなら【こちらへ】 3. 下記のプロセスが立ち上がる↓ Sample //←こんな感じの階段プロセスで +----services.exe (704) +-----svchost.exe (2396) 下記のプロセス↓ Offset(P) Name PID PPID Thds Hnds Time ---------- -------------------- ------ ------ ------ ------ ------------------- 0x06b88580 services.exe 748 704 17 302 2012-05-09 16:19:38 0x0ed60020 svchost.exe 2396 748 5 50 2012-05-09 16:29:21 マルウェアプロセス(2396)が使っているDLLの中に↓ 0x01000000 0x006000 C:\WINDOWS\System32\svchost.exe 0x10000000 0x01c000 c:\program files\exqy\kmnhxytnu.gif 証拠↓

(※)あやしいSVCHOSTプロセスのWinDbg系メモリDUMPファイルを取りました、 確認したい方々が【こちらへ】 4. 下記の新規サービスが立ち上がる↓ Malware Service: Fowvyw Goeftwoa Cgy SERVICE_AUTO_START %SystemRoot%\System32\svchost.exe -k imgsvc ↑見た目を詳しく確認したらRemote Desktop Serviceで登録されています 5. ネットワーク動きを発見↓ 5.1. バックドア Backdoor: Opening 3 TCPports: 139,1034,11416 as backdoors 1つの接続はESTABLISHED TCP/1034 IP Remote Host: 61.196.150.170 X-IP: 170.150.196.61.in-addr.arpa name = 061196150170.cidr.odn.ne.jp. 後の2つはLISTENING 証拠↓

検索したら…↓

5.2. TCPデータやり取り↓ 61.196.150.170に下記のデータを送信されます↓ 00000000 47 68 30 73 74 b9 00 00 00 4c 01 00 00 78 9c 4b Gh0st... .L...x.K 00000010 63 60 60 98 03 c4 ac 40 cc 08 c4 1a 5c 0c 0c 4c c``....@ ....\..L 00000020 40 3a 38 b5 a8 2c 33 39 55 21 20 31 39 5b c1 90 @:8..,39 U! 19[.. 00000030 01 0e fe c4 ea 31 1c 10 9f 53 f8 23 46 8f e1 07 .....1.. .S.#F... 00000040 54 ac 82 b1 81 21 c3 b7 81 c1 e1 01 07 98 0d c2 T....!.. ........ 00000050 4c 50 f3 d8 80 58 00 8a 13 80 6a e0 40 01 8a a1 LP...X.. ..j.@... 00000060 ea 5e 32 33 30 a4 01 75 71 30 20 c4 18 18 19 e5 .^230..u q0 ..... 00000070 40 b4 07 0b 03 c3 77 20 7d 60 05 3b b3 a7 93 af @.....w }`.;.... 00000080 ae 81 99 a5 89 ab 99 81 8b 93 a9 09 03 31 c0 85 ........ .....1.. 00000090 87 81 21 24 b5 28 37 33 2f b1 24 15 6a 36 23 54 ..!$.(73 /.$.j6#T 000000A0 ee 82 4f 03 a6 06 46 46 86 1d 50 7f e1 02 42 40 ..O...FF ..P...B@ 000000B0 3c 01 4d 0c 00 6d 01 22 53 <.M..m." S 回答は下記のデータとなります↓ 00000000 47 68 30 73 74 16 00 00 00 01 00 00 00 78 9c 63 Gh0st... .....x.c 00000010 00 00 00 01 00 01 ...... 00000016 47 68 30 73 74 16 00 00 00 01 00 00 00 78 9c 33 Gh0st... .....x.3 00000026 02 00 00 33 00 33 ...3.3 0000002C 47 68 30 73 74 16 00 00 00 01 00 00 00 78 9c 33 Gh0st... .....x.3 0000003C 02 00 00 33 00 33 ...3.3 証拠↓

→送信されたデータが暗号化されました →接続がKEEP-ALIVEされています →「2 WAY」接続状況です、リモートからいつかバックドアアクセスが来ると思われます。 → 取ったトラフィックキャップチャーPCAPデータダウンロードは【こちらです】

次の調査はバイナリー分析調査結果↓

※packedされたバイナリーですので、reversingした時に結構チャレンジが出ます。 1. ファイル自体の情報↓ Compile Time : 0x4D6F9EF9 [Thu Mar 03 14:00:25 2011 UTC] type EXEC (Executable file) os windows arch i386 bits 32 endian little fd 6 size 0x63c00 mode r-- block 0x40 2. packerの情報↓ 0x1000 0x1000 1536 ←packed 0x2000 0x1000 1536 ←packed 0x3000 0x1000 512 ←packed .rsrc 0x4000 0x20000 49152 ←packed .data 0x24000 0x57000 354816 ←packed .adata 0x7b000 0x1000 0 CRC Checkfail: Claimed: 0 Actual: 470227 Packer: ASProtect v1.2x (New Strain) ASProtect 1.33 - 2.1 Registered -> Alexey Solodovnikov ASProtect v1.23 RC1ASProtect v1.2 Packed Time: 0x4F98A657 [Thu Apr 26 01:35:19 2012 UTC] 3. LangID: 040904B0(English (US) (この中にある2件のDLLは中国語のサインを発見しましたけど…) 4. あやしいアトリビュート↓ 00000000E05E 000000424E5E CompanyName 00000000E078 000000424E78 Microsoft Corporation 00000000E0AA 000000424EAA FileDescription 00000000E0CC 000000424ECC Remote Desktop Connection 00000000E106 000000424F06 FileVersion 00000000E120 000000424F20 6.0.6001.22840 (vistasp1_ldr.110124-0245) 00000000E17A 000000424F7A InternalName 00000000E194 000000424F94 mstsc.exe 00000000E1AE 000000424FAE LegalCopyright 00000000E1CE 000000424FCE Microsoft Corporation. All rights reserved. 00000000E22E 00000042502E OriginalFilename 00000000E250 000000425050 mstsc.exe 00000000E26A 00000042506A ProductName 00000000E2AA 0000004250AA Operating System 00000000E2D6 0000004250D6 ProductVersion 00000000E2F4 0000004250F4 6.0.6001.22840 5. ここでreversing失敗↓ 0x00000507 fe invalid 0x00000508 db invalid 0x00000509 6628963c4d8449 o16 sub [esi+0x49844d3c], dl 0x00000510 fe8d3bf6b7ae dec byte [ebp+0xaeb7f63b] 0x00000516 e9c3e93442 jmp dword 0x4234eede 0x0000051b 0e push cs 0x0000051c dccf fmul st7, st0 0x0000051e df07 fild word [edi] 0x00000520 3867b9 cmp [edi-0x47], ah 0x00000523 10b4908d831c24 adc [eax+edx*4+0x241c838d], dh 0x0000052a 1412 adc al, 0x12 0x0000052c 46 inc esi 0x0000052d 0f695720 punべつpckhwd mm2, [edi+0x20] 0x00000531 28c7 sub bh, al 0x00000533 e0e7 loopnz 0x51c 0x00000535 816bdd6f805f1f sub dword [ebx-0x23], 0x1f5f806f 0x0000053c 80eb36 sub bl, 0x36 0x0000053f 8f invalid 0x00000540 7742 ja 0x584 0x00000542 8f invalid 0x00000543 dbd6 fcmovnbe st0, st6 0x00000545 c3 ret 6. 別の方法で上手く出来た↓ (IDA) //GetProcAddress(); 00424BF4 ; Segment type: Externs 00424BF4 ; _idata 00424BF4 ; FARPROC __stdcall GetProcAddress(HMODULE hModule, LPCSTR lpProcName) 00424BF4 extrn GetProcAddress:dword // GetModuleHandleA(); 00424BF8 ; HMODULE __stdcall GetModuleHandleA(LPCSTR lpModuleName) 00424BF8 extrn GetModuleHandleA:dword // LoadLibraryA(); 00424BFC ; HMODULE __stdcall LoadLibraryA(LPCSTR lpLibFileName) 00424BFC extrn LoadLibraryA:dword //LoadIconA(); 00424D2F ; Imports from user32.dll 00424D2F ; 00424D2F ; HICON __stdcall LoadIconA(HINSTANCE hInstance,LPCSTR lpIconName) 00424D2F extrn LoadIconA:dword //RegCreateKeyExA() 00424D3F ; LONG __stdcall RegCreateKeyExA(HKEY hKey,LPCSTR lpSubKey, DWORD Reserved,LPSTR lpClass,DWORD dwOptions,REGSAM samDesired, LPSECURITY_ATTRIBUTES lpSecurityAttributes,PHKEY phkResult,LPDWORD lpdwDisposition) 00424D3F extrn RegCreateKeyExA:dword //Imports from msvcrt.dll 00424D47 ; int sprintf(char *,const char *,...) 00424D47 extrn sprintf:dword 00424D4B 7. ドロップされたDLLの悪戯コード↓ //C:\238700.dll 0000000147D4 0000100153D4 keybd_event 000000014824 000010015424 mouse_event 00000001487A 00001001547A GetClipboardData 00000001488E 00001001548E GetSystemMetrics 000000014AAC 0000100156AC RegSetValueExA 000000014ABE 0000100156BE RegCreateKeyExA 000000014AE6 0000100156E6 DeleteService 000000014AF6 0000100156F6 OpenServiceA 000000014C36 000010015836 CreateServiceA 000000014C48 000010015848 StartServiceA 000000014CBC 0000100158BC RegDeleteKeyA //XXX.GIF 000000012830 000010013430 deflate 1.1.4 Copyright 1995-2002 Jean-loup Gailly 00000001335C 000010013F5C inflate 1.1.4 Copyright 1995-2002 Mark Adler 000000014350 000010014F50 CreateDirectoryA 000000014392 000010014F92 GetDriveTypeA 0000000143A2 000010014FA2 GetDiskFreeSpaceExA 0000000143B8 000010014FB8 GetVolumeInformationA 0000000143D0 000010014FD0 GetLogicalDriveStringsA 000000014442 000010015042 RemoveDirectoryA 000000014464 000010015064 CreateFileA 0000000144CA 0000100150CA CreateProcessA 00000001465A 00001001525A GetSystemInfo 00000001466A 00001001526A GetComputerNameA 00000001467E 00001001527E GetVersionExA 00000001487A 00001001547A GetClipboardData 000000014AF6 0000100156F6 OpenServiceA 000000014BBE 0000100157BE SetServiceStatus 000000014BD2 0000100157D2 RegisterServiceCtrlHandlerA 000000014C36 000010015836 CreateServiceA 000000014C48 000010015848 StartServiceA 0000000156C8 0000100162C8 ShellExecuteA 0000000156D8 0000100162D8 Shell32.dll 0000000156E4 0000100162E4 SHGetFileInfoA 0000000159BC 0000100165BC CreateProcessA 0000000159CC 0000100165CC \cmd.exe //shellコマンドstring$の連携始まる↓ 0000000162E8 000010016EE8 SYSTEM\CurrentControlSet\Services\ 000000016318 000010016F18 SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost 00000001635C 000010016F5C %SystemRoot%\System32\svchost.exe -k imgsvc 000000017EBA 0000100194BA InternalName //中国環境で作られた分かりやすい証拠 000000017ED4 0000100194D4 SogouPY SogouTSF 000000017EFE 0000100194FE LegalCopyright 000000017F1C 00001001951C ? 2010 Sogou.com Inc. All rights reserved. 000000017FA2 0000100195A2 OriginalFilename 000000017FC4 0000100195C4 SogouTSF.dll■繋ぐ先のIP情報↓

IP: 61.196.150.170 (ADSL/ダイアルアップのですね) Network Information: a. [Network Number] 61.196.150.168/29 b. [Network Name] YYY g. [Organization] YYY co.,ltd m. [Administrative Contact] HK20950JP n. [Technical Contact] HK20950JP a. [JPNICハンドル] HK20950JP b. [氏名] 権 亨津(ケン ヒョンジン) c. [Last, First] Kwon, Hyonjin d. [電子メイル] kwonhj@japannetidc.com f. [組織名] 株式会社YYY g. [Organization] YYY co.,ltd SOFTBANK TELECOM Corp. [Allocation] 61.196.0.0/16 SUBA-931-H02 [Sub Allocation] 61.196.150.0/24【注意】このホストが本マルウェアの責任者と思われます。 ILLEGALなインターネトの使い方をやめさせてもらいたいですね!

■本マルウェアのダウンロードサーバのネットワーク情報↓

Network Information: a. [Network Number] 210.175.110.0/23 b. [Network Name] MARS-SYSTEM g. [Organization] Mars System Co.,Ltd. m. [Administrative Contact] KA351JP n. [Technical Contact] KA351JP p. [Nameserver] dns1.marssystem.co.jp p. [Nameserver] dns3.odn.ne.jp a. [JPNICハンドル] KA351JP b. [氏名] 安藤 圭二 c. [Last, First] Ando, Keiji d. [電子メイル] ando@marssystem.co.jp f. [組織名] 株式会社マルスシステム g. [Organization] Mars System Co.,Ltd. m. [肩書] 代表取締役社長 n. [Title] President o. [電話番号] 052-951-7007 p. [FAX番号] 052-951-8512 y. [通知アドレス] odn-admin@odn.ad.jp [最終更新] 2003/09/05 12:52:24(JST) ns@odn.ad.jp SOFTBANK TELECOM Corp. [Allocation] 210.175.64.0/18※)早くマルウェアファイルを削除して下さい。

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿