今回の発見した物はスパイウェアです。恐らくAPT経由マルウェアですね。よく作ってくれたマルウェアですので、本スパイウェアの目的はバックドアと情報を盗む事です。発見されたマシンも企業向けのサーバですので、かなり危険だと思います。

さて、詳細な情報は下記となりますので、御確認下さい↓

----■感染されたサーバ↓

kaigaifudosan.jp / 115.146.17.174■感染されたURLとサーバの情報↓

hxxp://kaigaifudosan.jp/bac/install_flash_player.exe hxxp://www.kaigaifudosan.jp/bac/install_flash_player.exeサーバ情報↓

Server: Apache/2.2.3 (Red Hat) Last-Modified: Thu, 01 Dec 2011 13:39:24 GMT ETag: "2e90006-b7400-fafefb00" Accept-Ranges: bytes Content-Length: 750592 X-Powered-By: PleskLin■ダウンロード証拠↓(アップされている状況の証拠)

--15:11:11-- hxxp://www.kaigaifudosan.jp/bac/install_flash_player.exe => `install_flash_player.exe' Resolving www.kaigaifudosan.jp... 115.146.17.174 Connecting to www.kaigaifudosan.jp|115.146.17.174|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 750,592 (733K) [application/octet-stream] 100%[====================================>] 750,592 1.13M/s 15:11:12 (1.13 MB/s) - `install_flash_player.exe' saved [750592/750592] --15:11:28-- hxxp://kaigaifudosan.jp/bac/install_flash_player.exe => `install_flash_player.exe' Resolving kaigaifudosan.jp... 115.146.17.174 Connecting to kaigaifudosan.jp|115.146.17.174|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 750,592 (733K) [application/octet-stream] 100%[====================================>] 750,592 1.11M/s 15:11:28 (1.11 MB/s) - `install_flash_player.exe' saved [750592/750592]■マルウェアファイルの見た目↓

-rwx------ 1 750,592 Dec 1 04:39 install_flash_player.exe 5f23dc023ef8160005927368c4740756アイコンとプロパーティを見るとこんな感じですね↓

■ウイルススキャン結果↓

File name: install_flash_player.exe MD5: b2bf8758daf70fcf11deac8952f77bab File size: 733.0 KB ( 750592 bytes ) File type: Win32 EXE Detection ratio: 38 / 42 Analysis date: 2012-04-08 09:41:56 UTC Detection: [CLICK]■マルウェア情報↓

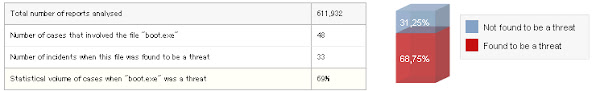

アファイル :「install_flash_player.exe」又は「02ec2b58b9.exe」 マルウェア種類: Win32/トロイ・ドロッパー&バックドアー マルウェア名 : Win32/Delf/Siscos/Backdoor、など マルウェア機能: ドロッパー、バックドアー、キーロガー、メモリ・キャップチャー 説明 : 感染されたパソコンにboot.exeマルウェアをドロップされて実行されて、 リモートマシンに繋ぎます。情報が外から取れるし、送信も可能になります。■マルウェア調査↓

1. はじめに、ファイルの見た目についてのトリック… ウイルス・スキャナーソフトを使うとこのマルウェアファイルがPEファイルと判断されますが、 実はPE EXEファイルです。例えば下記のA社のウイルススキャン結果↓Win32 Executable Generic (58.3%) Win16/32 Executable Delphi generic (14.1%) Generic Win/DOS Executable (13.7%) DOS Executable Generic (13.6%) Autodesk FLIC Image File (extensions: flc, fli, cel) (0.0%)又はウイルストータルの結果↓

File type: Win32 EXEもっと詳しく確認では↓

MIMEType.................: application/octet-stream Subsystem................: Windows GUI MachineType..............: Intel 386 or later, and compatibles TimeStamp................: 2011:02:18 12:13:48+01:00 FileType.................: Win32 EXE PEType...................: PE32 CodeSize.................: 584192 LinkerVersion............: 2.25 EntryPoint...............: 0x8e85c InitializedDataSize......: 165376 SubsystemVersion.........: 4.0 ImageVersion.............: 0.0 OSVersion................: 4.0 UninitializedDataSize....: 0実はアーカイブファイル(PE EXE)で、Borland Delphiでコンパイルされた物です。 証拠は、ファイルの見た目の所に見て頂ければ分かります。 アーカイブの中身のスナップショットも取りました。 PEファイルのSTRUCTUREはこんな感じです↓

.text 4096 576940 577024 6.45 befce8df61e75abc611eff8a562db086 .itext 581632 6820 7168 5.87 b2358b3469f00ec5cf4e8c10abfe57cc .data 589824 11028 11264 4.50 5bd510e51a7455be7cfc7df32d2bcd33 .bss 602112 48088 0 0.00 d41d8cd98f00b204e9800998ecf8427e .idata 651264 16756 16896 5.22 4d6fdcdef9d78641e232a72c93952379 .tls 671744 52 0 0.00 d41d8cd98f00b204e9800998ecf8427e .rdata 675840 24 512 0.21 e7bf35a9e7f2a444fc253cef81fd1c98 .reloc 679936 35196 35328 6.75 c400aab1f3e4609c07abac25c12c65a7 .rsrc 716800 101348 101376 4.58 5ff200a6919943f77748e85eaf50e1522. バイナリー調査

2011年2月18日に作った物が分かりました↓ 0x4D5E546C [Fri Feb 18 11:13:48 2011 UTC] ライブラリーを確認したら下記のDLLがロードされます↓oleaut32.dll advapi32.dll user32.dll kernel32.dll kernel32.dll user32.dll gdi32.dll version.dll kernel32.dll advapi32.dll wsock32.dll kernel32.dll shell32.dll oleaut32.dll ole32.dll URLMON.DLL oleaut32.dll comctl32.dll wininet.dll shell32.dll winmm.dll rasapi32.dll shell32.dll advapi32.dll shell32.dll advapi32.dll netapi32.dll gdiplus.dll advapi32.dll ntdll.dll netapi32.dll AVICAP32.DLL SHFolder.dll WS2_32.DLL msacm32.dll ole32.dll pstorec.dll ole32.dll URL.DLL SHELL32.DLL AVICAP32.DLLこのDLLの使った機能を分散したら→【CLICK】 その中に一番あやしいコールはこちら→【CLICK】 はっきり、バイナリー調査結果はそれだけです、packer/crypterを使わないマルウェア(非常に珍しい) それとも、Anti-Reversing技術も使ってない(もっと珍しい) 上記のDLLとコール情報を見ると色んなマルウェア機能を発見しました。 沢山マルウェアを調査したが、色んな種類マルウェアを見たら、中々完璧に作られた物が無いですね、 大体こんな感じ→①コードを急いで書いたか、②あちこちからの物を使うか、③必ず隠す方法を使う、ですが、 本サンプルを見たら、よーく考えて作った物で、いいプログラマーが開発された物だと思われます、 さらに、あの人がマルウェア開発の権限が無いのプログラマーです。 これを考えると、次の質問は”何故?”になるので、 頼まれたから作ったのかなぁ?と考えています。 この考えが当たると本件のマルウェアは「APT」のマルウェア可能性が出ますね。3. 行動分析調査 3.1. 下記のファイルをパソコンに保存されます↓

C:\WINDOWS\boot.exe boot.exe 819,200 bytes 5f23dc023ef8160005927368c4740756 ※)このバイナリーは本マルウェアのPAYLOADです。3.2. そして、レジストリーに下記の様に追加されました↓

HKEY_CURRENT_USER\Software\DC3_FEXEC HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run winupdater = "%Windir%\boot.exe" HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Winlogon UserInit = "C:\WINDOWS\system32\userinit.exe,%Windir%\boot.exe" ※)パソコンが起動した時又はアップデートした時に本マルウェアのPAYLOADを実行されます。3.3. そして、本マルウェアは下記のコマンドを実行しました↓

%Windir%\explorer.exe shellコマンドライン "C:\WINDOWS\explorer.exe" %Windir%\system32\ping.exe shellコマンドライン "ping 127.0.0.1 -n 5 > NUL del "C:\02ec2b58b9.exe" " ↑メモリー調査でshellのコマンドは上記になったと間違いないですが、 ↑本コマンド”ping”を実行されたら必ずエラーになりますね。。。 %Windir%\boot.exe shellコマンドライン "%Windir%\boot.exe" その後は本マルウェアのプロセスが終了です。3.4. ネットワーク動き↓すべてマルウェアのネットワーク動きはexplorer.exeからです↓ UDP (DNS) REQUESTS: savas123.dyndns.org / 78.168.96.181 TCP CONNECTION ATTEMPTS: from localhost:1032 to 78.168.96.181:81 from localhost:1028 to 78.168.96.181:81 from localhost:4048 to 78.168.96.181:81 from localhost:ランダム to 78.168.96.181:81↑パケットキャップチャーをしたらDNSとSYN/ACKの動きはこんな感じ↓

↑繋がったら下記のCMDのSHELLで確認が出来ました↓

送信されたデータをキャップチャーしたら下記となります↓

00000000 | 4B45 4550 414C 4956 4539 3936 3430 4B45 | KEEPALIVE99640KE 00000010 | 4550 414C 4956 4531 3030 3634 304B 4545 | EPALIVE100640KEE 00000020 | 5041 4C49 5645 3130 3136 3430 4B45 4550 | PALIVE101640KEEP 00000030 | 414C 4956 4531 3032 3634 304B 4545 5041 | ALIVE102640KEEPA 00000040 | 4C49 5645 3130 3336 3430 4B45 4550 414C | LIVE103640KEEPAL 00000050 | 4956 4531 3034 3634 304B 4545 5041 4C49 | IVE104640KEEPALI 00000060 | 5645 3130 3536 3430 4B45 4550 414C 4956 | VE105640KEEPALIV 00000070 | 4531 3036 3634 304B 4545 5041 4C49 5645 | E106640KEEPALIVE 00000080 | 3130 3736 3430 4B45 4550 414C 4956 4531 | 107640KEEPALIVE1 00000090 | 3038 3634 30 | 08640キーロガー機能↓

user32.dll.GetKeyboardType Hint[0] user32.dll.LoadKeyboardLayoutA Hint[0] user32.dll.GetKeyboardState Hint[0] user32.dll.GetKeyboardLayoutNameA Hint[0] user32.dll.GetKeyboardLayoutList Hint[0] user32.dll.GetKeyboardLayout Hint[0] user32.dll.ActivateKeyboardLayout Hint[0]メモリー/CLIPBOARDキャップチャー機能↓

user32.dll.SetClipboardData Hint[0] user32.dll.RegisterClipboardFormatA Hint[0] user32.dll.OpenClipboard Hint[0] user32.dll.IsClipboardFormatAvailable Hint[0] user32.dll.GetClipboardData Hint[0] user32.dll.EnumClipboardFormats Hint[0] user32.dll.EmptyClipboard Hint[0] user32.dll.CloseClipboard Hint[0]4. 本マルウェアの情報調査↓

■感染されたサーバの登録情報(手続きの為に)

IP: 115.146.17.174 inetnum: 115.146.16.0 - 115.146.31.255 netname: CPI-NET descr: KDDI Web Communications Inc. country: JP admin-c: YM12747JP tech-c: YM12747JP a. [JPNICハンドル] YM12747JP b. [氏名] 森川 慶彦 c. [Last, First] Morikawa, Yoshihiko d. [電子メイル] tech@cpi.ad.jp f. [組織名] 株式会社KDDIウェブコミュニケーションズ g. [Organization] KDDI Web Communications Inc. o. [電話番号] 03-3238-5783 p. [FAX番号] 03-3238-5781 [Domain Name] KAIGAIFUDOSAN.JP [Registrant] Amanda Fulton [Name] Amanda Fulton [Email] amanda.fulton()arena-kk.com [Postal code] 166-0002 [Postal Address] 3-43-13 Koenji-kita Suginami-ku Tokyo [Phone] 81353578387 インターネット&ルーティング情報↓

ゼロデイ・ジャパン http://0day.jp

マルウェア研究所

Analyst: アドリアン・ヘンドリック / Hendrik ADRIAN

Sponsored by: 株式会社ケイエルジェイテック

Tweet

TO BE NOTICED: All of the findings and exposed material in this site is belong to the site owner and is an original

materials. Any COPY of research material without written permission from unixfreaxjp/site owner is strictly prohibited. Any attempt to camouflage and attempt to owning this research material will be prosecuted by law.

0 件のコメント:

コメントを投稿