また日本のサービスにマルウェアを発見しました。昨日から本件のマルウェア下記のサイトに見つけたので、色々チェックしてから今確実にマルウェアの確認が出来て報告させて頂きます。

■マルウェアのソースの説明

今回のマルウェアの種類はWindowsOS経由のトロイです。検知が出来てので、結果は下記のマルウェア名ようになります↓

※Virus Totalのスキャン結果はこちらです

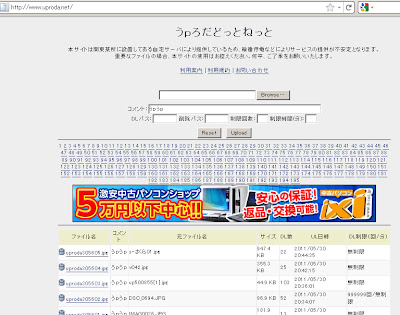

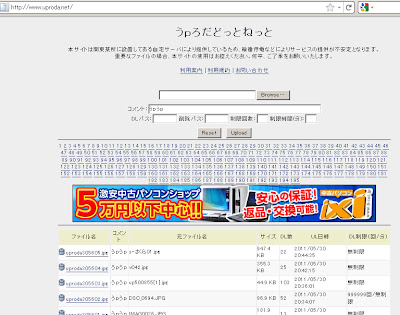

今回のマルウェアは下記のドメインに発見しました↓

http://www.uproda.net

サイトのスナップショットは下記となります↓

マルウェアのURLは下記のURLとなります↓

hxxp://www.uproda.net/down/uproda304784.rar

(警告、今現在マルウェアのダウンロードが未だできている状況で危ないなので、専門の方々じゃないと試して見ないで下さい)

マルウェアの感染仕組みは、色んな日本の掲示板にマルウェアのダウンロードURLを沢山書いてます。本件のマルウェアダウンロードURLをGoogleで検索したら沢山出てきます、画像スナップショットはこちらです↓

※現時点では「About 29 results (0.13 seconds) 」の検索結果が出ています。

※追加情報ですが、恐らく4月の頃には同じウェブサイトで似たようなトロイのマルウェアを発見し、同じ感染仕方をやっていました、前回のインシデントのレポートは⇒こちらです。

TR/Dropper.Gen

Trojan/win32.agent.gen

Win32:Trojan-gen

Win32:Trojan-gen

Generic22.BIGN

Dropped:Trojan.Generic.6076049

W32/Heuristic-257!Eldorado

Trojan.MulDrop2.23915

Win32.Delf.te

Win32/MaranPWS!SFX

W32/Heuristic-257!Eldorado

W32/OnLineGames.JJ!tr.pws

Dropped:Trojan.Generic.6076049

Trojan-Downloader.Win32.Swfdown

Trojan/PSW.OnLineGames.cezu

Riskware

HEUR:Trojan.Win32.Generic

Artemis!B162CF455065

Artemis!B162CF455065

PWS:Win32/OnLineGames.FR

Win32/PSW.OnLineGames.PER

W32/Obfuscated.H!genr

Trj/CI.A

Trojan.Win32.Agent.zri

Mal/BHO-AT

Trojan.Agent/Gen-OnlineGames[Wilao

Trojan.Gen

TROJ_GEN.R47C2EQ

TROJ_GEN.R47C2EQ

Trojan.Win32.Small.102210

Trojan.Win32.Generic.pak!cobra

Trojan.PWS.OnLineGames!G1JDDTpmOqA

Trojan/win32.agent.gen

Win32:Trojan-gen

Win32:Trojan-gen

Generic22.BIGN

Dropped:Trojan.Generic.6076049

W32/Heuristic-257!Eldorado

Trojan.MulDrop2.23915

Win32.Delf.te

Win32/MaranPWS!SFX

W32/Heuristic-257!Eldorado

W32/OnLineGames.JJ!tr.pws

Dropped:Trojan.Generic.6076049

Trojan-Downloader.Win32.Swfdown

Trojan/PSW.OnLineGames.cezu

Riskware

HEUR:Trojan.Win32.Generic

Artemis!B162CF455065

Artemis!B162CF455065

PWS:Win32/OnLineGames.FR

Win32/PSW.OnLineGames.PER

W32/Obfuscated.H!genr

Trj/CI.A

Trojan.Win32.Agent.zri

Mal/BHO-AT

Trojan.Agent/Gen-OnlineGames[Wilao

Trojan.Gen

TROJ_GEN.R47C2EQ

TROJ_GEN.R47C2EQ

Trojan.Win32.Small.102210

Trojan.Win32.Generic.pak!cobra

Trojan.PWS.OnLineGames!G1JDDTpmOqA

※Virus Totalのスキャン結果はこちらです

今回のマルウェアは下記のドメインに発見しました↓

http://www.uproda.net

サイトのスナップショットは下記となります↓

マルウェアのURLは下記のURLとなります↓

hxxp://www.uproda.net/down/uproda304784.rar

(警告、今現在マルウェアのダウンロードが未だできている状況で危ないなので、専門の方々じゃないと試して見ないで下さい)

マルウェアの感染仕組みは、色んな日本の掲示板にマルウェアのダウンロードURLを沢山書いてます。本件のマルウェアダウンロードURLをGoogleで検索したら沢山出てきます、画像スナップショットはこちらです↓

※現時点では「About 29 results (0.13 seconds) 」の検索結果が出ています。

※追加情報ですが、恐らく4月の頃には同じウェブサイトで似たようなトロイのマルウェアを発見し、同じ感染仕方をやっていました、前回のインシデントのレポートは⇒こちらです。

■マルウェアの説明

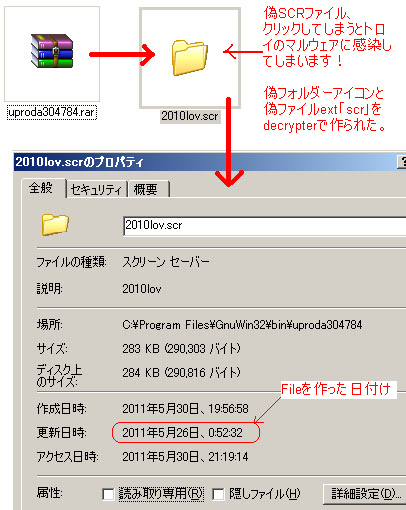

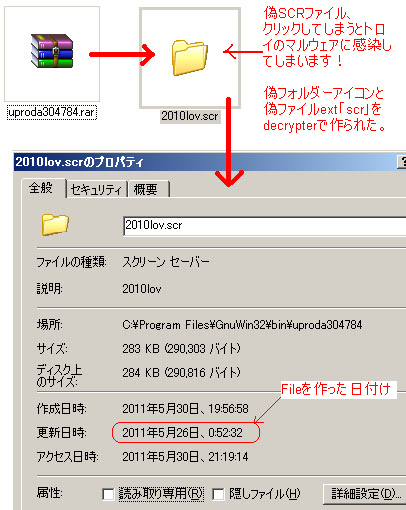

ダウンロードしたファイルはrarアーカイブとなりますので、中身は偽SCRファイルが入っています、下記は画像です↓

ファイルの情報は下記となります↓

File Name: 2010lov.scrですが、実は2010lov.sc.exe

File size : 290303 bytes

MD5 : 955a5fe7d6cde762827bad293dbe2458

SHA1 : a36b26dd5b079cfeb85ee1010795cdad92e9b231

SHA256: e6e1a9f7a82a0abb10ad0ec580fbca48dcee7747773d90ee2a651d2b2be5bed6

ファイルの形が、実行が出来るPEパッカーファイル、種類:RAR SFX

下記はこのファイルのあやしい点↓

↑あやしいので、中身をじっと見ます↓

RAR SFXの証拠↓

下記のDLLをロードされます:

ADVAPI32.DLL

KERNEL32.DLL

COMCTL32.DLL

COMDLG32.DLL

GDI32.DLL

SHELL32.DLL

USER32.DLL

OLE32.DLL

証拠↓

次は色々調査したらマルウェアの動きを説明が出来ます↓

※結論は下記となります↓

ファイルの情報は下記となります↓

File Name: 2010lov.scrですが、実は2010lov.sc.exe

File size : 290303 bytes

MD5 : 955a5fe7d6cde762827bad293dbe2458

SHA1 : a36b26dd5b079cfeb85ee1010795cdad92e9b231

SHA256: e6e1a9f7a82a0abb10ad0ec580fbca48dcee7747773d90ee2a651d2b2be5bed6

ファイルの形が、実行が出来るPEパッカーファイル、種類:RAR SFX

下記はこのファイルのあやしい点↓

1. 書いたCRC数を本当のCRC情報が違います(Claimed: 0でActual: 301322)

2. 見た目はscrファイルだけど実はexe+パッカーでrecompileの物

(パッカーの目的はコードのDISASSEMBLYが出来ないように…)

3. 偽ファイルのアイコンを使っている(decrypterソフトで作ったっぽい)

2. 見た目はscrファイルだけど実はexe+パッカーでrecompileの物

(パッカーの目的はコードのDISASSEMBLYが出来ないように…)

3. 偽ファイルのアイコンを使っている(decrypterソフトで作ったっぽい)

↑あやしいので、中身をじっと見ます↓

RAR SFXの証拠↓

下記のDLLをロードされます:

ADVAPI32.DLL

KERNEL32.DLL

COMCTL32.DLL

COMDLG32.DLL

GDI32.DLL

SHELL32.DLL

USER32.DLL

OLE32.DLL

証拠↓

次は色々調査したらマルウェアの動きを説明が出来ます↓

1)ダウンロードされたrarファイルをextractしたら偽scrファイルが出て、クリックをすると実行されますので、WindowsシステムのフォルダにMXD.EXEファイルをドロップしてしまって(C:\WINDOWS\mxd.exe)、MDX.EXEを実行してしまいます。ここ迄RARファイルと偽SCRファイルの仕事が終わりみたいですね。

MXD.EXEのファイル情報はこちらです↓

FileName: C:\WINDOWS\mxd.exe

MD5: b162cf455065d98947525c330ed4e274

SHA-1: 12ebfb879c0fb84ee9b77d8768c13b734b342608

FileSize: 54624 Bytes

2)"C:\WINDOWS\mxd.exe"を実行されたら、Windowsのプロセスになります。

レジストリーのHKLM\SOFTWARE\CLASSES\CLSID\{3FDEB171-8F86-0022-1B01-69B8DB553683}\INPROCSERVER32のバリューを変更しましたC:\WINDOWS\system32\jHYrbty2.dll

(またいくつかレジストリーを弄ったみたいけれども…SKIPします)

それで、下記のファイルを作ったのです↓

C:\WINDOWS\system32\jHYrbty2.dll

C:\system1.exe

c:\aar.bat

↑ファイルを作ったらC:\system1.exeを実行します。MXDはプロセスでそのままで残っています。

3)これから本番ですね、C:\system1.exeを実行されたら、jHYrbty2.dllマルウェアのライブラリーをロードし、下記のフォルダー/ファイルを作られて↓

C:\Download

C:\Download\JPty

C:\Download\JPty\svchost.exe

C:\aar.bat

(↑上記のsvchost.exeはマルウェア用のsvchost.exeですね)

それで下記のプロセスが立上ります↓

C:\Download\JPty\svchost.exe

C:\WINDOWS\system32\cmd.exe

※cmd.exeがこのコマンドで実行されています⇒「cmd /c C:\aar.bat」ですね。

※因みにこのscvhst.exeは色んなマルウェアセットでよく使っている物ですので、ファイル情報は下記のようになります↓

Filename: svchost.exe

MD5: 98f0b58513717f987745529325fd9115

SHA-1: 8b13eaca7cabdd857646b9bf51018c404b8e1767

File Size: 54784 Bytes

4)ここ迄ですとmxd.exe、jHYrbty2.dll、偽scvhst.exe、と悪戯「cmd /c C:\aar.bat」がメモリーでプロセスを発見しました。この状態で色んなダウンロード動きの確認が誰も出来ますので、申し訳御座いませんが、明日仕事があるので、そこ迄には説明しません。

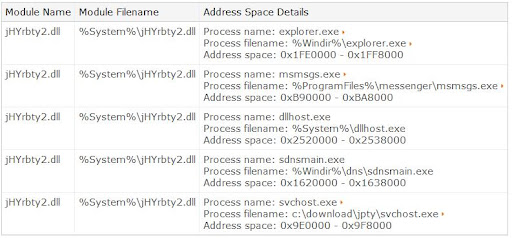

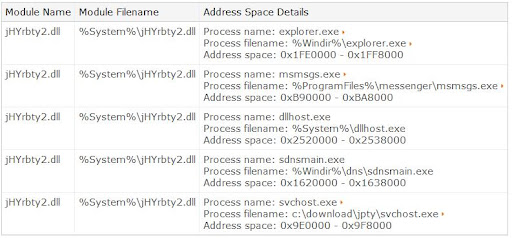

因みに「jHYrbty2.dll」を実行されたら色んなプロセス名が出てきました。

下記はプロセス名のテーブルとなります↓

MXD.EXEのファイル情報はこちらです↓

FileName: C:\WINDOWS\mxd.exe

MD5: b162cf455065d98947525c330ed4e274

SHA-1: 12ebfb879c0fb84ee9b77d8768c13b734b342608

FileSize: 54624 Bytes

2)"C:\WINDOWS\mxd.exe"を実行されたら、Windowsのプロセスになります。

レジストリーのHKLM\SOFTWARE\CLASSES\CLSID\{3FDEB171-8F86-0022-1B01-69B8DB553683}\INPROCSERVER32のバリューを変更しましたC:\WINDOWS\system32\jHYrbty2.dll

(またいくつかレジストリーを弄ったみたいけれども…SKIPします)

それで、下記のファイルを作ったのです↓

C:\WINDOWS\system32\jHYrbty2.dll

C:\system1.exe

c:\aar.bat

↑ファイルを作ったらC:\system1.exeを実行します。MXDはプロセスでそのままで残っています。

3)これから本番ですね、C:\system1.exeを実行されたら、jHYrbty2.dllマルウェアのライブラリーをロードし、下記のフォルダー/ファイルを作られて↓

C:\Download

C:\Download\JPty

C:\Download\JPty\svchost.exe

C:\aar.bat

(↑上記のsvchost.exeはマルウェア用のsvchost.exeですね)

それで下記のプロセスが立上ります↓

C:\Download\JPty\svchost.exe

C:\WINDOWS\system32\cmd.exe

※cmd.exeがこのコマンドで実行されています⇒「cmd /c C:\aar.bat」ですね。

※因みにこのscvhst.exeは色んなマルウェアセットでよく使っている物ですので、ファイル情報は下記のようになります↓

Filename: svchost.exe

MD5: 98f0b58513717f987745529325fd9115

SHA-1: 8b13eaca7cabdd857646b9bf51018c404b8e1767

File Size: 54784 Bytes

4)ここ迄ですとmxd.exe、jHYrbty2.dll、偽scvhst.exe、と悪戯「cmd /c C:\aar.bat」がメモリーでプロセスを発見しました。この状態で色んなダウンロード動きの確認が誰も出来ますので、申し訳御座いませんが、明日仕事があるので、そこ迄には説明しません。

因みに「jHYrbty2.dll」を実行されたら色んなプロセス名が出てきました。

下記はプロセス名のテーブルとなります↓

※結論は下記となります↓

このダウンロードURLに色んなマルウェアが入っています↓

1. rarファイル=マルウェアのダウンロード・パッケージ

2. scrファイル=クリック感染為にマルウェアとmxd.exeマルウェアドロッパー

3. mxd.exe=トロイ・ドロッパー

4. jHYrbty2.dll、偽scvhst.exe、とaar.bat組み合わせて=トロイ・ダウンローダー

※確認の為にThreatExpertにサンプルを送りましたが結果はこちらです。

1. rarファイル=マルウェアのダウンロード・パッケージ

2. scrファイル=クリック感染為にマルウェアとmxd.exeマルウェアドロッパー

3. mxd.exe=トロイ・ドロッパー

4. jHYrbty2.dll、偽scvhst.exe、とaar.bat組み合わせて=トロイ・ダウンローダー

※確認の為にThreatExpertにサンプルを送りましたが結果はこちらです。

■マルウェアのネットワークソース

----------------------------

General IP Information

----------------------------

Host Name: www.uproda.net

IP Address: 122.249.94.169

Hostname: x094169.ppp.asahi-net.or.jp

ISP: ASAHI Net,Inc.

Organization: ASAHI Net,Inc.

Proxy: None detected

Type: Dial-up

Assignment: Static IP

Route: 122.249.0.0/16 AS4685

IP Address: 122.249.94.169

Hostname: x094169.ppp.asahi-net.or.jp

ISP: ASAHI Net,Inc.

Organization: ASAHI Net,Inc.

Proxy: None detected

Type: Dial-up

Assignment: Static IP

Route: 122.249.0.0/16 AS4685

----------------------------

Geolocation Information

----------------------------

Country: Japan jp flag

State/Region: Tokyo

City: Tokyo

Latitude: 35.685

Longitude: 139.7514

State/Region: Tokyo

City: Tokyo

Latitude: 35.685

Longitude: 139.7514

----------------------------

IP ADDRESS Information

----------------------------

inetnum: 122.249.0.0 - 122.249.255.255

netname: ASAHI-NET

descr: ASAHI Net,Inc.

descr: 6-6-7 Ginza Chuo-ku, Tokyo

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : ap-net@asahi-net.or.jp

changed: hm-changed@apnic.net 20061120

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 122.249.0.0 - 122.249.255.255

netname: ASAHI-NET-CIDR-BLK-JP

descr: ASAHI Net,Inc.

remarks: Email address for spam or abuse complaints : ap-net@asahi-net.or.jp

country: JP

admin-c: JP00057756

tech-c: JP00057756

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20061120

changed: apnic-ftp@nic.ad.jp 20100630

source: JPNIC

netname: ASAHI-NET

descr: ASAHI Net,Inc.

descr: 6-6-7 Ginza Chuo-ku, Tokyo

country: JP

admin-c: JNIC1-AP

tech-c: JNIC1-AP

status: ALLOCATED PORTABLE

remarks: Email address for spam or abuse complaints : ap-net@asahi-net.or.jp

changed: hm-changed@apnic.net 20061120

mnt-by: MAINT-JPNIC

mnt-lower: MAINT-JPNIC

source: APNIC

role: Japan Network Information Center

address: Kokusai-Kougyou-Kanda Bldg 6F, 2-3-4 Uchi-Kanda

address: Chiyoda-ku, Tokyo 101-0047, Japan

country: JP

phone: +81-3-5297-2311

fax-no: +81-3-5297-2312

e-mail: hostmaster@nic.ad.jp

admin-c: JI13-AP

tech-c: JE53-AP

nic-hdl: JNIC1-AP

mnt-by: MAINT-JPNIC

changed: hm-changed@apnic.net 20041222

changed: hm-changed@apnic.net 20050324

changed: ip-apnic@nic.ad.jp 20051027

source: APNIC

inetnum: 122.249.0.0 - 122.249.255.255

netname: ASAHI-NET-CIDR-BLK-JP

descr: ASAHI Net,Inc.

remarks: Email address for spam or abuse complaints : ap-net@asahi-net.or.jp

country: JP

admin-c: JP00057756

tech-c: JP00057756

remarks: This information has been partially mirrored by APNIC from

remarks: JPNIC. To obtain more specific information, please use the

remarks: JPNIC WHOIS Gateway at

remarks: http://www.nic.ad.jp/en/db/whois/en-gateway.html or

remarks: whois.nic.ad.jp for WHOIS client. (The WHOIS client

remarks: defaults to Japanese output, use the /e switch for English

remarks: output)

changed: apnic-ftp@nic.ad.jp 20061120

changed: apnic-ftp@nic.ad.jp 20100630

source: JPNIC

----------------------------

Domain Name Information

----------------------------

Whois Server Version 2.0

Domain names in the .com and .net domains can now be registered

with many different competing registrars. Go to http://www.internic.net

for detailed information.

Domain Name: UPRODA.NET

Registrar: KEY-SYSTEMS GMBH

Whois Server: whois.rrpproxy.net

Referral URL: http://www.key-systems.net

Name Server: NS1.VALUE-DOMAIN.COM

Name Server: NS2.VALUE-DOMAIN.COM

Name Server: NS3.VALUE-DOMAIN.COM

Name Server: NS4.VALUE-DOMAIN.COM

Name Server: NS5.VALUE-DOMAIN.COM

Status: ok

Updated Date: 10-mar-2011

Creation Date: 09-apr-2009

Expiration Date: 09-apr-2012

>>> Last update of whois database: Mon, 30 May 2011 11:34:53 UTC <<<

DOMAIN: UPRODA.NET

RSP: VALUE-DOMAIN, INC.

URL: http://www.value-domain.com

owner-contact: P-VID1530

owner-organization: VALUE-DOMAIN COM

owner-title: PRIVACY PROXY

owner-fname: VALUE

owner-lname: DOMAIN

owner-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

owner-city: Osaka-shi

owner-state: Osaka-fu

owner-zip: 541-0059

owner-country: JP

owner-phone: +81.662416585

owner-fax: +81.662416586

owner-email: uprodanet@gmail.com

admin-contact: P-VID1530

admin-organization: VALUE-DOMAIN COM

admin-title: PRIVACY PROXY

admin-fname: VALUE

admin-lname: DOMAIN

admin-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

admin-city: Osaka-shi

admin-state: Osaka-fu

admin-zip: 541-0059

admin-country: JP

admin-phone: +81.662416585

admin-fax: +81.662416586

admin-email: uprodanet@gmail.com

tech-contact: P-VZD735

tech-organization: VALUE-DOMAIN COM

tech-title: PRIVACY PROXY

tech-fname: VALUE

tech-lname: DOMAIN

tech-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

tech-city: Osaka-shi

tech-state: Osaka-fu

tech-zip: 541-0059

tech-country: JP

tech-phone: +81.662416585

tech-fax: +81.662416586

tech-email: domain-contact@digi-rock.com

billing-contact: P-VZD735

billing-organization: VALUE-DOMAIN COM

billing-title: PRIVACY PROXY

billing-fname: VALUE

billing-lname: DOMAIN

billing-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

billing-city: Osaka-shi

billing-state: Osaka-fu

billing-zip: 541-0059

billing-country: JP

billing-phone: +81.662416585

billing-fax: +81.662416586

billing-email: domain-contact@digi-rock.com

nameserver: ns1.value-domain.com

nameserver: ns2.value-domain.com

nameserver: ns3.value-domain.com

nameserver: ns4.value-domain.com

nameserver: ns5.value-domain.com

Domain names in the .com and .net domains can now be registered

with many different competing registrars. Go to http://www.internic.net

for detailed information.

Domain Name: UPRODA.NET

Registrar: KEY-SYSTEMS GMBH

Whois Server: whois.rrpproxy.net

Referral URL: http://www.key-systems.net

Name Server: NS1.VALUE-DOMAIN.COM

Name Server: NS2.VALUE-DOMAIN.COM

Name Server: NS3.VALUE-DOMAIN.COM

Name Server: NS4.VALUE-DOMAIN.COM

Name Server: NS5.VALUE-DOMAIN.COM

Status: ok

Updated Date: 10-mar-2011

Creation Date: 09-apr-2009

Expiration Date: 09-apr-2012

>>> Last update of whois database: Mon, 30 May 2011 11:34:53 UTC <<<

DOMAIN: UPRODA.NET

RSP: VALUE-DOMAIN, INC.

URL: http://www.value-domain.com

owner-contact: P-VID1530

owner-organization: VALUE-DOMAIN COM

owner-title: PRIVACY PROXY

owner-fname: VALUE

owner-lname: DOMAIN

owner-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

owner-city: Osaka-shi

owner-state: Osaka-fu

owner-zip: 541-0059

owner-country: JP

owner-phone: +81.662416585

owner-fax: +81.662416586

owner-email: uprodanet@gmail.com

admin-contact: P-VID1530

admin-organization: VALUE-DOMAIN COM

admin-title: PRIVACY PROXY

admin-fname: VALUE

admin-lname: DOMAIN

admin-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

admin-city: Osaka-shi

admin-state: Osaka-fu

admin-zip: 541-0059

admin-country: JP

admin-phone: +81.662416585

admin-fax: +81.662416586

admin-email: uprodanet@gmail.com

tech-contact: P-VZD735

tech-organization: VALUE-DOMAIN COM

tech-title: PRIVACY PROXY

tech-fname: VALUE

tech-lname: DOMAIN

tech-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

tech-city: Osaka-shi

tech-state: Osaka-fu

tech-zip: 541-0059

tech-country: JP

tech-phone: +81.662416585

tech-fax: +81.662416586

tech-email: domain-contact@digi-rock.com

billing-contact: P-VZD735

billing-organization: VALUE-DOMAIN COM

billing-title: PRIVACY PROXY

billing-fname: VALUE

billing-lname: DOMAIN

billing-street: Honmachi TS Bld. 6F Bakurou-machi 4-7-5, Chuo-ku

billing-city: Osaka-shi

billing-state: Osaka-fu

billing-zip: 541-0059

billing-country: JP

billing-phone: +81.662416585

billing-fax: +81.662416586

billing-email: domain-contact@digi-rock.com

nameserver: ns1.value-domain.com

nameserver: ns2.value-domain.com

nameserver: ns3.value-domain.com

nameserver: ns4.value-domain.com

nameserver: ns5.value-domain.com

----------------------------

Web Server Information

----------------------------

HTTP/1.1 200 OK

Date: Mon, 30 May 2011 11:51:35 GMT

Server: Apache

X-Powered-By: PHP/5.2.10

Vary: Accept-Encoding,User-Agent

Content-Encoding: gzip

Content-Length: 20

Connection: close

Content-Type: text/html

Date: Mon, 30 May 2011 11:51:35 GMT

Server: Apache

X-Powered-By: PHP/5.2.10

Vary: Accept-Encoding,User-Agent

Content-Encoding: gzip

Content-Length: 20

Connection: close

Content-Type: text/html

今現在マルウェアがアップされている状況です、証拠は下記となります↓

Tue May 31 12:04:58 JST 2011の追加情報

早めに手続きが出来る様に先ほど直接uproda.netにメールで報告しました↓

本件のマルウェアURLが沢山掲示板に書かれておりますので、早めにマルウェアダウンロードURLを止めたいから詳細レポートをこのブログに書きました。

もしマルウェアを削除行動が頂ければ非常にありがたいですね。

関係者様のご協力をどうか宜しくお願いします m(_ _)m

----

ゼロデイ・ジャパン

http://0day.jp

マルウェア研究所

アドリアン・ヘンドリック

Sponsored by: 株式会社ケイエルジェイテック

Tweet

0 件のコメント:

コメントを投稿